ИТ Блог. Администрирование серверов на основе ядра Linux

Сеть – это система, состоящая из взаимосвязанных элементов. Эти элементы могут быть физическими, такими как компьютеры, или абстрактными, такими как люди. Сети могут быть простыми или сложными, большими или маленькими.

В широком смысле слова, сеть – это любая система, в которой элементы связаны друг с другом. Например, сеть дорог, сеть электрических линий, сеть каналов связи, сеть социальных связей.

В более узком смысле слова, сеть – это система, в которой элементы взаимодействуют друг с другом. Например, компьютерная сеть, сеть Интернет, социальная сеть.

Сети имеют ряд общих характеристик. К ним относятся:

Существует множество различных типов сетей. Они могут быть классифицированы по различным критериям, например, по типу элементов, по характеру связей, по области применения.

По типу элементов сети делятся на:

По характеру связей сети делятся на:

По области применения сети делятся на:

Сети играют все более важную роль в современном обществе. Они используются в самых разных сферах жизни, от бизнеса до образования.

Сети способствуют развитию сотрудничества и обмена информацией. Они позволяют людям общаться друг с другом, независимо от их местонахождения. Сети также способствуют развитию инноваций и предпринимательства.

Однако у сетей есть и свои недостатки. Они могут быть использованы для распространения дезинформации и пропаганды. Сети также могут быть использованы для совершения преступлений.

Сети – это сложные и многогранные системы, которые играют все более важную роль в современном мире. Они имеют как положительные, так и отрицательные стороны. Важно осознавать как преимущества, так и недостатки сетей, чтобы использовать их с пользой для общества.

Протокол управления передачей (TCP) – это сетевой протокол, ориентированный на поток, построенный поверх интернет-протокола (IP). TCP гарантирует, что сетевые пакеты принимаются в том порядке, в котором они были отправлены, без дублирования. Это делается с помощью

TCP, или Transmission Control Protocol (протокол управления передачей), – это сетевой протокол, ориентированный на поток, который был создан десятилетия назад. Сейчас он используется практически везде, подчеркивая, что иногда старые технологии все еще актуальны или даже

Команда netstat – это очень практичный инструмент для диагностики сети, конфигурирования и других действий по сканированию портов. В частности, системные администраторы используют ее для устранения неполадок в сети и диагностики производительности. Команда netstat работает в Microsoft Windows, Linux, Unix,

Использование сети – это объем пакетов данных, передаваемых в сетевой системе между приложениями, серверами, устройствами или процессами. В этой статье мы обсудим использование сети в компьютерных процессах и узнаем, как диагностировать, а также устранять потенциальные

В сфере информационной безопасности триада аутентификации, авторизации и учета (AAA) является фундаментальной основой для обеспечения целостности, конфиденциальности и доступности ресурсов. Эти три принципа в совокупности играют решающую роль в обеспечении доступа к системам и данным,

В мире кибербезопасности защита конфиденциальной информации и обеспечение безопасного доступа к системам и данным имеют первостепенное значение. Одним из механизмов, используемых для достижения этой цели, является механизм аутентификации “Запрос-ответ” (CRAM). CRAM – это криптографический протокол,

В сложном гобелене цифрового мира сети служат основой, сложным образом соединяя устройства, системы и отдельных людей. Общие цели сетей выходят за рамки простого подключения и затрагивают сферы эффективности, безопасности, масштабируемости и инноваций. В этой статье раскрываются многогранные

В динамично развивающемся мире беспроводной связи лидирующими стали две технологии, каждая со своим уникальным набором преимуществ и применений. LiFi (Light Fidelity) и WiFi (Wireless Fidelity) нацелены на обеспечение бесперебойного подключения, но делают это разными способами. В этой

В постоянно меняющемся ландшафте кибербезопасности атаки на систему доменных имен (DNS) представляют значительную угрозу целостности и доступности онлайн-сервисов. Являясь фундаментальным компонентом инфраструктуры Интернета, DNS играет решающую роль в преобразовании удобных для пользователя доменных имен в машиночитаемые

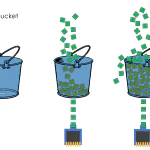

В сфере компьютерных сетей и телекоммуникаций эффективное управление потоком данных имеет решающее значение для поддержания производительности, предотвращения перегрузки и обеспечения бесперебойного взаимодействия с пользователем. Одним из ключевых инструментов для достижения этой цели является алгоритм “Дырявого ведра”. Этот

Сообщить об опечатке

Текст, который будет отправлен нашим редакторам: