Новое семейство троянов для накрутки кликов на Android использует модели машинного обучения TensorFlow для автоматического обнаружения определённых рекламных элементов и взаимодействия с ними.

Этот механизм основан на визуальном анализе с использованием машинного обучения, а не на заранее заданных процедурах кликов с помощью JavaScript, и не предполагает взаимодействия на уровне DOM с помощью скриптов, как в классических троянах для накрутки кликов.

Злоумышленник использует TensorFlow.js — библиотеку с открытым исходным кодом, разработанную Google для обучения и развертывания моделей машинного обучения на JavaScript. Она позволяет запускать модели ИИ в браузерах или на серверах с помощью Node.js.

Исследователи из компании Dr.Web, специализирующейся на мобильной безопасности, обнаружили, что новое семейство троянов для Android распространяется через GetApps, официальный магазин приложений для устройств Xiaomi.

Они обнаружили, что вредоносное ПО может работать в режиме под названием «фантом», который использует скрытый встроенный браузер на основе WebView для загрузки целевой страницы с целью мошенничества с кликами и файла JavaScript. Цель скрипта — автоматизировать действия с рекламой, отображаемой на загруженном сайте.

После загрузки обученной модели с удалённого сервера скрытый браузер выводится на виртуальный экран, и делаются скриншоты, чтобы TensorFlow. js мог проанализировать и идентифицировать соответствующие элементы.

Нажимая на нужный элемент пользовательского интерфейса, вредоносное ПО воспроизводит действия обычного пользователя. Этот метод более эффективен и устойчив к современным рекламным кампаниям, поскольку большинство таких рекламных объявлений динамические, часто меняют структуру и нередко используют iframe или видео.

Второй режим, называемый «сигнальным», использует WebRTC для потоковой передачи видео с экрана виртуального браузера злоумышленникам, что позволяет им выполнять действия в реальном времени, такие как нажатие, прокрутка и ввод текста.

Злоумышленник распространяет вредоносное ПО в играх из каталога программного обеспечения GetApps от Xiaomi. Изначально приложения не содержат вредоносного кода, а вредоносные компоненты добавляются в последующих обновлениях.

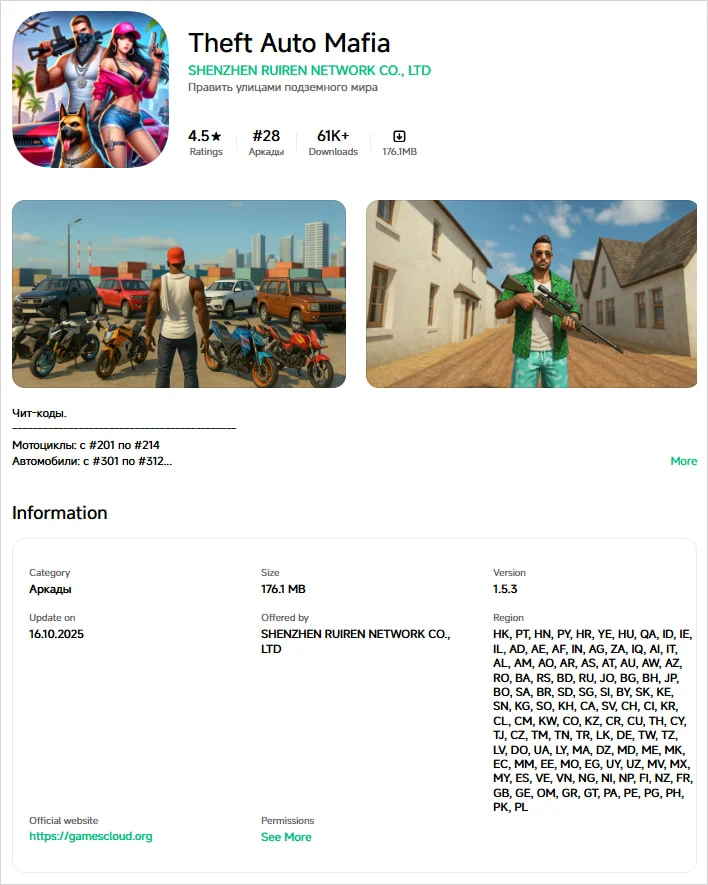

Вот некоторые из заражённых игр, обнаруженных «Доктором Вебом»:

- Theft Auto Mafia — 61 000 загрузок

- Cute Pet House — 34 000 загрузок

- Creation Magic World — 32 000 загрузок

- Amazing Unicorn Party — 13 000 загрузок

- Open World Gangsters — 11 000 загрузок

- Sakura Dream Academy — 4000 загрузок

Помимо приложений, размещённых на серверах Xiaomi, трояны распространяются через сторонние сайты с APK-файлами (например, Apkmody и Moddroid, где публикуются изменённые версии, так называемые моды, оригинальных приложений Spotify, YouTube, Deezer и Netflix.

Исследователи утверждают, что большинство приложений на странице «Выбор редакции» Moddroid заражены.

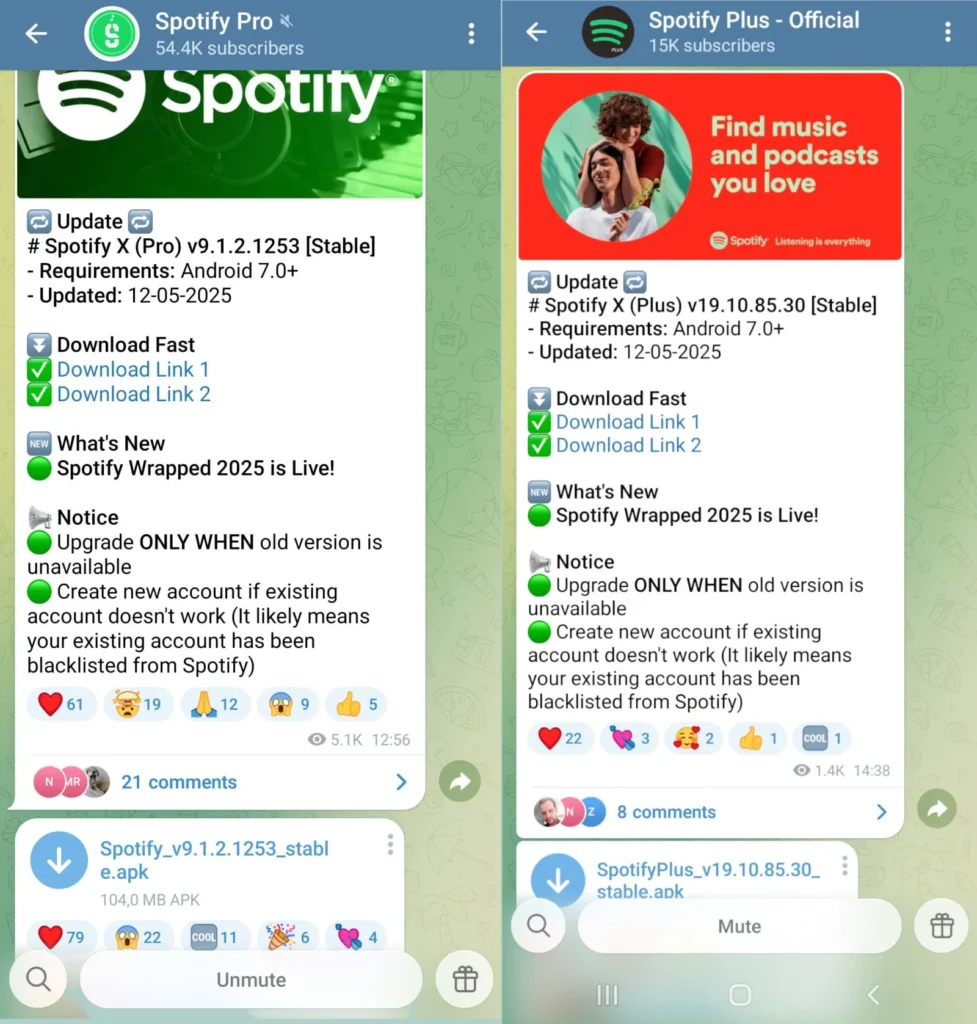

Заражённые APK-файлы также распространяются через каналы Telegram. Среди примеров приложений — Spotify Pro, Spotify Plus — Official, Moddroid.com и Apkmody Chat.

Dr.Web также обнаружил сервер Discord с 24 000 подписчиков, на котором распространялось заражённое приложение под названием Spotify X.

Исследователи отмечают, что по крайней мере некоторые из этих приложений «действительно работают», что снижает уровень подозрительности пользователей. В сочетании с тем фактом, что мошенничество с кликами осуществляется скрытно, в невидимом WebView, отображающем контент на виртуальном экране, это означает, что жертвы не заметят признаков вредоносной активности.

Хотя кликджекинг и мошенничество с рекламой не представляют непосредственной угрозы для конфиденциальности и данных пользователей, они являются прибыльным видом киберпреступной деятельности. Непосредственным последствием для пользователя является быстрая разрядка аккумулятора и его преждевременный износ, а также увеличение расходов на мобильный интернет.

Пользователям Android рекомендуется не устанавливать приложения из источников за пределами Google Play, особенно альтернативные версии популярных приложений, которые обещают дополнительные функции или бесплатный доступ к премиум-подписям.