Злоумышленники, не прошедшие аутентификацию, могут удалённо воспользоваться уязвимостью критической степени опасности в плагине Advanced Custom Fields: Extended (ACF Extended) для WordPress, чтобы получить административные права.

ACF Extended, который в настоящее время используется на 100 000 веб-сайтов, — это специализированный плагин, расширяющий возможности плагина Advanced Custom Fields (ACF) за счёт функций для разработчиков и продвинутых создателей сайтов.

Уязвимость, зарегистрированная как CVE-2025-14533, может быть использована для получения прав администратора путём злоупотребления действием формы «Вставить пользователя/Обновить пользователя» в версиях ACF Extended 0.9.2.1 и более ранних.

Уязвимость возникает из-за отсутствия ограничений ролей при создании или обновлении пользователей на основе форм. Эксплуатация возможна даже при правильной настройке ограничений ролей в настройках поля.

«В уязвимой версии [плагина] нет ограничений для полей формы, поэтому роль пользователя может быть установлена произвольно, даже на «администратора», независимо от настроек поля, если в форму добавлено поле для указания роли», — объясняет Wordfence.

«Как и в случае с любой другой уязвимостью, связанной с повышением привилегий, её можно использовать для полного компрометации сайта», — предупреждают исследователи.

Несмотря на серьёзные последствия использования уязвимости, Wordfence отмечает, что проблема возникает только на сайтах, где явно используется форма «Создать пользователя» или «Обновить пользователя» с отображением поля роли.

CVE-2025-14533 была обнаружена исследователем в области безопасности Андреа Боккетти, который 10 декабря 2025 года отправил отчёт в Wordfence, чтобы подтвердить наличие проблемы и сообщить о ней поставщику.

Четыре дня спустя разработчик устранил проблему и выпустил расширенную версию ACF 0.9.2.2.

Согласно статистике загрузок с wordpress.org, с тех пор плагин скачали примерно 50 000 пользователей. Если предположить, что все загрузки были последней версии, то примерно столько же сайтов подверглись атакам.

Активность по выявлению плагинов WordPress

Хотя атак, нацеленных на CVE-2025-14533, пока не наблюдалось, в отчёте компании по мониторингу угроз GreyNoise представлена информация о крупномасштабной разведывательной деятельности с использованием плагинов WordPress, направленной на выявление потенциально уязвимых сайтов.

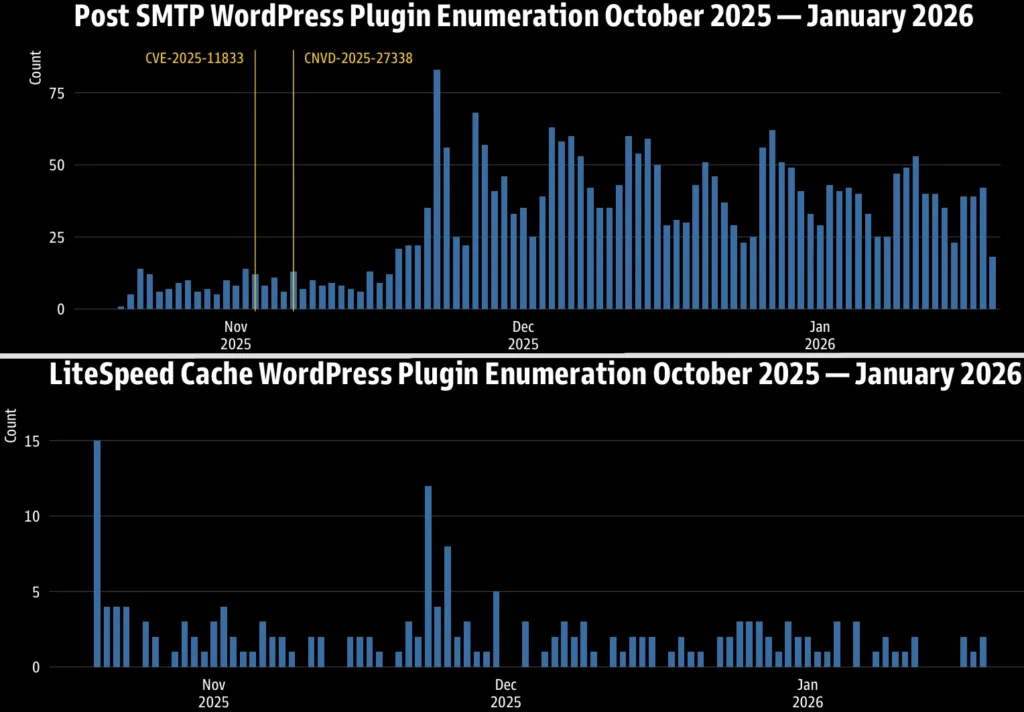

По данным GreyNoise, с конца октября 2025 года по середину января 2026 года почти 1000 IP-адресов из 145 ASN были нацелены на 706 различных плагинов WordPress в ходе более чем 40 000 уникальных событий перечисления.

Наиболее востребованными плагинами являются Post SMTP, Loginizer, LiteSpeed Cache, SEO от Rank Math, Elementor и Duplicator.

Об активной эксплуатации уязвимости Post SMTP CVE-2025-11833 сообщили в начале ноября 2025 года в компании Wordfence, а данные GreyNoise указывают на целенаправленные действия по использованию этой уязвимости с участием 91 IP-адреса.

Ещё одна уязвимость, которую GreyNoise настоятельно рекомендовал устранить администраторам, — это CVE-2024-28000, которая затрагивает LiteSpeed Cache и была отмечена как активно используемая компанией Wordfence в августе 2024 года.