В рамках вредоносной рекламной кампании используется поддельное расширение для блокировки рекламы в Chrome и Edge под названием NexShield, которое намеренно вызывает сбой в работе браузера для подготовки к атакам ClickFix.

Атаки были обнаружены в начале этого месяца. Они использовали новый инструмент удаленного доступа на основе Python под названием ModeloRAT, который развертывается в корпоративных средах.

Расширение NexShield, удалённое из Chrome Web Store, позиционировалось как высокопроизводительный, лёгкий блокировщик рекламы, ориентированный на конфиденциальность, созданный Рэймондом Хиллом, первоначальным разработчиком легального блокировщика рекламы uBlock Origin, которым пользуются более 14 миллионов человек.

Исследователи из компании Huntress, специализирующейся на управляемой безопасности, утверждают, что NexShield создаёт в браузере ситуацию отказа в обслуживании (DoS), бесконечно создавая соединения через порт ‘chrome.runtime’ и истощая ресурсы памяти.

Это приводит к зависанию вкладок, повышенной нагрузке на процессор в процессе Chrome, увеличению потребления оперативной памяти и общей невосприимчивости браузера. В конечном итоге Chrome/Edge зависает или аварийно завершает работу, что приводит к необходимости завершить процесс через диспетчер задач Windows.

Из-за этого Huntress называет эти атаки разновидностью ClickFix, которую они назвали CrashFix.

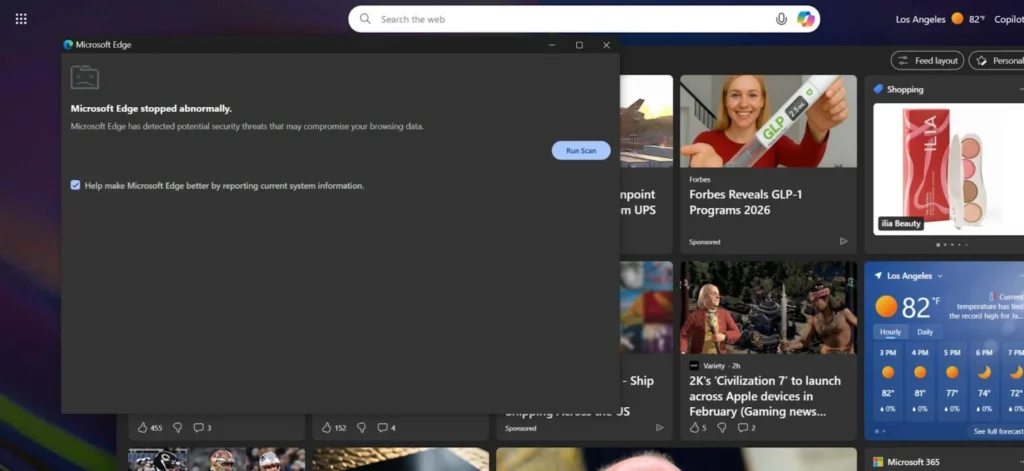

При перезапуске браузера расширение отображает ложное всплывающее окно с поддельным предупреждением и предложением просканировать систему, чтобы найти проблему.

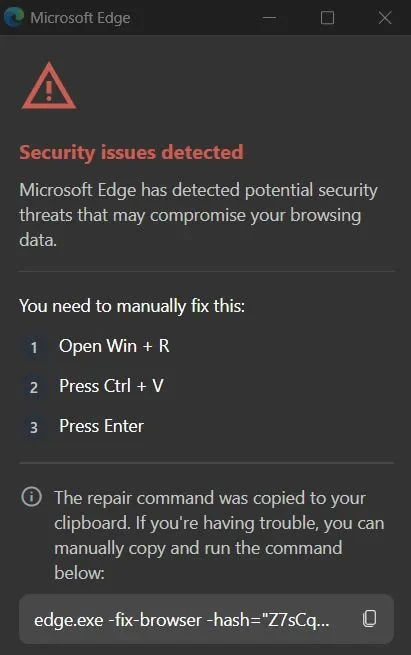

При этом открывается новое окно с поддельным предупреждением об обнаруженных проблемах с безопасностью, которые угрожают данным пользователя, а также с инструкциями по устранению проблемы, которые включают выполнение вредоносных команд в командной строке Windows.

Как это обычно бывает с ClickFix, вредоносное расширение копирует команду в буфер обмена и предлагает пользователю нажать «Ctrl+V», а затем запустить её в командной строке.

Команда «исправление» — это цепочка, которая запускает запутанный сценарий PowerShell через удалённое соединение, загружает и выполняет вредоносный сценарий.

Чтобы отделить расширение от вредоносной активности и избежать обнаружения, полезная нагрузка NexShield запускается с задержкой в 60 минут после установки.

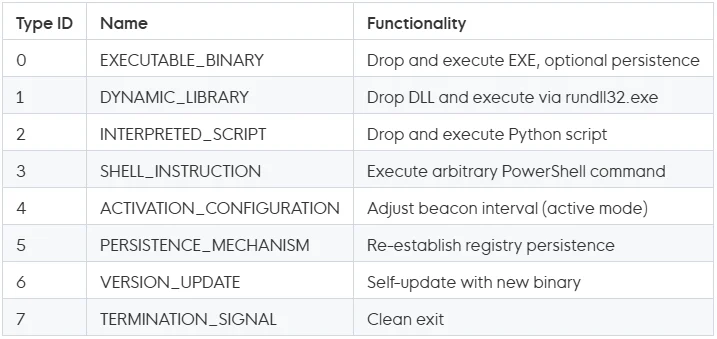

Для хостов, подключенных к домену и относящихся к корпоративной среде, злоумышленники используют ModeloRAT, который может выполнять системную разведку, запускать команды PowerShell, изменять реестр, внедрять дополнительные полезные нагрузки и обновляться.

Для хостов вне домена, которые обычно являются домашними пользователями, сервер управления вернул сообщение «ТЕСТОВАЯ ПОЛЕЗНАЯ НАГРУЗКА !!!!», указывающее либо на низкий приоритет, либо на незавершенную работу, говорят исследователи Huntress.

Ранее в этом месяце компания Securonix, специализирующаяся на кибербезопасности, обнаружила ещё одну атаку ClickFix, которая имитировала экран BSOD Windows в целевом браузере, используя полноэкранный режим. Однако в случае с CrashFix сбой в работе браузера был реальным, что делало атаку более убедительной.

Исследователи подготовили подробный технический отчёт обо всей атаке CrashFix и полезных нагрузках, доставленных таким образом. Они подробно описывают многочисленные этапы цепочки заражения и возможности ModeloRAT: от установления постоянного доступа и сбора разведывательной информации до выполнения команд, снятия цифровых отпечатков систем и определения привилегий в скомпрометированной системе.

Компания Huntress приписывает проанализированную атаку CrashFix злоумышленнику по имени KongTuke, чьи действия находятся в поле зрения компании с начала 2025 года.

Основываясь на недавнем открытии, исследователи полагают, что KongTuke развивается и всё больше интересуется корпоративными сетями, которые более привлекательны для киберпреступников.

Чтобы не стать жертвой атак ClickFix, нужно убедиться, что вы хорошо понимаете последствия выполнения любой внешней команды в системе. Кроме того, установка расширений для браузера от надёжных разработчиков или из надёжных источников защитит вас от атак CrashFix и других угроз.

Пользователям, установившим NexShield, следует выполнить полную очистку системы, так как удаление расширения не приводит к удалению всех вредоносных программ, таких как ModeloRAT или другие вредоносные скрипты.