В современном мире, окутанном сетями и технологиями, вопрос безопасности в IT сродни жизненной необходимости. Каждый день миллионы людей обмениваются данными в цифровом пространстве, и при этом возникает огромное количество угроз и рисков. Эта статья посвящена основам безопасности в информационных технологиях, ее важности и способам обеспечения защиты в условиях современной цифровой эпохи.

Что такое Безопасность в IT?

Безопасность в IT, или информационная безопасность, охватывает комплекс мер и политик, направленных на защиту конфиденциальности, целостности и доступности информации. Она включает в себя технические, организационные и правовые аспекты, направленные на предотвращение несанкционированного доступа к данным и их утрату или повреждение.

Основы Безопасности в IT

Идентификация и аутентификация: Эти процессы позволяют удостовериться в легитимности пользователя или системы. Идентификация — это установление личности, а аутентификация — проверка предоставленных данных (пароля, ключа) для подтверждения прав доступа.

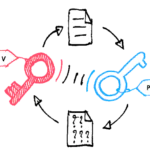

Шифрование данных: Это процесс преобразования информации в зашифрованный формат, который невозможно понять без соответствующего ключа. Это предотвращает несанкционированный доступ к конфиденциальной информации.

Безопасность сетей: Защита сетевой инфраструктуры от атак и вирусов. Это включает в себя настройку брандмауэров, обнаружение вторжений и другие технические методы.

Регулярные аудиты и мониторинг: Проведение систематических проверок для выявления уязвимостей и аномалий в безопасности.

Физическая безопасность: Обеспечение безопасности физического доступа к серверам и другому оборудованию.

Обучение и осведомленность сотрудников: Проведение обучения сотрудников о правилах безопасности и методах предотвращения атак.

Регулярное обновление программного обеспечения: Обновление систем и приложений позволяет исправлять уязвимости, обнаруженные разработчиками.

Приоритеты в Обеспечении Безопасности

Конфиденциальность: Гарантирование, что информация доступна только тем, кто имеет право ее видеть.

Целостность: Обеспечение того, что данные не подверглись модификации или повреждению в процессе передачи или хранения.

Доступность: Гарантирование, что данные доступны в нужный момент и для нужных пользователей.

Невозможность отказа в обслуживании (Non-Repudiation): Предотвращение отказа пользователя или системы от ответственности за свои действия.

Актуальность: Обновление мер безопасности в соответствии с изменяющимся уровнем угроз.

Заключение

В современном мире безопасность в IT — это не просто приоритет, а неотъемлемая часть работы в цифровой среде. Разнообразные угрозы требуют комплексного подхода к защите информации, включая технические средства, обучение сотрудников и регулярные аудиты. Реализация эффективных мер безопасности позволяет обеспечить защиту ценных данных и сохранить доверие пользователей в условиях быстро развивающейся цифровой эпохи.

Июл 05 2021

В чем проблема ботнета?

«Какой сегодня приятный день», — сказали вы с пылкими глазами в надежде добиться отличного результата. Вы отправились на работу за компьютерный стол, уютно ожидая входа в систему, но вы заметили, что это заняло больше времени, чем обычно. Теперь вы открываете свою страницу в Твиттере, чтобы увидеть свои обычные ленты, но видите некоторые странные сообщения от своего

Июл 04 2021

Шифрование с помощью симметричного и асимметричного ключа

Информационная безопасность — очень важный компонент для любой организации или отдельного лица, располагающего конфиденциальной личной информацией. В течение долгого времени люди использовали разные методы защиты своих активов от злоумышленников или злоумышленников. Криптография — это один из методов, который пытается сделать информацию непонятной для непреднамеренных пользователей и позволить только законному получателю прочитать ее. Криптографические методы обеспечивают безопасную связь, основанную

Июл 03 2021

Что такое криптография?

Люди всегда были озабочены защитой своей секретной информации от людей, которым они не доверяют. Будь то отдельные лица, правительства или люди, представляющие особый интерес; у всех есть какие-то данные, которые, по их мнению, не следует раскрывать другим. Даже животные обладают способностью (например, маскировкой) прятать свое место обитания и пищу от других животных. Люди, превосходящие любое другое существо, долгое время

Мар 23 2021

Полное руководство по современным системам видеонаблюдения для бизнеса в 2021 году. Часть 2

Подходят ли облачные решения безопасности для вашего бизнеса? Для наблюдения и безопасности никогда не бывает универсального варианта, и, несмотря на множество преимуществ, облачные решения безопасности могут не подходить для вашего бизнеса. Вы должны учитывать окупаемость инвестиций, которую может предложить облачный вариант, в отличие от традиционной модели. Хотя подавляющее большинство предприятий выигрывают от облачных систем, всегда есть исключения из

Мар 21 2021

Утечка данных. Общие причины, процесс и методы предотвращения

Утечки данных происходят с беспрецедентной скоростью, и каждый, у кого есть ненадлежащая безопасность, может столкнуться с утечкой данных в любое время. Каждой организации, содержащей частные или конфиденциальные данные, необходимо понимать риски безопасности и применять различные методы для минимизации фактора риска. В этой статье вы узнаете об утечке данных, различных этапах, распространенных причинах и полезных методах предотвращения.

Мар 10 2021

Нужно ли устанавливать антивирус на Андроид?

Android — это операционная система с открытым исходным кодом (на основе ядра Linux). Это позволяет её легко модифицировать, практически для каждого Android-смартфона выходит масса кастомных прошивок. Но открытость ОС используется активно и мошенниками, которые создают вирусное ПО, что способно обходить все защитные механизмы Android. Да, Google регулярно выпускает патчи безопасности, но это происходит лишь после

Фев 16 2021

Список основных команд безопасности Linux

В этой статьи показаны некоторые из самых основных команд Linux, ориентированных на безопасность. Используя команду netstat для поиска открытых портов: Одна из самых простых команд для мониторинга состояния вашего устройства — это netstat, который показывает открытые порты и установленные соединения. Ниже приведен пример вывода netstat с дополнительными параметрами: # netstat -anp Где: -a: показывает состояние сокетов. -n: показывает IP-адреса вместо хот-спотов. -p: показывает программу, устанавливающую

Фев 13 2021

Контрольный список повышения безопасности Windows Server. Часть 3

10. Регистрация и мониторинг Наконец, вам необходимо убедиться, что ваши журналы и мониторинг настроены и собирают нужные вам данные, чтобы в случае проблемы вы могли быстро найти то, что вам нужно, и исправить это. Ведение журнала работает по-разному в зависимости от того, является ли ваш сервер частью домена. Вход в систему в домен обрабатывается контроллерами

Янв 25 2021

Контрольный список повышения безопасности Windows Server. Часть 2

4. Установка обновления Это может показаться само собой разумеющимся, но лучший способ обеспечить безопасность вашего сервера — это поддерживать его в актуальном состоянии. Это не обязательно означает, что вы должны быть на переднем крае и применять обновления, как только они будут выпущены, практически без тестирования, а просто иметь процесс, гарантирующий, что обновления действительно применяются в разумные

Янв 21 2021

11 причин, почему вам следует начать использовать прокси-сервер

Мы хорошо знакомы с прокси-серверами. Многие из нас знают прокси-сервер как инструмент, используемый для доступа к заблокированному или ограниченному онлайн-контенту. Это может помочь вам гораздо больше, чем вы думаете. В этой статье я хотел бы рассказать о некоторых из основных причин, почему вам следует использовать прокси-серверы и как они могут помочь вам в развитии вашего бизнеса. Прежде чем я