безопасность Linux

Дек 02 2020

Как установить SELinux в разрешающий режим

SELinux или Linux с повышенной безопасностью, т. е. механизм безопасности систем на базе Linux по умолчанию работает на основе обязательного контроля доступа (MAC). Для реализации этой модели управления доступом SELinux использует политику безопасности, в которой явно указаны все правила, касающиеся управления доступом. На основе этих правил SELinux принимает решения относительно предоставления или запрета доступа к

Сен 29 2020

Как установить Kali Linux? Все, что тебе нужно знать

Если вы человек, который делает карьеру в области информационной безопасности, одна из самых важных вещей — это операционная система, ориентированная на безопасность. Подходящая ОС поможет вам эффективно выполнять трудоемкие и утомительные задачи. В настоящее время существует бесчисленное множество ОС на базе Linux, но Kali Linux, возможно, является одним из лучших вариантов. Он используется экспертами по

Тэги: , Kali Linux, аудит, безопасность, безопасность Linux, Операционная система, ядро Linux Категории: Kali Linux, Linux

Сен 06 2020

Как установить и настроить Fail2ban в Ubuntu 20.04

Любая служба, подключенная к Интернету, подвержена риску атак вредоносного ПО. Например, если вы запускаете службу в общедоступной сети, злоумышленники могут использовать попытки грубой силы для входа в вашу учетную запись. Fail2ban — это инструмент, который помогает защитить ваш Linux-компьютер от перебора и других автоматических атак, отслеживая журналы служб на предмет вредоносной активности. Он использует регулярные выражения для

Сен 05 2020

Как настроить автоматические обновления ядра в Linux

Применение обновлений безопасности для ядра Linux представляет собой простой процесс, который может быть сделан с помощью таких инструментов, как apt, yum или kexec. Однако при управлении сотнями или тысячами серверов под управлением различных дистрибутивов Linux для исправления этот метод может оказаться сложным и трудоемким. Для обновления ядра вручную требуется перезагрузка системы. Это приводит к простою, что

Июн 30 2020

Как защитить серверы от вредоносных программ

Знание того, как защитить серверы в Германии от вредоносных программ, является постоянной заботой администраторов. Угрозы, создаваемые вредоносным программным обеспечением всех типов, существовали в течение десятилетий и обсуждались еще в 1949 году в теоретической научной статье о самовоспроизводящихся компьютерных программах. Начиная с экспериментальных вирусов в начале 1970-х, вредоносное ПО остается постоянно развивающейся угрозой. И когда мы

Июн 10 2020

10 действенных советов по усилению безопасности SSH для защиты вашего Linux-сервера

SSH — один из самых распространенных методов доступа к удаленным серверам. SSH также является одной из наиболее распространенных причин скомпрометированных серверов Linux. Не поймите нас неправильно. SSH (Secure Shell) — это довольно безопасный протокол, но это не значит, что вы должны использовать конфигурацию по умолчанию. В этой статье мы расскажем о некоторых практических способах повышения безопасности SSH

Май 16 2020

Как настроить WireGuard VPN на CentOS 8

WireGuard — это простая и современная VPN (виртуальная частная сеть) с современной криптографией. Она быстрее, проще в настройке и более производительная, чем другие подобные решения, такие как IPsec и OpenVPN. WireGuard является кроссплатформенной и может работать практически везде, включая Linux, Windows, Android и macOS. Wireguard — это одноранговая VPN; не основана на модели клиент-сервер. В

Апр 26 2020

Как настроить SSH ключи на CentOS 8

Secure Shell (SSH) — это криптографический сетевой протокол, предназначенный для безопасного соединения между клиентом и сервером. Два самых популярных механизма аутентификации SSH — аутентификация на основе пароля и аутентификация на основе открытого ключа. Использование ключей SSH обычно более безопасно и удобно, чем традиционная аутентификация по паролю. В этой статье описывается, как генерировать ключи SSH в системах

Апр 15 2020

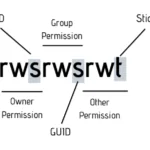

Специальные разрешения для файлов в Linux. SUID, GUID и Sticky Bit

Права доступа к файлам и владение ими — основная и все же важная концепция безопасности в Linux. Вы, наверное, уже знакомы с этими условиями. Обычно это выглядит так: Помимо этих обычных разрешений, есть несколько специальных разрешений для файлов, и не многие пользователи Linux знают об этом. Чтобы начать говорить о специальных разрешениях, мы собираемся предположить,

Апр 08 2020

Как отключить вход по SSH с паролем

Одним из основных шагов по усилению SSH является отключение входа по SSH на основе пароля. Вы знаете, что вы можете использовать ssh с паролем root или другой учетной записи для удаленного входа на сервер Linux. Но это создает угрозу безопасности, потому что огромное количество ботов всегда пытаются войти в вашу систему со случайными паролями. Это называется атакой