Злоумышленники использовали привязку устройства к WhatsApp для взлома аккаунтов

Злоумышленники используют легитимную функцию привязки устройств для взлома аккаунтов WhatsApp с помощью кодов сопряжения в рамках кампании под названием GhostPairing.

Этот тип атаки не требует аутентификации, так как жертву обманом заставляют привязать браузер злоумышленника к устройству WhatsApp.

Таким образом злоумышленники получают доступ ко всей истории переписки и общим медиафайлам и могут использовать эту информацию для выдачи себя за других пользователей или совершения мошенничества.

Компания Gen Digital (ранее известная как Symantec Corporation и NortonLifeLock) сообщает, что эта кампания была впервые замечена в Чехии, но предупреждает, что механизм распространения позволяет ей охватывать и другие регионы, а скомпрометированные учётные записи служат трамплином для достижения новых целей.

Как работает GhostPairing

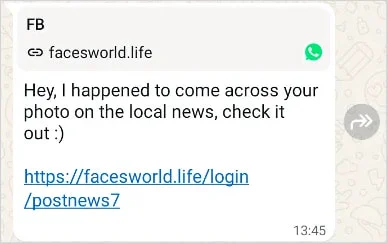

Атака начинается с короткого сообщения от знакомого человека, в котором он делится ссылкой, якобы ведущей на онлайн-фотографию жертвы. Чтобы вызвать доверие, ссылка отображается как предварительный просмотр контента в Facebook.

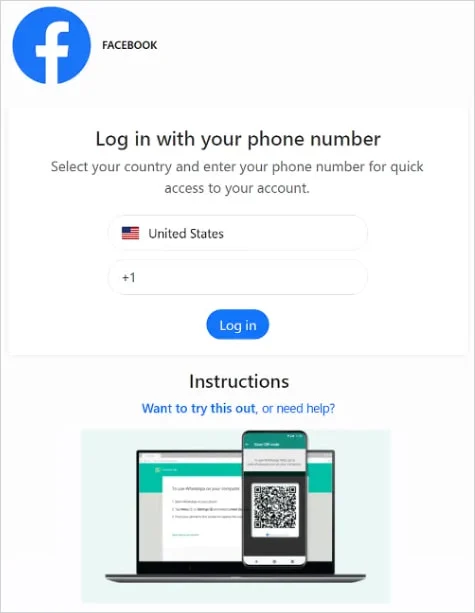

Кроме того, ссылка ведёт жертву на поддельную страницу Facebook, размещённую на доменах с опечатками или похожих доменах, где сообщается, что для доступа к контенту необходимо пройти верификацию, войдя в систему.

Страница подтверждения является мошеннической и фактически запускает процесс сопряжения устройств в WhatsApp. Жертвам предлагается ввести номер телефона, который злоумышленник использует для законной привязки устройства или входа в систему.

WhatsApp генерирует код сопряжения, который злоумышленник отображает на поддельной странице. WhatsApp также предлагает жертве ввести код, чтобы привязать новое устройство к своей учётной записи.

Хотя в сообщении WhatsApp чётко указано, что уведомление связано с попыткой привязать новое устройство к аккаунту, пользователи, скорее всего, его пропустят.

Как только жертва вводит код сопряжения, злоумышленник получает полный доступ к аккаунту без необходимости обходить какие-либо средства защиты.

Веб-версия WhatsApp обеспечивает доступ к новым сообщениям в режиме реального времени и позволяет просматривать или скачивать медиафайлы, которыми поделились. С её помощью можно отправлять сообщения и пересылать их доступным контактам и группам.

«Многие жертвы не подозревают, что в фоновом режиме подключено второе устройство, и это делает мошенничество ещё более опасным: преступники скрываются в вашем аккаунте и следят за каждым вашим сообщением, а вы даже не подозреваете об этом», — предупреждает Gen Digital.

Единственный способ выявить взлом — зайти в «Настройки» → «Связанные устройства» и проверить, не привязаны ли к аккаунту неавторизованные устройства.

Пользователям рекомендуется блокировать подозрительные сообщения и сообщать о них, а также активировать двухфакторную аутентификацию для защиты аккаунта. Если вас торопят с принятием мер, не торопитесь, проанализируйте полученное сообщение, чтобы понять, имеет ли оно смысл и действительно ли с вами связывается тот, за кого себя выдаёт.

Следует отметить, что связать устройства можно также с помощью сканирования QR-кода в мобильном приложении WhatsApp.

Эта функция доступна во многих мессенджерах и в прошлом использовалась российскими злоумышленниками для получения доступа к интересующим их аккаунтам Signal.

Редактор: AndreyEx