Поддержка сетей LAN, WAN и VPN: ключевые различия и потребности бизнеса

Бизнес замечает сеть только в двух случаях: когда всё “летает” и когда “ничего не открывается”. Зависают сервисы, падает VPN, офис и филиалы работают “каждый сам по себе”, менеджеры теряют доступ к 1С и CRM, а клиенты — к вашему сервису. За этим стоят три уровня: локальная сеть LAN, межофисные соединения WAN и удалённый доступ по VPN. Разобраться, чем они реально отличаются для компании и какую модель обслуживания выбрать в Беларуси к 2026 году — задача этой статьи.

Какие задачи бизнеса закрывают LAN, WAN и VPN в 2026 году

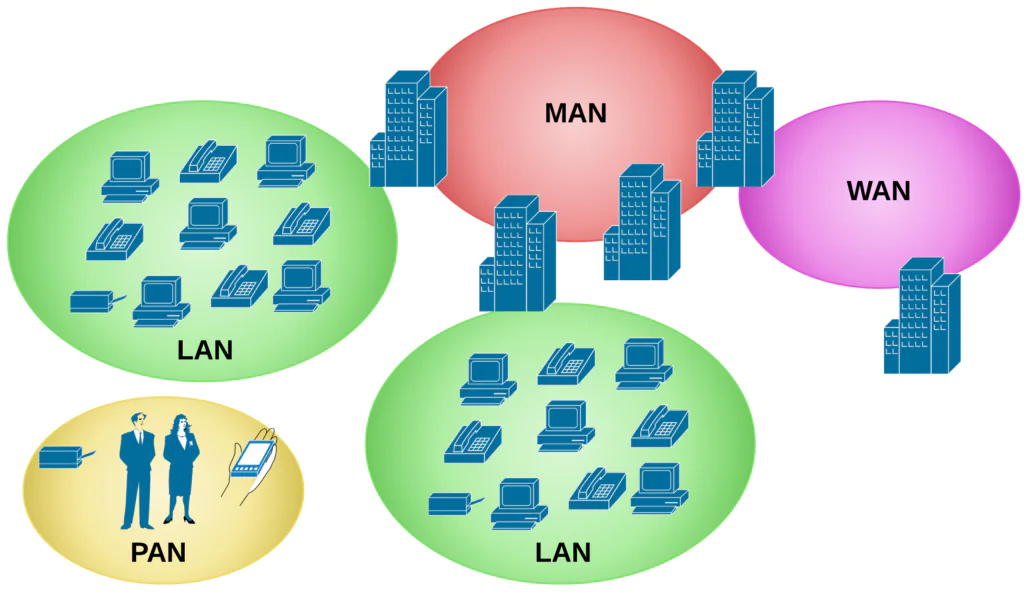

LAN — это локальная сеть внутри офиса, склада, точки обслуживания или производства. В неё входят рабочие станции, IP‑телефоны, принтеры, Wi‑Fi‑точки, камеры, терминалы, а также локальные сервисы: 1С, файловые хранилища, IP‑АТС, системы видеонаблюдения и учётное ПО. Именно LAN обеспечивает высокую скорость передачи информации на короткие расстояния и стабильную работу “внутренних” сервисов, не зависящих от глобальной сети интернет.

WAN соединяет между собой разные площадки: главный офис, филиалы по Беларуси, дата‑центры и облака. Эта связность может быть реализована через каналы операторов связи, MPLS, L2VPN, SD‑WAN и другие технологии. Для бизнеса WAN — это единое пространство данных на разных территориях, когда офисы в разных городах видят общие сервисы “как локальные”, а не как удалённые через интернет.

VPN создаёт защищённые туннели поверх публичного интернета для частные и корпоративные подключения. Он нужен, когда сотрудники работают из дома, в командировках, с временных рабочих мест, а также когда поставщики и подрядчики получают ограниченный доступ к ресурсам компании. Без VPN гибридная модель работы (офис + дом) превращается в хаос с флешками, личными облаками и утерянным контролем над безопасностью.

Типовые сценарии использования выглядят так:

- Малый офис до 20 сотрудников: только LAN плюс VPN к внешнему сервису (например, бухгалтерия или отраслевой SaaS), без собственного WAN.

- Сеть филиалов по Беларуси: LAN в каждом офисе, WAN между площадками и дата‑центром, VPN для удалённых сотрудников и внешних подрядчиков.

К 2026 году гибридный формат работы, активное использование зарубежных и локальных облаков, рост требований к защите клиентских данных и политик безопасности делают эту триаду LAN/WAN/VPN критичной. Задачи разных уровней различаются — логично, что и подходы к их поддержке не могут быть одинаковыми.

Поддержка сетей LAN/WAN/VPN: чем отличаются и что важно бизнесу

Поддержка сети — это не “позвать админа, когда всё упало”, а набор регулярных процессов. Профессиональное администрирование корпоративных сетей подразумевает, что для LAN, WAN и VPN эти процессы выстраиваются по-разному. Если их смешивать, компания получает “сетевой клубок”, где никто не отвечает за результат.

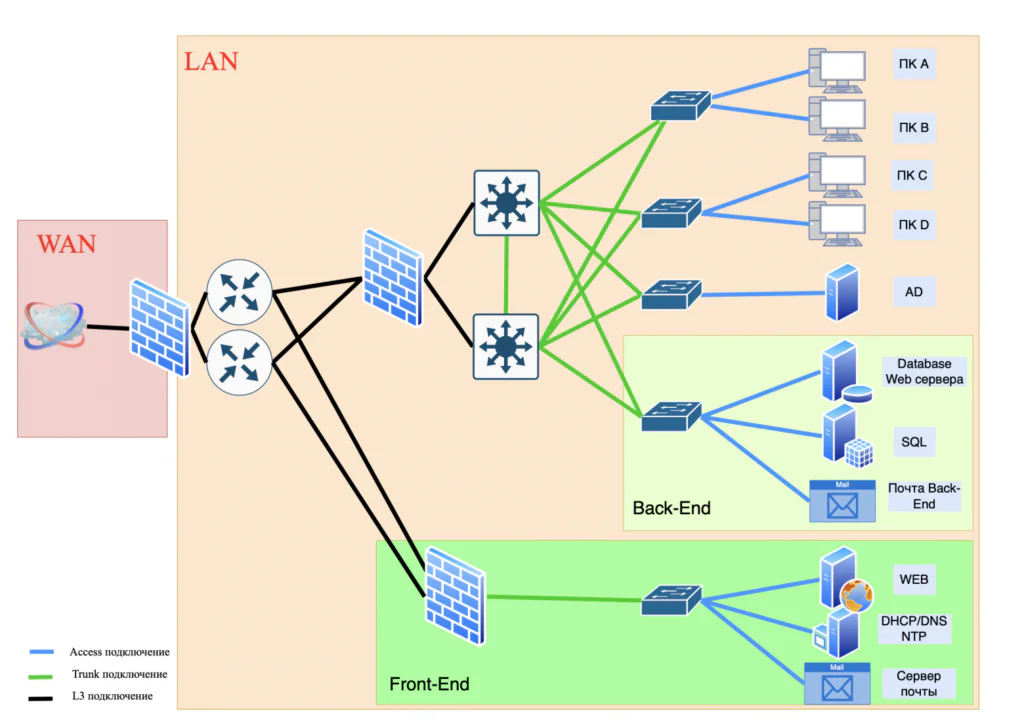

Поддержка LAN включает:

- управление коммутаторами, точками Wi‑Fi и другими сетевыми устройствами;

- сегментацию локальной сети (VLAN для офиса, гостей, камер, производственного оборудования, частные подсети для критичных систем);

- настройку приоритизации трафика (QoS) для телефонии, видеоконференций, RDP‑сессий;

- плановые проверки кабельной инфраструктуры и резервирование ключевых узлов.

Бизнес‑смысл простой: стабильный Wi‑Fi без “мертвых зон”, отсутствие конфликтов между устройствами, высокая скорость доступа к локальным сервисам, изоляция персональных устройств сотрудников от критичных систем. Хорошо выстроенная поддержка локальной сети позволяет быстро локализовать неисправность и не перекладывать её на “проблемы провайдера”.

Поддержка WAN уже завязана на внешние организации и их политику обслуживания. Здесь важно:

- взаимодействовать с несколькими операторами связи (Белтелеком и альтернативные провайдеры);

- управлять основным и резервным каналами, желательно от разных провайдеров и по разным трассам;

- использовать технологии SD‑WAN, которые автоматически распределяют трафик и обеспечивают оптимальный маршрут до облаков и дата‑центров.

Для бизнеса критично понимать, где именно проблема: в операторе, в маршрутизаторе на площадке или в ошибочной конфигурации. Подрядчик по WAN должен уметь:

- сам инициировать обращение в поддержку оператора при падении канала;

- контролировать выполнение SLA и фиксировать фактическое время простоя;

- регулярно тестировать сценарии переключения на резервный канал, а не надеяться, что “когда‑нибудь сработает”.

Поддержка VPN фокусируется на безопасности и удобстве удалённого доступа. Сюда входит:

- организация аутентификации: MFA, роли и политики доступа, отдельные профили для сотрудников, подрядчиков и администраторов;

- настройка split‑tunneling / full‑tunneling, чтобы сотрудник из дома не перегружал канал, но при этом важный трафик шёл только через защищённый туннель;

- использование актуальных протоколов и шифрования вместо устаревших решений, которые давно не обеспечивают нужный уровень безопасности;

- ведение журналов подключений и инцидентов, чтобы в спорной ситуации можно было поднять историю и подтвердить или опровергнуть доступ.

Для руководителя здесь ключевые вопросы: могут ли люди из дома работать почти так же быстро, как в офисе, как закрыты риски несанкционированного доступа, и кто отключает VPN учётку в день увольнения сотрудника. Без понятных процессов VPN превращается в дыру в защите вместо инструмента безопасности.

Если сравнить уровни кратко, получится:

- LAN — внутренний порядок, скорость и изоляция сегментов;

- WAN — связность площадок и устойчивая работа на разных территориях с учётом географическую распределённость;

- VPN — безопасный доступ к ресурсам компании из глобальной сети интернет.

Один аутсорсинговый партнёр, который видит картину целиком и поддерживает все три уровня, в большинстве случаев эффективнее, чем набор разрозненных исполнителей: “админ на подработке”, операторы связи и случайный “настройщик VPN”.

Как выбрать формат поддержки: своя команда, провайдер или IT‑аутсорсинг в Беларуси

Первый вариант — своя IT‑команда. Она обеспечивает быструю коммуникацию, знает внутренние процессы и специфику конкретной компании. Но удержать в штате экспертизу по устройствам LAN, сложным WAN‑маршрутам и VPN‑безопасности одновременно трудно. Возникает зависимость от одного‑двух ключевых людей, а круглосуточный мониторинг сетевых соединения и дежурства превращаются в отдельную статью затрат и организационную проблему.

Собственная команда имеет смысл, когда организация достаточно крупная, есть сформированный IT‑отдел, а аутсорсер привлекается под сложные задачи: аудиты безопасности, проектирование новой сети, миграция в облако, внедрение SD‑WAN. В такой модели внешние эксперты усиливают внутреннюю команду, а не конкурируют с ней.

Второй путь — полностью опираться на операторов связи. Обычно они дают SLA по каналам WAN, базовую поддержку оборудования “со своей стороны” и иногда управляемые маршрутизаторы. Но оператор не отвечает за вашу локальной сети, Wi‑Fi, серверную, VPN сотрудников и реализацию внутренних политики безопасности. Его зона интересов — своя магистральная сеть, а не бизнес‑процессы клиента.

Отсюда типичный сценарий: по данным оператора “канал в норме”, но у вас не открываются облачные сервисы или CRM. Без комплексного взгляда на LAN/WAN/VPN поиск причины превращается в переписку “у нас всё работает, ищите проблему у себя”.

Третий вариант — IT‑аутсорсинг. Профильный подрядчик, предоставляющий комплексное it обслуживание в Беларуси, может:

- взять на себя комплексную поддержку LAN/WAN/VPN с единым окном для всех обращений;

- организовать 24/7‑мониторинг критичных узлов и автоматические уведомления при инцидентах;

- поддерживать различные вендоры и технологии: MikroTik, Cisco, Huawei, отечественные решения и смешанные “зоопарки” устройств;

- координировать взаимодействие с несколькими провайдерами от лица клиента, чтобы бизнес не выступал “перекладчиком” между ними.

Выбирая аутсорсера, стоит обратить внимание на:

- понятный SLA: время реакции и восстановления, приоритизацию инцидентов, каналы связи с поддержкой;

- возможность выезда на площадку в разных городах Беларуси и удалённое сопровождение других стран, если компания работает на международных рынках;

- детализированные регламенты: кто за что отвечает при аварии, кто общается с оператором, кто принимает решение о переключении трафика;

- отчётность: ежемесячные отчёты по инцидентам, изменениям конфигурации и доступам, рекомендации по оптимизации.

Типичные ошибки — выбирать самого дешёвого подрядчика без мониторинга и SLA, не разделять зоны ответственности между своей командой, оператором и аутсорсером, а также не проводить пилотный проект. Грамотный подход — начать с аудита текущей сети: выявить уязвимости, “узкие места” и риски простоя, затем запустить пилотное сопровождение одного критичного офиса или филиала. Это позволяет проверить качество обслуживания на практике и только потом масштабировать контракт.

Частые вопросы, которые задают в 2026 году: “Чем отличается LAN от WAN и что нам нужно в первую очередь?”, “VPN или выделенный канал между филиалами?”, “Можно ли снизить стоимость каналов, не жертвуя безопасностью?”, “Кто будет отвечать, если упадёт сеть в самый загруженный день?”. Ответы на них лежат именно в правильно выбранном формате поддержки, а не в отдельном “чудо‑устройстве”.

Что важно учесть в Беларуси в 2026 году: каналы, оборудование, безопасность

Белорусская специфика начинается с каналов связи. На рынке ограниченное число магистральных провайдеров, поэтому резервирование по схеме “двое из трёх” критично для компаний, которые не могут простаивать даже час. Желательно, чтобы основной и резервный интернет‑каналы шли по разным трассам и использовали различные технологии подключения, где это возможно.

Второй момент — оборудование и санкционные ограничения. На площадках часто встречается смесь старых Cisco, актуальных MikroTik, китайских маршрутизаторов и отечественных решений. Поддержка такого “зоопарка” требует подрядчика, способного работать с разными поколениями устройств и планировать поэтапную модернизацию без остановки бизнеса. Это особенно важно, если компания использует частные адресные пространства и сложные схемы маршрутизации.

Третий блок — безопасность и работа с данными. Персональные данные клиентов, коммерческая тайна, финансовая информация — всё это проходит по вашей LAN/WAN/VPN. Грамотная сегментация локальной сети, корректно настроенный VPN, чёткие политики доступа и журналирование событий позволяют соответствовать внутренним требованиям руководства и ожиданиям проверяющих органов.

Локальный IT‑аутсорсер, знакомый с белорусскими реалиями, помогает не только “починить интернет”, но и создать устойчивую сетевую инфраструктуру: от аудита до устранения критичных рисков и оптимизации затрат на связи и обслуживание. В результате сеть перестаёт быть источником сюрпризов и становится надёжным фундаментом для роста бизнеса.

Редактор: AndreyEx

Важно: Материал носит исключительно технический и образовательный характер. Мы не призываем к использованию VPN в целях обхода ограничений, предусмотренных законодательством РФ или иных стран. Использование VPN в ряде государств может регулироваться или ограничиваться законом. Перед использованием VPN ознакомьтесь с актуальными правовыми требованиями вашей страны.