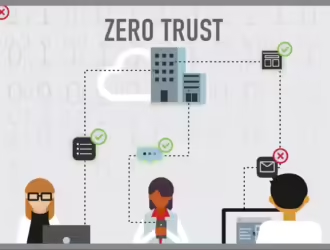

Что такое сеть с нулевым доверием?

Распределенный характер современной рабочей силы в сочетании с доступом к приложениям за пределами сетевого периметра предприятия привел к созданию модели безопасности «проверка в первую очередь». Эта модель доступа с нулевым доверием стала ядром преобразования системы безопасности и требует, чтобы ни одна часть предприятия не была защищена без проверки.

Что такое нулевое доверие?

Нулевое доверие — это модель безопасности, которая требует строгой проверки личности и аутентификации для любого, кто получает доступ к данным и ресурсам. Это работает независимо от того, находится ли человек, пытающийся получить доступ, внутри или за пределами периметра безопасности организации.

Модель нулевого доверия, также известная как модель безопасности с нулевым доверием, архитектура нулевого доверия (ZTA) или архитектура сети с нулевым доверием (ZTNA), была предложена Forrester Research. Эта модель с нулевым доверием больше не предполагает, что любой объект, действующий в пределах периметра безопасности, безопасен и ему можно автоматически доверять. Любой объект должен быть проверен перед предоставлением доступа к какому-либо ресурсу.

Важность нулевого доверия

Доступ к критически важным приложениям осуществляется не только через внутренние офисные помещения, но и удаленно. Крайне важно обеспечить доступ к критически важным данным только авторизованным пользователям. Нулевое доверие подчеркивает, что организации используют микросегментацию и микроуправление на основе пользователей, устройств и местоположений для проверки, можно ли им доверять и разрешен ли к ним доступ.

Zero Trust предоставляет специалистам по безопасности такой уровень осведомленности о:

- Кто получил доступ к данным

- Откуда был получен доступ к данным

- К каким приложениям был получен доступ

- Как долго к ней осуществлялся доступ

Администраторы безопасности могут отслеживать действия всех пользователей, устройств и данных, независимо от того, внутренние они или внешние.

Принципы, лежащие в основе нулевого доверия

Безопасность с нулевым доверием основана на определенных принципах, которые проверяют и перепроверяют, кто к чему должен иметь доступ.

Непрерывный мониторинг

Нулевое доверие проверяет личность пользователя, привилегии, идентификацию устройства, безопасность и вход в систему. Он также периодически настраивает тайм-ауты подключения, чтобы пользователи и устройства часто проверялись.

Контроль доступа

Zero Trust регулярно отслеживает подключенные устройства, чтобы убедиться, что подключены только авторизованные устройства. Это гарантирует, что неавторизованные устройства не получили доступа к сети и что сеть безопасна.

Наименьшие привилегии

Zero Trust предоставляет своим пользователям доступ только к тем ресурсам, которые им нужны и с которыми они работают ежедневно. Это снижает их подверженность конфиденциальным данным и тем, которые им не требуются.

Многофакторная аутентификация (MFA)

MFA является наиболее важной частью ZTA, поскольку для аутентификации пользователя требуется более одного доказательства. Обычно используется MFA для ввода кода или принятия push-уведомления в дополнение к использованию пароля.

Микросегментация

Микросегментация включает разделение периметров безопасности на разные сегменты, чтобы для каждого сегмента можно было поддерживать отдельные разрешения на доступ. Это гарантирует, что не каждый в сегменте сможет получить доступ ко всему без надлежащей авторизации. Это также предотвращает боковое перемещение злоумышленников, даже если они получили доступ к сети.

Реализация нулевого доверия

Хотя существует несколько подходов к внедрению ZTA для вашей организации, вот несколько важных советов:

Используйте брандмауэр следующего поколения (NGFW)

NGFW обеспечивают защиту сети и могут помочь с микросегментацией. Они также обеспечивают предотвращение взломов и повышенную безопасность, всестороннюю видимость сети, гибкое управление и варианты развертывания, которые помогают внедрить надлежащие стандарты ZTA.

Внедрите инструмент предотвращения потери данных (DLP)

Инструменты DLP обнаруживают и предотвращают утечку данных, эксфильтрацию или нежелательное уничтожение конфиденциальных данных. Организации могут использовать инструменты DLP для защиты личной информации (PII) и других конфиденциальных данных путем определения конечных точек безопасности и их защиты. Эти инструменты также помогают обнаруживать ненормальное поведение, атаки и генерировать аудиты и отчеты.

Непрерывный мониторинг

Всегда важно следить за тем, что происходит в вашей сети, включая пользователей, устройства, их подключения и время подключения. Контролируйте свою сеть 24×7, чтобы понимать, обнаруживать вторжения и аномальное поведение.

Разработайте свою политику нулевого доверия

Разберитесь в рабочих процессах вашей организации и потоке данных и разработайте политику нулевого доверия на основе того, как ваша организация хранит данные. Правильно сегментируйте данные и ограничивайте доступ, чтобы у вас был контроль над тем, кто к чему обращается.

Установление нулевого доверия

Нулевое доверие включает в себя множество технологий, которые могут аутентифицировать пользователей и обеспечивать безопасную работу. Распространенные технологии с нулевым доверием включают:

- MFA

- Управление идентификацией и доступом (IAM)

- Управление

- Аналитика

- Шифрование

- Оценка

- Права доступа к файловой системе

Аутентификация на основе push-уведомлений с мобильного устройства набирает популярность, поскольку она проста и эффективна, особенно в случае входа без пароля.

Редактор: AndreyEx