Хакеры проводят массовые атаки, используя устаревшие плагины WordPress

Широкомасштабная кампания по эксплуатации нацелена на сайты WordPress с плагинами GutenKit и Hunk Companion, уязвимыми из-за критических ошибок в системе безопасности, которые могут быть использованы для удалённого выполнения кода (RCE).

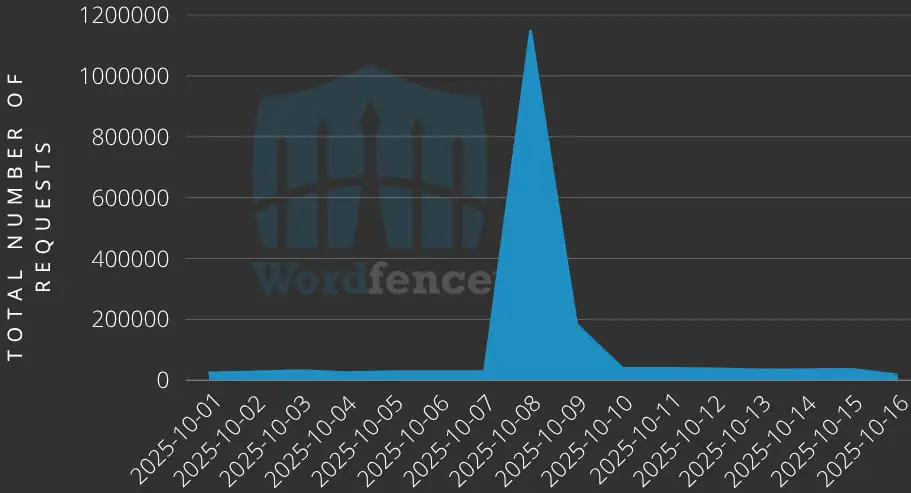

Компания по обеспечению безопасности WordPress Wordfence сообщает, что всего за два дня, 8 и 9 октября, она заблокировала 8,7 миллиона попыток атак на своих клиентов.

В кампании используются три уязвимости, зарегистрированные как CVE-2024-9234, CVE-2024-9707 и CVE-2024-11972. Все они имеют критический уровень опасности (CVSS 9.8).

CVE-2024-9234 — это уязвимость в REST-конечной точке без аутентификации в плагине GutenKit, который установили 40 000 раз. Она позволяет устанавливать произвольные плагины без аутентификации.

CVE-2024-9707 и CVE-2024-11972 — это уязвимости, связанные с отсутствием авторизации в конечной точке REST themehunk-import плагина Hunk Companion (8000 установок), которые также могут привести к установке произвольных плагинов.

Злоумышленник, прошедший аутентификацию, может воспользоваться уязвимостями, чтобы внедрить другой уязвимый плагин, который позволит выполнять удалённый код.

- CVE-2024-9234 затрагивает GutenKit 2.1.0 и более ранние версии

- CVE-2024-9707 затрагивает Hunk Companion 1.8.4 и более ранние версии

- CVE-2024-11972 затрагивает Hunk Companion 1.8.5 и предыдущие версии

Исправления для трёх уязвимостей стали доступны в Gutenkit 2.1.1, выпущенном в октябре 2024 года, и Hunk Companion 1.9.0, выпущенном в декабре 2024 года. Однако, несмотря на то, что производитель устранил их почти год назад, многие веб-сайты продолжают использовать уязвимые версии.

Количество заблокированных атак

Источник: Wordfence

Наблюдения Wordfence, основанные на данных об атаках, показывают, что, по словам исследователей, злоумышленники размещают на GitHub вредоносный плагин в виде .ZIP-архива под названием ‘up’.

Архив содержит обфусцированные скрипты, которые позволяют загружать, скачивать и удалять файлы, а также изменять разрешения. Один из скриптов, защищённый паролем и замаскированный под компонент плагина All in One SEO, используется для автоматического входа злоумышленника в систему в качестве администратора.

Злоумышленники используют эти инструменты для сохранения доступа, кражи или удаления файлов, выполнения команд или перехвата личных данных, обрабатываемых сайтом.

Если злоумышленники не могут напрямую получить доступ к бэкдору администратора через установленный пакет, они часто устанавливают уязвимый плагин wp-query-console, который можно использовать для удалённого выполнения кода без аутентификации.

Компания Wordfence составила список IP-адресов, с которых поступает большое количество вредоносных запросов. Это поможет защититься от таких атак.

По словам исследователей, в качестве индикатора компрометации администраторы должны искать в журналах доступа к сайту запросы /wp-json/gutenkit/v1/install-active-plugin и /wp-json/hc/v1/themehunk-import .

Им также следует проверить каталоги /up, /background-image-cropper, /ultra-seo-processor-wp, /oke и /wp-query-console на наличие вредоносных записей.

Администраторам рекомендуется обновлять все плагины на своих сайтах до последней версии, доступной от производителя.

Редактор: AndreyEx