Что такое WordPress XML-RPC и как отключить его в WordPress?

Если вы ищете способы отключить XML-RPC для защиты вашего веб-сайта от эксплойта WordPress XML-RPC, вы попали в нужное место. Но перед этим нужно знать ответы на эти вопросы.

- Что такое XML-RPC.php ?

- Как эксплойт XML-RPC может подвергнуть риску ваш веб-сайт?

- Все ли решит отключение эксплойта XML-RPC ?

- Что может быть альтернативой отключению функции XML-RPC?

В этой статье мы постараемся дать ответы на все эти вопросы и многое другое.

Что такое XML-RPC?

WordPress XML-RPC — это API (интерфейс прикладной программы), который позволяет передавать данные между вашим сайтом WordPress и другими системами.

Хотя сейчас он в значительной степени заменяется REST API, выпущенным WordPress, он все еще используется для обратной совместимости. То есть XML-RPC предназначен для веб-сайтов, которые все еще используют старые версии WordPress.

Если вы используете старую версию, мы настоятельно рекомендуем ее обновить. Запуск более старой версии веб-сайта WordPress может принести вам больше вреда, чем хакеры, пытающиеся запустить атаку методом перебора через XML-RPC.

XML-RPC может поставить ваш сайт под угрозу

Используя следующие известные уязвимости, XML-RPC может подвергнуть ваш веб-сайт риску:

DDoS-атаки через пингбеки и трекбэки

Помимо передачи данных, xmplrpc.php также отвечает за включение пингбэков и трекбэков. Это уведомления, которые вы получаете, когда блог или сторонний веб-сайт ссылается на ваш веб-сайт.

Хотя он был заменен, некоторые веб-сайты по-прежнему используют xmplrpc.php для обратной совместимости. Если вы один из них, хакеры могут запускать DDoS-атаки на xmlrpc.php, отправляя большое количество пингбеков и вывести ваш сайт из строя, или вы можете сказать — сделать его недоступным для ваших пользователей.

Атаки методом перебора через XML-RPC

XML-RPC (вызов удаленной обработки XML) позволяет передавать закодированные удаленные вызовы через HTTP, что позволяет удаленно публиковать, редактировать или удалять файл или контент с вашего веб-сайта WordPress. С каждым запросом xmplrpc.php отправляет информацию аутентификации. Это упрощает одновременную отправку большого количества данных.

Но возможность передавать большой объем данных за один раз подразумевает, что даже хакеры также могут украсть к ним несколько паролей. Если хакер отправит достаточно запросов на аутентификацию с другой комбинацией имени пользователя и пароля, в конечном итоге он может получить все правильно, и в результате ваш сайт будет скомпрометирован.

Как проверить, запущен ли xmlrpc.php на веб-сайте или нет?

Прежде чем переходить к отключению XML-RPC, прежде всего, вам нужно проверить, запущен ли xmlrpc.php на вашем сайте.

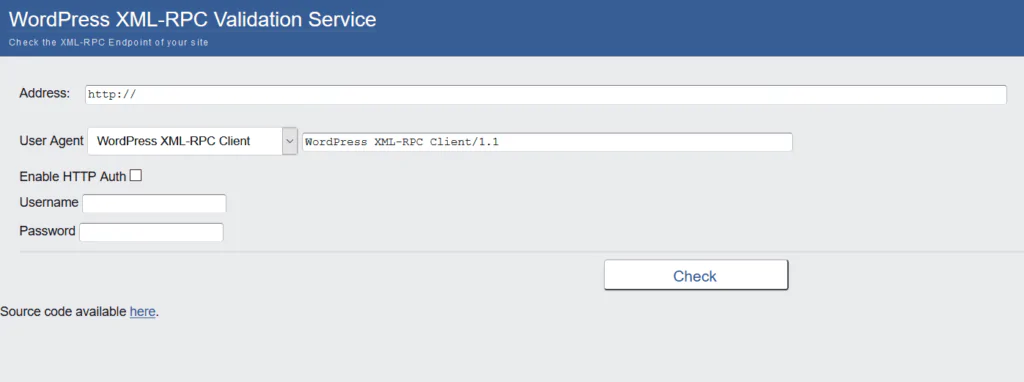

Вы можете проверить, включен ли API на вашем веб-сайте, с помощью службы проверки WordPress XML-RPC (https://xmlrpc.eritreo.it/).

Если вы обнаружите, что xmlrpc.php все еще работает на вашем веб-сайте, перейдите к следующему разделу и внимательно следуйте инструкциям.

Как отключить службу XML-RPC?

1. Отключите XML-RPC через плагин.

Загрузите плагин WP security hardening из каталога плагинов WordPress. Войдите в свой бэкэнд WordPress, перейдите в раздел Плагины >> Добавить новый и загрузите файл плагина. После загрузки активируйте плагин. Он отобразится в левом нижнем углу панели управления WP.

Затем выполните следующие действия, чтобы отключить XML-RPC с помощью подключаемого модуля WP-Harnding:

- Перейдите к значку ‘WP Hardening’.

- Выберите в плагине вкладку «Исправления безопасности».

- И переключите ключ рядом с опцией «Отключить XML-RPC», и все готово.

Помимо отключения xmlrpc.php, вы также можете использовать плагин усиления безопасности WP для защиты нескольких других областей безопасности на вашем веб-сайте, включая изменение URL-адреса администратора, отключение редактора файлов, отключение WP-JSON, скрытие важных файлов, остановку перечисления пользователей и т. д.

2. Отключить XML-RPC без плагина.

- Через фильтр: вы можете использовать фильтр xmlrpc_enabled, чтобы отключить эту службу на своем веб-сайте WordPress. Все, что вам нужно сделать, это добавить код в файл function.php плагина, и все готово:

add_filter( ‘xmlrpc_enabled’, ’_return_false’ );

- Через файл .htaccess: добавьте эти коды в файл .htaccess на своем веб-сайте WordPress:

<Files xmlrpc.php> Order Allow, Deny Deny from all </Files>

Мы знаем, что вы, должно быть, слышали это много раз, но прежде чем пытаться выполнить какую-либо задачу вручную, сделайте резервные копии всех важных файлов. Это может пригодиться, если вы ошиблись или взломали ваш сайт.

Хотя мы объяснили процесс отключения xmlrpc.php, это не всегда мудрое решение всех проблем. Так или иначе, хакер найдет на вашем сайте другую уязвимость, чтобы воспользоваться ею.

Мы рекомендуем вам установить брандмауэр безопасности, чтобы блокировать все попытки взлома, предпринимаемые ботами и хакерами.

Редактор: AndreyEx