Эта статья является второй частью учебника Установка OSSEC на Ubuntu 14.04.

В первой части мы установили OSSEC в качестве сервера и его веб — интерфейс пользователя на Ubuntu 14.04 VPS.

Сегодня мы установим веб — панель Analogi и закроем установку агента OSSEC на другой Ubuntu 14.04 VPS. Затем мы добавим агента, установленного (клиент) на сервер OSSEC.

Итак, начнем.

Войдите на Linux VPS, где установлена OSSEC в качестве сервера:

ssh root@server_ip

Обновите пакеты и проверьте, есть ли у вас доступные обновления для сервера:

apt-get update && apt-get upgrade

После того, давайте установим веб-панель Analogi. Введите корень документа по умолчанию для Apache, который является ‘/var/www/html’:

cd /var/www/html/

Клонируем репо Analogi GIT:

git clone https://github.com/ECSC/analogi.git

Скопируйте конфигурационный файл базы данных и измените параметры базы данных со значениями базы данных, созданной в первой части этого урока:

cp analogi/db_ossec.php.new analogi/db_ossec.php nano analogi/db_ossec.php

После того как вы измените значения, они должны выглядеть следующим образом:

define ('DB_USER_O', 'ossecuser');

define ('DB_PASSWORD_O', 'ваш_пароль');

define ('DB_HOST_O', '127.0.0.1');

define ('DB_NAME_O', 'ossec');Сохраните и закройте файл.

Теперь вы можете посетить информационную панель Analogi из веб-браузера. Открытый http: //your_IP_address/ analogi

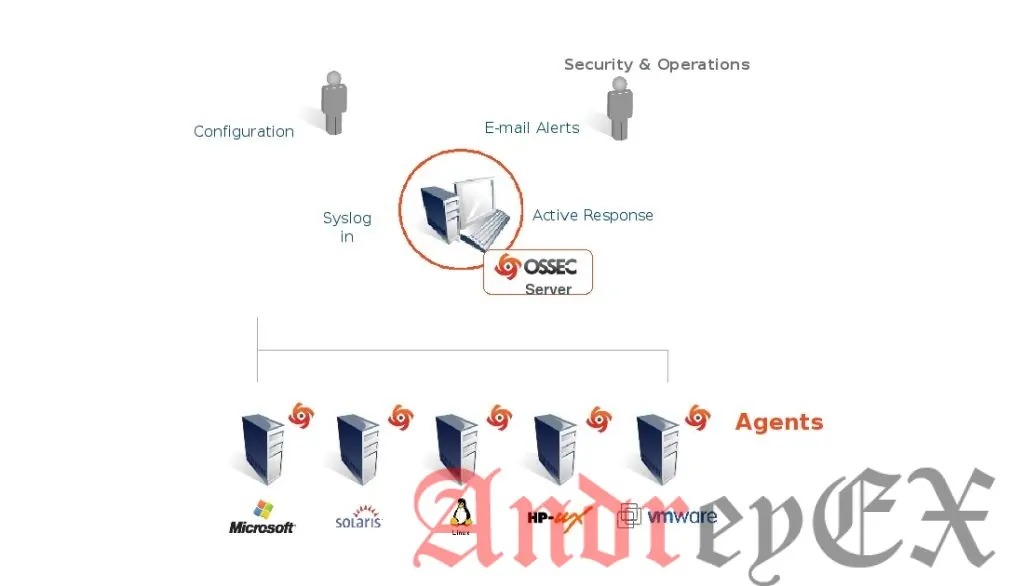

Установка агента OSSEC

Далее, вам нужно установить OSSEC в качестве агента на другом экземпляре Ubuntu. Но во- первых, установите модули, как показано в первой части этого урока. Если у вас уже установлен стек LAMP на вашем Ubuntu 14.04, то выполните следующую команду:

apt-get install libmysqlclient-dev libapache2-mod-php5 php5-mysql php5-curl php5-gd php5-intl php-pear php5-imagick php5-imap php5-mcrypt php5-memcache php5-ming php5-ps php5-pspell php5-recode php5-snmp php5-sqlite php5-tidy php5-xmlrpc php5-xsl

Скачайте OSSEC в каталог ‘/opt’, распакуйте архив и войдите в распакованный каталог:

cd /opt wget https://bintray.com/artifact/download/ossec/ossec-hids/ossec-hids-2.8.3.tar.gz tar -xzf ossec-hids-2.8.3.tar.gz cd ossec-hids-2.8.3

Теперь запустите скрипт установки OSSEC и следуйте простым инструкциям, как показано в приведенном ниже примере:

./install.sh

1- What kind of installation do you want (server, agent, local, hybrid or help)? agent

- Agent(client) installation chosen.

2- Setting up the installation environment.

- Choose where to install the OSSEC HIDS [/var/ossec]:

- Installation will be made at /var/ossec .

3- Configuring the OSSEC HIDS.

3.1- What's the IP Address or hostname of the OSSEC HIDS server?: enter the IP address of the OSSEC server machine

- Adding Server IP xxx.xxx.xx.xxx

3.2- Do you want to run the integrity check daemon? (y/n) [y]:

- Running syscheck (integrity check daemon).

3.3- Do you want to run the rootkit detection engine? (y/n) [y]:

- Running rootcheck (rootkit detection).

3.4 - Do you want to enable active response? (y/n) [y]:

3.5- Setting the configuration to analyze the following logs:

-- /var/log/messages

-- /var/log/auth.log

-- /var/log/syslog

-- /var/log/mail.info

-- /var/log/dpkg.log

-- /var/log/apache2/error.log (apache log)

-- /var/log/apache2/access.log (apache log)

- If you want to monitor any other file, just change

the ossec.conf and add a new localfile entry.

Any questions about the configuration can be answered

by visiting us online at http://www.ossec.net .

- System is Debian (Ubuntu or derivative).

- Init script modified to start OSSEC HIDS during boot.

- Configuration finished properly.

- To start OSSEC HIDS:

/var/ossec/bin/ossec-control start

- To stop OSSEC HIDS:

/var/ossec/bin/ossec-control stop

- The configuration can be viewed or modified at /var/ossec/etc/ossec.conf

Thanks for using the OSSEC HIDS.

If you have any question, suggestion or if you find any bug,

contact us at contact@ossec.net or using our public maillist at

ossec-list@ossec.net

( http://www.ossec.net/main/support/ ).

More information can be found at http://www.ossec.net

--- Press ENTER to finish (maybe more information below). ---

- You first need to add this agent to the server so they

can communicate with each other. When you have done so,

you can run the 'manage_agents' tool to import the

authentication key from the server.

/var/ossec/bin/manage_agentsКак показывает приведенное выше утверждение, теперь вы должны добавить агента к серверу OSSEC. Вернитесь к консоли сервера OSSEC и сгенерируйте ключ для агента. Используйте следующую команду:

/var/ossec/bin/manage_agents

Теперь выберите опцию A, введите имя нового агента, это IP-адрес и ID. Следуйте нижнему выводу:

**************************************** * OSSEC HIDS v2.8.3 Agent manager. * * The following options are available: * **************************************** (A)dd an agent (A). (E)xtract key for an agent (E). (L)ist already added agents (L). (R)emove an agent (R). (Q)uit. Choose your action: A,E,L,R or Q: A - Adding a new agent (use '\q' to return to the main menu). Please provide the following: * A name for the new agent: ossec-client * The IP Address of the new agent: here you should enter the IP address of the OSSEC agent * An ID for the new agent[001]: Agent information: ID:001 Name:ossec-client IP Address:xxx.xx.xxx.xxx Confirm adding it?(y/n): y Agent added.

Запустите команду /var/ossec/bin/manage_agents снова и извлеките ключ для агента:

/var/ossec/bin/manage_agents **************************************** * OSSEC HIDS v2.8.3 Agent manager. * * The following options are available: * **************************************** (A)dd an agent (A). (E)xtract key for an agent (E). (L)ist already added agents (L). (R)emove an agent (R). (Q)uit. Choose your action: A,E,L,R or Q: <strong>E</strong> Available agents: ID: 001, Name: ossec-client, IP: enter the IP address of the OSSEC agent Provide the ID of the agent to extract the key (or '\q' to quit): <strong>001</strong> Agent key information for '001' is: <strong>MDAxIG9==......</strong> ** Press ENTER to return to the main menu.

Скопируйте ключ и переключитесь на консоль агента OSSEC. Выполните команду /var/ossec/bin/manage_agents:

# /var/ossec/bin/manage_agents **************************************** * OSSEC HIDS v2.8.3 Agent manager. * * The following options are available: * **************************************** (I)mport key from the server (I). (Q)uit. Choose your action: I or Q: I * Provide the Key generated by the server. * The best approach is to cut and paste it. *** OBS: Do not include spaces or new lines. Paste it here (or '\q' to quit): paste the key that you generated on your OSSEC server Agent information: ID:001 Name:ossec-client IP Address: IP address of the OSSEC agent Confirm adding it?(y/n): y Added.

Вы можете проверить конфигурационный файл OSSEC, чтобы увидеть, успешно ли добавлен сервер OSSEC:

nano /var/ossec/etc/ossec.conf

IP-адрес сервера OSSEC добавляется в начале файла:

<client> <server-hostname>xxx.xxx.xx.xxx</server-hostname> </client>

Как только это будет сделано, перезапустите OSSEC на сервере и агентов машин:

/var/ossec/bin/ossec-control restart

Теперь вы можете контролировать агента из любого стандартного веб — интерфейса или приборной панели Analogi . Вам решать. Конечно OSSEC представляет собой сложную систему обнаружения вторжений и вы можете изменять его конфигурации и агенты, поэтому для получения дополнительной информации, пожалуйста, обратитесь на сайт OSSEC для чтения документации.

Поздравления. Вы успешно настроили и интегрированный агент OSSEC с сервером OSSEC. Вы должны следовать этой же процедуре, если вы хотите добавить еще одного агента к OSSEC.

Редактор: AndreyEx

Поделиться в соц. сетях: