Эта статья является первой частью полной обучающей программы для установки OSSEC сервера/агента на Ubuntu 14.04 VPS. Эта часть охватывает установку OSSEC 2.8.3 (последняя стабильная версия, когда это руководство было написано), установка веб — интерфейса и показывает как включить поддержку MySQL для OSSEC.

OSSEC является хост-системой обнаружения вторжений с открытым исходным кодом. Он смешивает воедино все аспекты HIDS (обнаружения вторжений на основе хоста) и управления безопасностью инцидентов (SIM) / информация о безопасности и управления событиями (SIEM) вместе в простым, мощным решением и с открытым исходным кодом.

Основные преимущества OSSEC являются:

- Требования соответствия

- Мульти платформа

- В режиме реального времени и настраиваемые оповещения

- Интеграция с существующей инфраструктурой

- Централизованное управление

- Агентный и безагентный мониторинг

OSSEC выполняет анализ журналов, проверку целостности файлов, мониторинг политики, обнаружение руткитов, в режиме реального времени и активный отклик.

Войти на сервер с помощью SSH:

ssh root@server_ip

Перед тем как начать, введите следующую команду, чтобы проверить, установлена ли у вас правильная версия Ubuntu на вашей машине:

lsb_release -a

Вывод должен быть примерно такой:

Distributor ID: Ubuntu Description: Ubuntu 14.04.3 LTS Release: 14.04 Codename: trusty

Обновите систему

Убедитесь, что ваш сервер полностью обновленный:

apt-get update && apt-get upgrade

Теперь установите Apache, MySQL, PHP и некоторые необходимые модули с командой ниже:

apt-get install mysql-server libmysqlclient-dev mysql-client apache2 php5 libapache2-mod-php5 php5-mysql php5-curl php5-gd php5-intl php-pear php5-imagick php5-imap php5-mcrypt php5-memcache php5-ming php5-ps php5-pspell php5-recode php5-snmp php5-sqlite php5-tidy php5-xmlrpc php5-xsl

Установка OSSEC

Введите каталог /opt:

cd /opt

Скачайте OSSEC:

wget https://bintray.com/artifact/download/ossec/ossec-hids/ossec-hids-2.8.3.tar.gz

Распакуйте архив и войдите в распакованный каталог:

tar -xzf ossec-hids-2.8.3.tar.gz cd ossec-hids-2.8.3

Включите поддержку баз данных MySQL:

cd src make setdb

Вернитесь к предыдущему каталогу:

cd ../

Теперь запустите скрипт установки OSSEC и следуйте простым инструкциям:

./install.sh

Под этим текстом выход всей процедуры установки и функции, которые мы включили. Конечно, вы выбираете, какие опции включать или выключать, но мы рекомендуем вам следовать выводу ниже. Вы можете нажать кнопку ENTER, если вы хотите идти с выбором по умолчанию (который помещается в скобках) для каждого поставлен вопрос.

OSSEC HIDS v2.8.3 Installation Script - http://www.ossec.net You are about to start the installation process of the OSSEC HIDS. You must have a C compiler pre-installed in your system. If you have any questions or comments, please send an e-mail to dcid@ossec.net (or daniel.cid@gmail.com). - System: Linux vps 2.6.32-042stab113.11 - User: root - Host: vps.andreyex.ru -- Press ENTER to continue or Ctrl-C to abort. --

Нажмите ENTER.

1- What kind of installation do you want (server, agent, local, hybrid or help)? server

- Server installation chosen.

2- Setting up the installation environment.

- Choose where to install the OSSEC HIDS [/var/ossec]:

- Installation will be made at /var/ossec .

3- Configuring the OSSEC HIDS.

3.1- Do you want e-mail notification? (y/n) [y]:

- What's your e-mail address? user@example.com

- What's your SMTP server ip/host? smtp.example.com

3.2- Do you want to run the integrity check daemon? (y/n) [y]:

- Running syscheck (integrity check daemon).

3.3- Do you want to run the rootkit detection engine? (y/n) [y]:

- Running rootcheck (rootkit detection).

3.4- Active response allows you to execute a specific

command based on the events received. For example,

you can block an IP address or disable access for

a specific user.

More information at:

http://www.ossec.net/en/manual.html#active-response

- Do you want to enable active response? (y/n) [y]:

- Active response enabled.

- By default, we can enable the host-deny and the

firewall-drop responses. The first one will add

a host to the /etc/hosts.deny and the second one

will block the host on iptables (if linux) or on

ipfilter (if Solaris, FreeBSD or NetBSD).

- They can be used to stop SSHD brute force scans,

portscans and some other forms of attacks. You can

also add them to block on snort events, for example.

- Do you want to enable the firewall-drop response? (y/n) [y]:

- firewall-drop enabled (local) for levels >= 6

- Default white list for the active response:

- xxx.xxx.xxx.xx

- xx.xxx.xx.xxx

- Do you want to add more IPs to the white list? (y/n)? [n]:

3.5- Do you want to enable remote syslog (port 514 udp)? (y/n) [y]:

- Remote syslog enabled.

3.6- Setting the configuration to analyze the following logs:

-- /var/log/messages

-- /var/log/auth.log

-- /var/log/syslog

-- /var/log/mail.info

-- /var/log/dpkg.log

-- /var/log/apache2/error.log (apache log)

-- /var/log/apache2/access.log (apache log)

- If you want to monitor any other file, just change

the ossec.conf and add a new localfile entry.

Any questions about the configuration can be answered

by visiting us online at http://www.ossec.net .

--- Press ENTER to continue ---Теперь нажмите клавишу ENTER, чтобы продолжить установку, которая должна занять не более 2 минут. После того, как все будет завершено, вы получите:

- System is Debian (Ubuntu or derivative).

- Init script modified to start OSSEC HIDS during boot.

- Configuration finished properly.

- To start OSSEC HIDS:

/var/ossec/bin/ossec-control start

- To stop OSSEC HIDS:

/var/ossec/bin/ossec-control stop

- The configuration can be viewed or modified at /var/ossec/etc/ossec.conf

Thanks for using the OSSEC HIDS.

If you have any question, suggestion or if you find any bug,

contact us at contact@ossec.net or using our public maillist at

ossec-list@ossec.net

( http://www.ossec.net/main/support/ ).

More information can be found at http://www.ossec.net

--- Press ENTER to finish (maybe more information below). ---

- In order to connect agent and server, you need to add each agent to the server.

Run the 'manage_agents' to add or remove them:

/var/ossec/bin/manage_agentsЗапуск OSSEC:

/var/ossec/bin/ossec-control start

Следующим шагом является создание пользователя MySQL и базы данных для OSSEC. Войдите в MySQL как root:

# mysql -u root -p mysql> create database ossec; Query OK, 1 row affected (0.00 sec) mysql> grant all privileges on ossec.* to ossecuser@localhost identified by 'ваш_пароль'; Query OK, 0 rows affected (0.00 sec) mysql> flush privileges; Query OK, 0 rows affected (0.00 sec) mysql> exit Bye

OSSEC предоставляет схему для базы данных, и он находится в директории src/os_dbd/. Поэтому, импортируйте его в только что созданную базу данных OSSEC:

mysql -u ossecuser -p ossec < src/os_dbd/mysql.schema

Введите пароль ossecuser при появлении соответствующего запроса.

Теперь добавьте базу данных в конфигурационный файл OSSEC:

nano /var/ossec/etc/ossec.conf

<database_output>

<hostname>127.0.0.1</hostname>

<username>ossecuser</username>

<password>ваш_пароль</password>

<database>ossec</database>

<type>mysql</type>

</database_output>Вы можете поместить эти строки в любом месте в блоке <ossec_config>. Сохраните и закройте файл. Затем, включите базу данных и перезапустить OSSEC:

/var/ossec/bin/ossec-control enable database /var/ossec/bin/ossec-control restart

Установите OSSEC WEB UI

Установите веб-интерфейс OSSEC в корневом каталоге документов по умолчанию Apache. Введите каталог:

cd /var/www/html/

Загрузите последнюю версию OSSEC WUI и распакуйте архив:

wget https://github.com/ossec/ossec-wui/archive/master.zip unzip master.zip

Переименуйте каталог в OSSEC:

mv ossec-wui-master/ ossec/

Создайте папку TMP внутри и установите правильную собственность и разрешения файлов:

mkdir ossec/tmp/ chown www-data: -R ossec/ chmod 666 /var/www/html/ossec/tmp

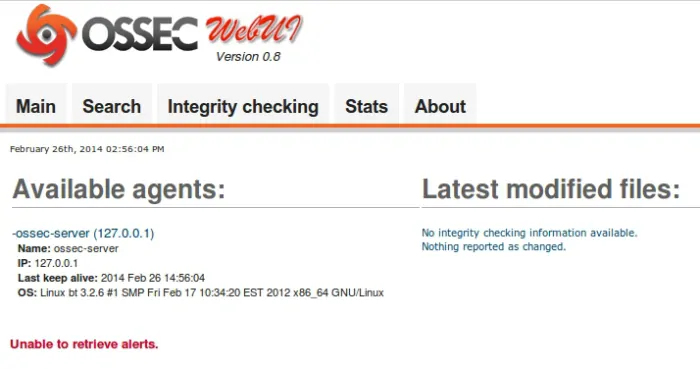

Теперь вы можете получить доступ к веб — интерфейсу, открыв свой веб — браузер и перейти к http://your_server_IP/ossec/.

Поздравляем, вы успешно установили сервер OSSEC и это веб — интерфейс пользователя на Ubuntu 14.04 VPS. Для получения дополнительной информации, пожалуйста, перейдите на сайт OSSEC для чтения документации.

Во второй части этого урока мы рассмотрим установку агента OSSEC на другой машине, и мы установим веб-панель Analogi, которая дает лучший и более информативный интерфейс по сравнению со стандартным веб-интерфейсом.

Редактор: AndreyEx

Поделиться в соц. сетях:

При перезапуске OSSEC, выдало следующее:

student@ubuntu:~$ sudo /var/ossec/bin/ossec-control restart

ossec-monitord not running ..

ossec-logcollector not running ..

ossec-remoted not running ..

ossec-syscheckd not running ..

ossec-analysisd not running ..

ossec-maild not running ..

ossec-execd not running ..

ossec-dbd not running ..

OSSEC HIDS v3.6.0 Stopped

Starting OSSEC HIDS v3.6.0…

2020/12/27 12:22:09 ossec-dbd(5207): ERROR: OSSEC not compiled with support for ‘mysql’.

2020/12/27 12:22:09 ossec-dbd(1202): ERROR: Configuration error at ‘/var/ossec/etc/ossec.conf’. Exiting.

ossec-dbd did not start correctly.

как можно это исправить?