FTP, SFTP, FTPS, HTTPS, AS2 … столько много вариантов для передачи файлов может ввести в заблуждение, чтобы ответить на вопрос, что имеет значение, какой лучший способ обезопасит данные Вашей компании во время передачи? Этот пост в блоге является введением в различиях между двумя основных защищенными протоколами FTP, SFTP и FTPS, и которые является лучшим выбором для защиты передачи ваших файлов.

Не могу просто использовать FTP?

FTP является популярным методом передачи файлов, который использовался везде, и на сегодняшней день не сильно изменилась, так как это изобретение. Тогда он, как правило, предполагался, что интернет-активность не была активно направлена на взлом, поэтому FTP не был создана с функциями, чтобы иметь дело с такой угрозой кибербезопасности, которую мы теперь видим в новостях каждый день.

FTP обменивается данными с использованием двух отдельных каналов, известных как командный канал и канал передачи данных. С помощью FTP, оба канала в незашифрованном виде, в результате чего любые данные, передаваемые по этим каналам, уязвимы для перехвата и чтения.

Даже если человек почти не рискует, нормативные акты отрасли, такие как PCI DSS, HIPAA, и другие, требуют передачи данных, которые будут зашифрованы. К сожалению, несмотря на наращивание угроз безопасности и высокую стоимость несоблюдения, FTP на самом деле растет в популярности.

Мы настоятельно рекомендуем вам не использовать базовый протокол FTP и выбрать безопасный вариант.

Что такое FTPS?

В 1990-е годы озабоченность по поводу интернет-безопасности только росло, и в ответ Netscape создал Secure Sockets Layer (SSL, теперь известный как TLS) протокол для защиты связи по сети. SSL был применен к FTP для создания FTPS. Как FTP, FTPS использует два соединения, командный канал и канал передачи данных. Вы можете выбрать для шифрования оба соединения или только канал передачи данных.

FTPS проверяет подлинность подключения, используя либо идентификатор пользователя и пароль, сертификат, или обоих. При подключении к серверу FTPS торгового партнера, ваш клиент FTPS сначала проверит наличие доверенного сертификата сервера. Сертификат считается доверенным, если либо сертификат был подписан известным центром сертификации (CA) таким как Let’s Encrypt, или если сертификат был самозаверяющими вашим партнером и вы имеете копию своего открытого сертификата в доверенном хранилище ключей. Ваш партнер может также потребовать, чтобы вы предоставили сертификат при подключении к нему. Если сертификат не подписан третьей стороной CA, ваш партнер может позволить вам самостоятельно подписать сертификат, отправив им открытую часть заранее, чтобы загрузить в их доверенное хранилище ключей.

Идентификатор аутентификации пользователя может использоваться с любой комбинацией сертификата и/или пароля аутентификации.

Что такое SFTP?

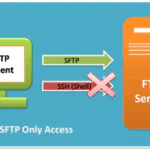

В то время как FTPS добавляет слой к протоколу FTP, SFTP совершенно другой протокол, основанный на сетевом протоколе SSH (Secure Shell), а не FTP. В отличие от обоих FTP и FTPS, SFTP использует только одно соединение и шифрует как информацию об аутентификации так и передающееся файлы данных.

SFTP обеспечивает два способа аутентификации соединений. Как FTP, вы можете просто использовать идентификатор пользователя и пароль. Тем не менее, с SFTP эти учетные данные шифруются, что дает ей большое преимущество безопасности перед FTP. Другой метод аутентификации, который вы можете использовать с SFTP является ключи SSH. Это предполагает в первую генерацию секретного ключа SSH и открытый ключ. Затем отправляете свой открытый ключ SSH к вашему торговому партнеру, и они загружают его на свой сервер и связывают его с вашим аккаунтом. При подключении к вашему серверу SFTP, их клиентское программное обеспечение будет передавать свой открытый ключ на сервер для аутентификации. Если открытый ключ соответствует вашему закрытому ключу, наряду с любым пользователем или переданным паролем, то верификация будет пройдена.

Идентификатор аутентификации пользователя может быть использован с любой комбинацией ключа и/или аутентификации по паролю.

В чем разница между FTPS и SFTP?

Мы установили, что как FTPS и SFTP обеспечивают сильную защиту через параметры аутентификации, которые FTP не может обеспечить. Так почему вы должны выбрать один из двух?

Одним из основных отличий между FTPS и SFTP является то, что FTPS использует несколько номеров портов. Первый порт, для канала управления, используется для команд аутентификации и прохождения. Тем не менее, каждый раз, когда запрос на передачу файлов или запрос списка каталогов был сделан, другой номер порта должен быть открыт для канала данных. Таким образом, вы и ваши торговые партнеры должны будут открыть диапазон портов в брандмауэре, чтобы позволить FTPS соединение, которые могут представлять угрозу безопасности для вашей сети. SFTP требуется только один номер порта для всех SFTP коммуникаций, что делает его легко обеспеченным.

В то время как оба протокола имеют свои преимущества, мы рекомендуем SFTP благодаря его более удобного использования с межсетевыми экранами. Для предприятия, он идеально подходит, для решения с помощью менеджера передачи файлов (MFT), который может управлять, контролировать и автоматизировать передачу файлов с использованием различных протоколов, в том числе FTPS и SFTP. MFT является чрезвычайно ценным, если у вас есть торговые партнеры с разными требованиями, и она имеет дополнительные функции, такие как подробные журналы аудита, чтобы помочь вам соблюдать правила предприятия.

Редактор: AndreyEx

Поделиться в соц. сетях: