Исследователь обнаружил доказательства утечки фотографий из личных профилей в Instagram

Исследователь в области безопасности опубликовал подробные доказательства того, что некоторые закрытые профили в Instagram возвращали ссылки на фотографии пользователей тем, кто не проходил аутентификацию.

Функция приватного аккаунта в Instagram предназначена для того, чтобы доступ к фотографиям, видео, историям и роликам был только у одобренных подписчиков. Однако исследование показало, что в некоторых случаях контент приватного профиля встраивался в общедоступные ответы сервера.

По словам исследователя, компания Meta устранила проблему после того, как он отправил отчёт, но позже закрыла его как «неприменимый», заявив, что уязвимость не удалось воспроизвести.

Из личных профилей в Instagram утекают фотографии

Исследователь в области безопасности Джатин Банга недавно продемонстрировал, как из некоторых личных профилей в Instagram утекают ссылки на личные фотографии из этих аккаунтов — в самом теле HTML-ответа.

При входе в закрытый профиль Instagram (например, созданный исследователем https://instagram.com/jatin.py) с определённых мобильных устройств без аутентификации отображается стандартное сообщение: «Этот аккаунт закрыт. Подпишитесь, чтобы видеть их фотографии и видео».

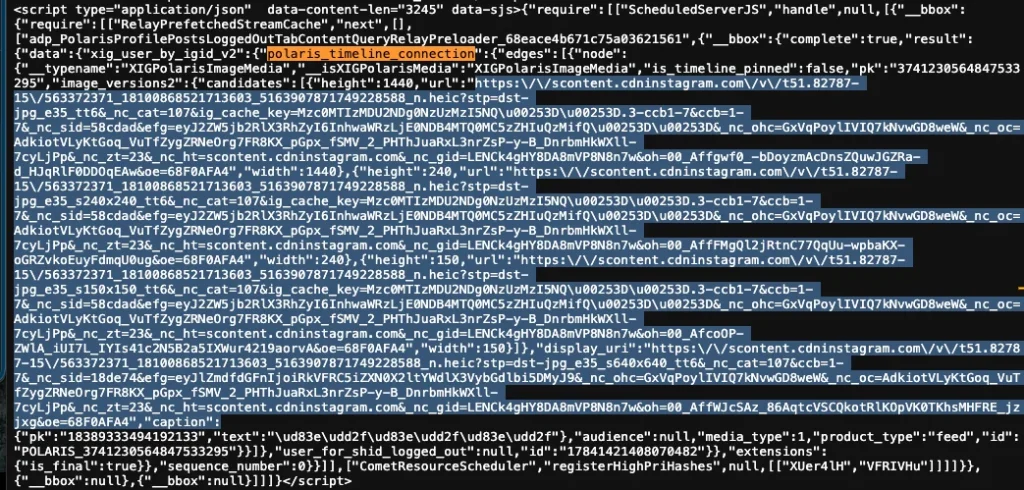

Однако в исходном HTML-коде затронутых профилей в ответ на запрос страницы были встроены ссылки на некоторые личные фотографии, а также подписи к ним.

В примере Banga объект JSON polaris_timeline_connection, возвращённый в HTML, содержал закодированные ссылки CDN на фотографии, которые не должны были быть доступны.

Видеодоказательство концепции (PoC), опубликованное Banga и прикреплённое ниже, демонстрирует уязвимость, связанную с утечкой данных.

Ограничив формальное тестирование частными тестовыми профилями, которые создал Банга или на использование которых у него было явное разрешение, он обнаружил, что по крайней мере 28 % этих аккаунтов возвращали подписи и ссылки на личные фотографии.

По словам исследователя, Meta незаметно устранила проблему после сообщения о ней

Исследователь утверждает, что поделился своими выводами с материнской компанией Instagram, Meta, ещё 12 октября 2025 года.

Изначально Meta классифицировала проблему как сбой в кэшировании CDN, но исследователь с этим не согласился.

«Это была не проблема с кэшированием CDN — серверная часть Instagram не проверяла авторизацию перед отправкой ответа», — написал Банга, описав это как сбой авторизации на стороне сервера.

Банга создал второй отчёт об ошибке, в котором разъяснил проблему, но, несмотря на длительное обсуждение, длившееся несколько дней, не смог добиться от компании удовлетворительного решения.

По словам исследователя, после неоднократных обращений дело было закрыто как «неприменимое», но эксплойт перестал работать примерно 16 октября.

«Стандартный срок для скоординированного раскрытия информации составляет 90 дней. Я дал Meta 102 дня и предпринял несколько попыток эскалации. Эксплойт перестал работать на всех протестированных мной аккаунтах, хотя без анализа первопричины со стороны Meta нет подтверждения, что основная проблема действительно решена», — продолжает он.

В дополнение к своему разоблачению и репозиторию на GitHub, в котором собраны обширные доказательства уязвимости и переписки с Meta, Банга поделился с BleepingComputer дополнительными материалами, подтверждающими существование уязвимости.

Мы спросили Бангу, почему он не заархивировал тестовый приватный профиль с помощью общедоступного сервиса, такого как Wayback Machine от Internet Archive, который мог бы сохранить исходный HTML-код со ссылками на приватные фотографии, тем самым бесспорно подтвердив наличие ошибки.

«Wayback Machine не отправляет специальный мобильный пользовательский агент и заголовки, необходимые для обнаружения этой утечки на стороне сервера, поэтому их поисковые роботы не смогли её обнаружить», — пояснил исследователь в интервью BleepingComputer.

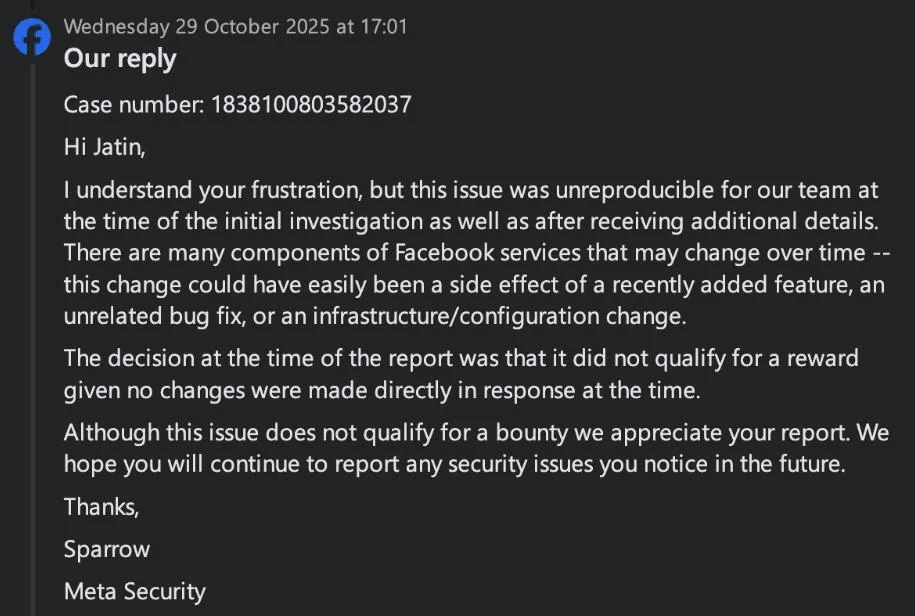

В опубликованной переписке аналитик Meta по выявлению уязвимостей написал:

Ответ Meta на сообщение об утечке данных из закрытого профиля Instagram (Джатин Б.)

В конце концов, в ходе беседы аналитик заявляет:

«Тот факт, что невоспроизводимая проблема была устранена, не отменяет того, что в то время она не была воспроизводимой. Даже если бы проблема была воспроизводимой, возможно, что изменение было внесено для устранения другой проблемы, а эта проблема была устранена как непреднамеренный побочный эффект».

«Я хочу подчеркнуть, что не гонюсь за вознаграждением. Опубликовав эту информацию, я лишился всякой надежды на вознаграждение», — сообщил Банга изданию BleepingComputer по электронной почте.

«Цель — прозрачность. Компания Meta устранила критическую утечку данных о конфиденциальности через 48–96 часов после моего сообщения, но отказалась признать это, заявив, что это «непреднамеренный побочный эффект». Их халатность и нежелание расследовать истинную первопричину — несмотря на наличие журналов — вот в чём проблема».

«Никто не знает, как долго это использовалось на самом деле, поскольку найти уязвимость было не так уж сложно».

BleepingComputer трижды обращался в Meta за комментариями задолго до публикации, но не получил ответа.

Редактор: AndreyEx