Новый троян для Android-устройств, предназначенный для банковского обслуживания и удалённого доступа (RAT), под названием Klopatra, замаскированный под приложение IPTV и VPN, заразил более 3000 устройств по всей Европе.

Klopatra описывается как мощный троян, который может отслеживать происходящее на экране в режиме реального времени, перехватывать вводимые данные, имитировать навигацию с помощью жестов и имеет скрытый режим виртуальных сетевых вычислений (VNC).

Исследователи из компании Cleafy, специализирующейся на кибербезопасности, утверждают, что новый троян, по всей видимости, не связан ни с одним из задокументированных семейств вредоносных программ для Android и, скорее всего, является проектом турецкоязычной киберпреступной группировки.

Klopatra была разработана для кражи банковских данных с помощью оверлейных атак, извлечения содержимого буфера обмена и нажатий клавиш, опустошения счетов через VNC и сбора информации о приложениях для криптовалютных кошельков.

Скрытая, неуловимая угроза

Вредоносное ПО проникает на устройства жертв через приложение-дроппер под названием «Modpro IP TV + VPN», которое распространяется за пределами официальной платформы Google Play для Android.

Klopatra интегрирует Virbox, коммерческий инструмент для защиты кода, который препятствует реверс-инжинирингу и анализу, использует нативные библиотеки для уменьшения объёма кода на Java/Kotlin, а также шифрование строк NP Manager в последних сборках.

Cleafy сообщает, что вредоносное ПО использует несколько механизмов защиты от отладки, проверки целостности во время выполнения и обнаружения эмуляторов, чтобы гарантировать, что оно не работает в аналитической среде.

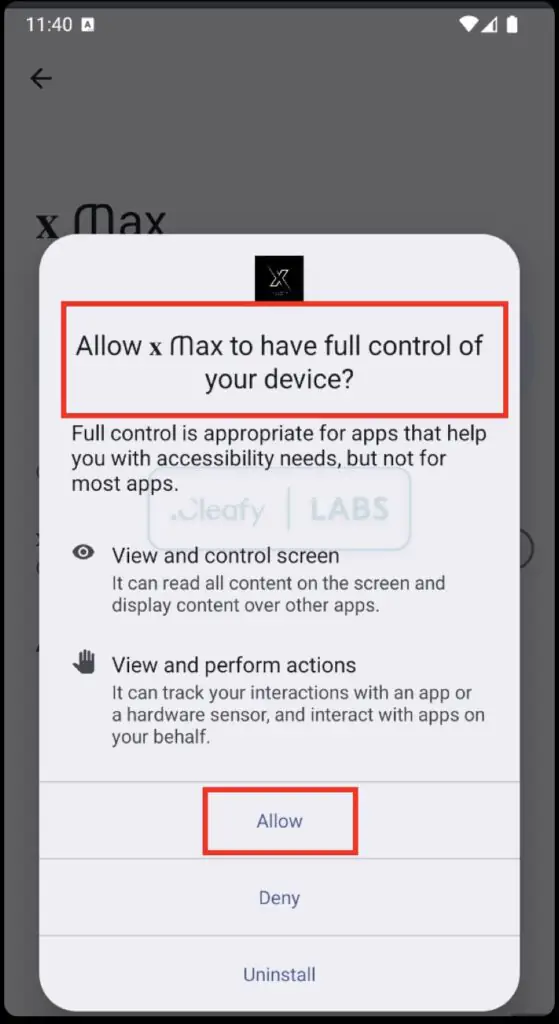

Klopatra использует службу специальных возможностей Android, чтобы получать дополнительные разрешения, перехватывать вводимые пользователем данные, имитировать нажатия и жесты, а также отслеживать экран жертвы на предмет паролей и другой конфиденциальной информации.

Запрос на предоставление разрешения доступа

Источник: Cleafy Labs

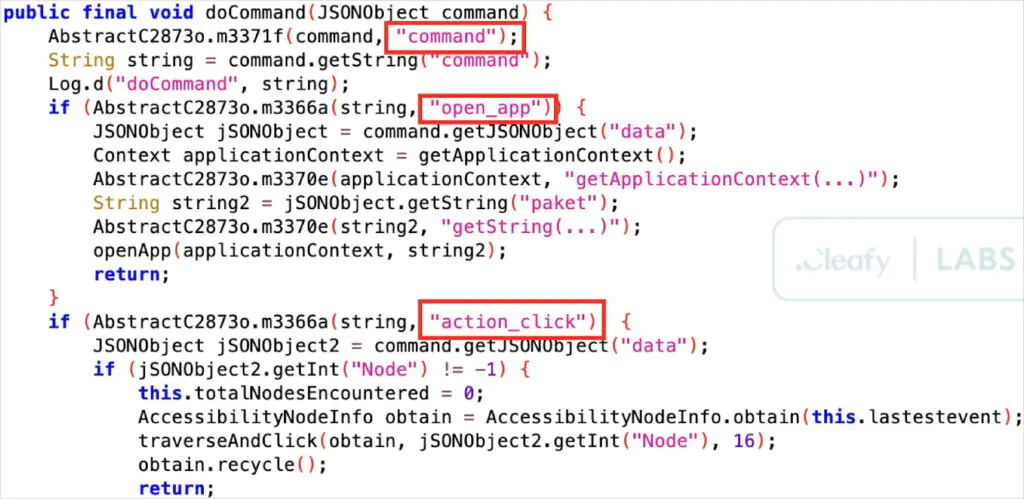

Одной из ключевых функций является режим VNC с чёрным экраном, который позволяет операторам выполнять действия на заражённом устройстве, пока оно находится в режиме ожидания (с заблокированным экраном) для жертвы.

Этот режим поддерживает все необходимые удалённые действия для выполнения банковских операций вручную, такие как имитация нажатия на определённые координаты экрана, свайпы вверх/вниз и длительное нажатие.

Вредоносная программа проверяет, заряжается ли устройство и выключен ли экран, чтобы определить идеальный момент для активации этого режима без ведома пользователя.

Команды, отправляемые операторами в Клопатру

Источник: Cleafy Labs

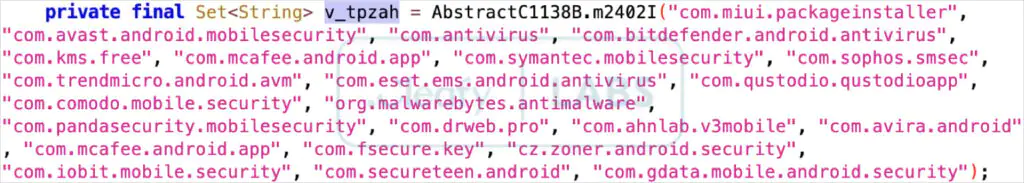

Чтобы избежать обнаружения, Klopatra также содержит жестко запрограммированный список названий пакетов, соответствующих популярным антивирусным продуктам для Android, и пытается удалить их.

Зашифрованный список антивирусных продуктов, которые пытается отключить вредоносная программа

Источник: Cleafy Labs

Воздействие на оператора

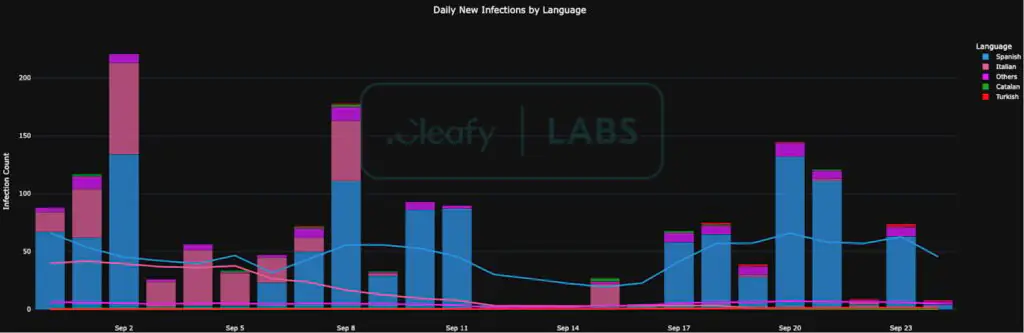

Основываясь на языковых артефактах и заметках о разработке и монетизации, исследователи Cleafy пришли к выводу, что Klopatra управляется турецкими злоумышленниками.

Исследователи выявили несколько командных и управляющих центров (C2), которые, судя по всему, связаны с двумя кампаниями, в рамках которых было заражено 3000 уникальных пользователей.

Ежедневные инфекции, вызванные Клопатрой

Источник: Cleafy Labs

Хотя операторы вредоносного ПО используют Cloudflare, чтобы скрыть свои цифровые следы, из-за неправильной настройки были раскрыты исходные IP-адреса, что позволило связать командные серверы с тем же провайдером.

С марта 2025 года, когда Klopatra впервые появилась в сети, было выпущено 40 различных сборок, что свидетельствует об активной разработке и быстром развитии нового трояна для Android.

Пользователям Android рекомендуется не скачивать APK-файлы с малоизвестных сайтов, отклонять запросы на доступ к службе специальных возможностей и не отключать функцию Play Protect на своём устройстве.