Различные субъекты угроз, как спонсируемые государством, так и финансово мотивированные, используют уязвимость высокой степени опасности CVE-2025-8088 в WinRAR для получения первоначального доступа и доставки различных вредоносных программ.

Проблема с безопасностью связана с уязвимостью при обходе пути, которая использует альтернативные потоки данных (Alternate Data Streams, ADS) для записи вредоносных файлов в произвольные места. В прошлом злоумышленники использовали эту уязвимость для установки вредоносного ПО в папку автозагрузки Windows, чтобы оно сохранялось после перезагрузки.

Исследователи из компании ESET, специализирующейся на кибербезопасности, обнаружили уязвимость и в начале августа 2025 года сообщили, что группа RomCom, использовала её для атак нулевого дня.

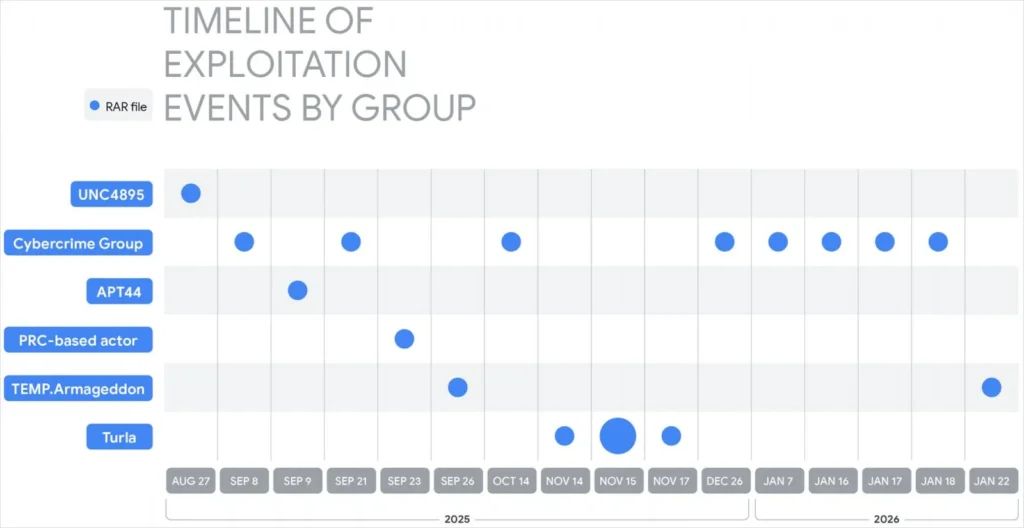

В опубликованном сегодня отчёте Google Threat Intelligence Group (GTIG) говорится, что эксплуатация уязвимостей началась ещё 18 июля 2025 года и продолжается по сей день как со стороны поддерживаемых государством шпионов, так и со стороны менее влиятельных финансово мотивированных киберпреступников.

«Цепочка эксплойтов часто включает в себя сокрытие вредоносного файла в атрибутивном списке файла-приманки внутри архива.

«Обычно пользователь просматривает в архиве фиктивный документ, например PDF, но там также есть вредоносные записи ADS, некоторые из которых содержат скрытую полезную нагрузку, а другие представляют собой фиктивные данные», — объясняют исследователи Google.

При открытии WinRAR извлекает полезную нагрузку ADS с помощью обхода каталога, часто сохраняя файлы LNK, HTA, BAT, CMD или скрипты, которые запускаются при входе пользователя в систему.

Среди спонсируемых государством злоумышленников, которые, по наблюдениям исследователей Google, используют CVE-2025-8088, можно назвать следующих:

- UNC4895 (RomCom/CIGAR) доставляет NESTPACKER (Snipbot) с помощью целевого фишинга в украинские воинские части.

- APT44 (FROZENBARENTS) использует вредоносные LNK-файлы и приманки на украинском языке для последующих загрузок.

- TEMP.Armageddon (CARPATHIAN) размещает загрузчики HTA в папках автозагрузки (активность сохраняется до 2026 года).

- Turla (SUMMIT) доставляет набор вредоносных программ STOCKSTAY, используя темы, связанные с украинской армией.

- Связанные с Китаем субъекты используют эксплойт для развертывания POISONIVY, который распространяется в виде BAT-файла, загружающего дополнительные полезные нагрузки.

Компания Google также зафиксировала случаи, когда злоумышленники, преследующие финансовые цели, использовали уязвимость WinRAR для обхода пути к файлу для распространения стандартных инструментов удалённого доступа и программ для кражи информации, таких как XWorm и AsyncRAT, бэкдоры, управляемые Telegram-ботами, и вредоносные банковские расширения для браузера Chrome.

Считается, что все эти злоумышленники получили рабочие эксплойты от специализированных поставщиков, например от пользователя под ником zeroplayer, который в июле прошлого года рекламировал эксплойт для WinRAR.

В прошлом году тот же злоумышленник продавал несколько дорогостоящих эксплойтов, в том числе предполагаемые уязвимости нулевого дня для выхода из песочницы Microsoft Office, корпоративные VPN RCE, локальную эскалацию привилегий Windows и обходные пути для решений по обеспечению безопасности (EDR, антивирусы). Стоимость эксплойтов составляла от 80 000 до 300 000 долларов.

В Google отмечают, что это свидетельствует о коммерциализации разработки эксплойтов, которая играет ключевую роль в жизненном цикле кибератак, упрощая задачу злоумышленников и позволяя им в короткие сроки атаковать системы без исправлений.