Новое шпионское ПО для Android под названием ClayRat заманивает потенциальных жертв, выдавая себя за популярные приложения и сервисы, такие как WhatsApp, Google Фото, TikTok и YouTube.

Вредоносное ПО нацелено на российских пользователей через каналы Telegram и вредоносные веб-сайты, которые выглядят легитимными. Оно может похищать SMS-сообщения, журналы вызовов, уведомления, делать снимки и даже совершать телефонные звонки.

Исследователи вредоносного ПО из компании Zimperium, специализирующейся на мобильной безопасности, сообщают, что за последние три месяца они зафиксировали более 600 образцов и 50 различных дропперов, что свидетельствует об активных попытках злоумышленников расширить масштабы операции.

Кампания ClayRat

Кампания ClayRat, названная в честь сервера управления и контроля (C2) вредоносного ПО, использует тщательно продуманные фишинговые порталы и зарегистрированные домены, которые очень похожи на страницы официальных сервисов.

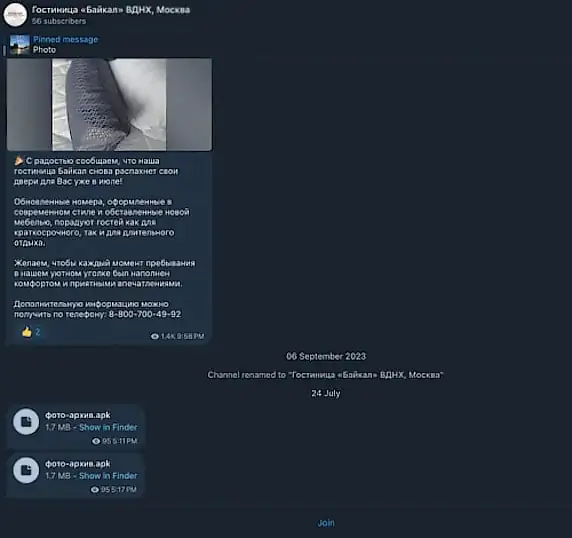

Эти сайты размещают или перенаправляют посетителей на каналы в Telegram, где ничего не подозревающим жертвам предоставляются файлы пакетов Android (APK).

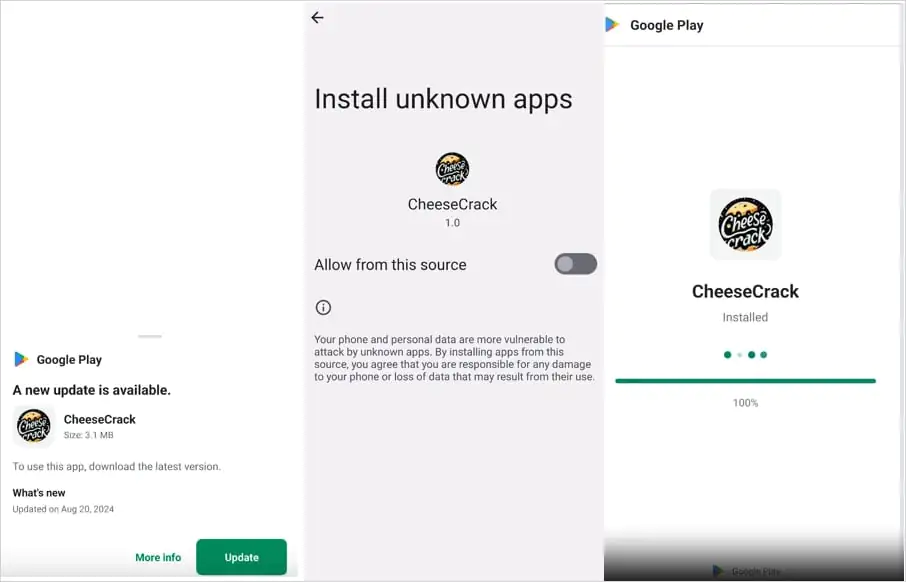

Чтобы придать этим сайтам легитимности, злоумышленники добавили фейковые комментарии, завысили количество скачиваний и использовали поддельный интерфейс, похожий на Play Store, с пошаговыми инструкциями по установке APK-файлов и обходу предупреждений системы безопасности Android.

Фальшивое обновление загружает шпионское ПО в фоновом режиме

Источник: Zimperium

По данным Zimperium, некоторые образцы вредоносного ПО ClayRat действуют как дропперы: пользователь видит поддельное окно обновления Play Store, а зашифрованная полезная нагрузка скрыта в ресурсах приложения.

Вредоносная программа внедряется в устройство с помощью метода установки «на основе сеанса», чтобы обойти ограничения Android 13+ и снизить уровень подозрительности пользователей.

«Этот метод установки на основе сеанса снижает предполагаемый риск и повышает вероятность того, что посещение веб-страницы приведёт к установке шпионского ПО», — говорят исследователи.

После активации на устройстве вредоносная программа может использовать новый хост для распространения на другие устройства, выступая в качестве отправной точки для отправки SMS в список контактов жертвы.

Telegram-канал, распространяющий дропперы ClayRat

Источник: Zimperium

Возможности шпионского ПО

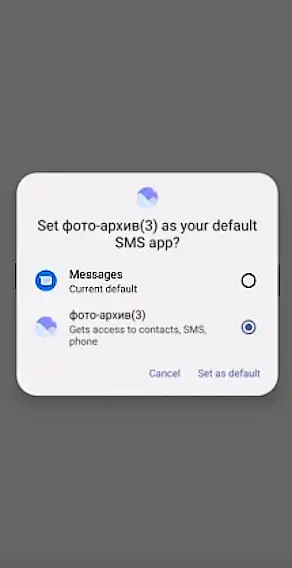

Шпионская программа ClayRat на зараженных устройствах берет на себя роль обработчика SMS по умолчанию, что позволяет ей читать все входящие и сохраненные SMS, перехватывать их до того, как это сделают другие приложения, и изменять базы данных SMS.

ClayRat становится обработчиком SMS по умолчанию

Источник: Zimperium

Шпионское ПО устанавливает связь с командным сервером, который в последних версиях использует шифрование AES-GCM, а затем получает одну из 12 поддерживаемых команд:

- get_apps_list — отправка списка установленных приложений на C2

- get_calls — отправка журналов вызовов

- get_camera — сделать снимок на фронтальную камеру и отправить его на сервер

- get_sms_list — извлечение SMS-сообщений

- messsms — массовая рассылка SMS всем контактам

- send_sms / make_call — отправка SMS или совершение звонков с устройства

- notifications / get_push_notifications — сбор уведомлений и отправка данных

- get_device_info — сбор информации об устройстве

- get_proxy_data — получение URL-адреса прокси-сервера WebSocket, добавление идентификатора устройства и инициализация объекта подключения (преобразование HTTP/HTTPS в WebSocket и планирование задач)

- retransmishion — повторная отправка SMS на номер, полученный от C2

После получения необходимых разрешений шпионское ПО автоматически собирает контакты, а также программно составляет и отправляет SMS-сообщения всем контактам для массовой рассылки.

Будучи членом App Defense Alliance, компания Zimperium поделилась полными доказательствами с Google, и теперь Play Protect блокирует известные и новые варианты шпионского ПО ClayRat.

Однако исследователи подчёркивают, что кампания была масштабной: за три месяца было собрано более 600 образцов.