Notepad++ повышает безопасность обновлений с помощью механизма «двойной блокировки»

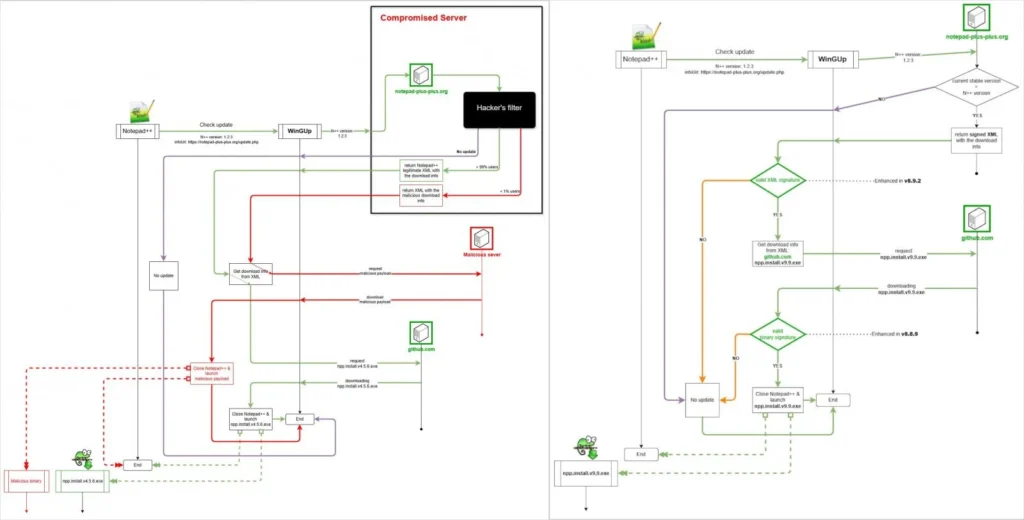

В Notepad++ реализован механизм обновления с «двойной блокировкой», призванный устранить недавно обнаруженные уязвимости в системе безопасности, которые привели к компрометации цепочки поставок.

Новый механизм появился в Notepad++ версии 8.9.2, о которой было объявлено вчера, хотя работа над ним началась в версии 8.8.9 с внедрения функции проверки подписанного установщика с GitHub.

Вторая часть системы двойной блокировки — проверка подписанного XML-файла из домена notepad-plus-plus.org. На практике это означает, что XML-файл, возвращаемый службой обновления, имеет цифровую подпись (XMLDSig).

Сочетание этих двух механизмов проверки обеспечивает более надежный и «практически неуязвимый» процесс обновления, утверждает команда разработчиков популярного редактора текста и исходного кода с открытым исходным кодом.

Дополнительные изменения, направленные на повышение безопасности, внесенные в автоматическое обновление:

- Удаление libcurl.dll для устранения риска боковой загрузки DLL

- Удаление двух незащищенных параметров SSL cURL: CURLSSLOPT_ALLOW_BEAST и CURLSSLOPT_NO_REVOKE

- Ограничение на выполнение плагинов программами, подписанными тем же сертификатом, что и WinGUp

В новом объявлении также отмечается, что пользователи могут отключить автоматическое обновление при установке пользовательского интерфейса или развернуть пакет MSI с помощью: msiexec /i npp.8.9.2.Installer.x64.msi NOUPDATER=1

Ранее в этом месяце исследователи из Notepad++ и Rapid7 сообщили, что инфраструктура обновлений была взломана в ходе шестимесячной кампании, которую провела группировка Lotus Blossom, связанная с Китаем.

Начиная с июня 2025 года злоумышленник взломал хостинг-провайдера, на котором работало средство обновления Notepad++, и выборочно перенаправлял запросы на обновление от определенных пользователей на вредоносные серверы.

Атаки были направлены на уязвимые средства проверки обновлений, использовавшиеся в старых версиях программного обеспечения, и продолжались до тех пор, пока их не обнаружили 2 декабря 2025 года.

Анализ Rapid7 показал, что китайские хакеры использовали в рамках цепочки атак собственный бэкдор под названием Chrysalis.

Помимо новых мер безопасности, проект немедленно перешел на другого хостинг-провайдера, сменил учетные данные и устранил уязвимости, которые использовались в ходе обнаруженных атак.

Всем пользователям Notepad++ рекомендуется обновиться до версии 8.9.2 и всегда загружать установщики с официального сайта notepad-plus-plus.org.

Редактор: AndreyEx

Важно: Данная статья носит информационный характер. Автор не несёт ответственности за возможные сбои или ошибки, возникшие при использовании описанного программного обеспечения.