Microsoft отключит NTLM по умолчанию в будущих версиях Windows

Компания Microsoft объявила, что в следующих выпусках Windows по умолчанию будет отключён протокол аутентификации NTLM, которому уже 30 лет, из-за уязвимостей в системе безопасности, которые подвергают организации риску кибератак.

NTLM (сокращение от New Technology LAN Manager) — это протокол аутентификации по принципу «запрос-ответ», представленный в 1993 году в Windows NT 3.1 и являющийся преемником протокола LAN Manager (LM).

Протокол Kerberos заменил NTLM и теперь является протоколом по умолчанию для устройств, подключенных к домену и работающих под управлением Windows 2000 или более поздней версии. Хотя NTLM был протоколом по умолчанию в более старых версиях Windows, он по-прежнему используется в качестве запасного метода аутентификации, когда Kerberos недоступен, несмотря на то, что он использует слабую криптографию и уязвим для атак.

С момента своего появления NTLM широко использовался в атаках с ретрансляцией NTLM (когда злоумышленники вынуждают скомпрометированные сетевые устройства проходить аутентификацию на серверах, контролируемых злоумышленниками), чтобы повысить привилегии и получить полный контроль над доменом Windows. Несмотря на это, NTLM по-прежнему используется на серверах Windows, что позволяет злоумышленникам использовать такие уязвимости, как PetitPotam, ShadowCoerce, DFSCoerce и RemotePotato0, чтобы обойти средства защиты от атак с ретрансляцией NTLM.

NTLM также подвергался атакам с использованием хеширования, в ходе которых киберпреступники использовали уязвимости системы или внедряли вредоносное ПО для кражи хешей NTLM (хешированных паролей) из целевых систем. Эти хешированные пароли используются для аутентификации в качестве скомпрометированного пользователя, что позволяет злоумышленникам похищать конфиденциальные данные и распространять их по сети.

«Заблокировано и больше не используется автоматически»

В четверг, в рамках более масштабного перехода к методам аутентификации без пароля, устойчивым к фишингу, компания Microsoft объявила, что NTLM будет окончательно отключен по умолчанию в следующей основной версии Windows Server и связанных с ней клиентских версиях Windows, что ознаменует значительный переход от устаревшего протокола к более безопасной аутентификации на основе Kerberos.

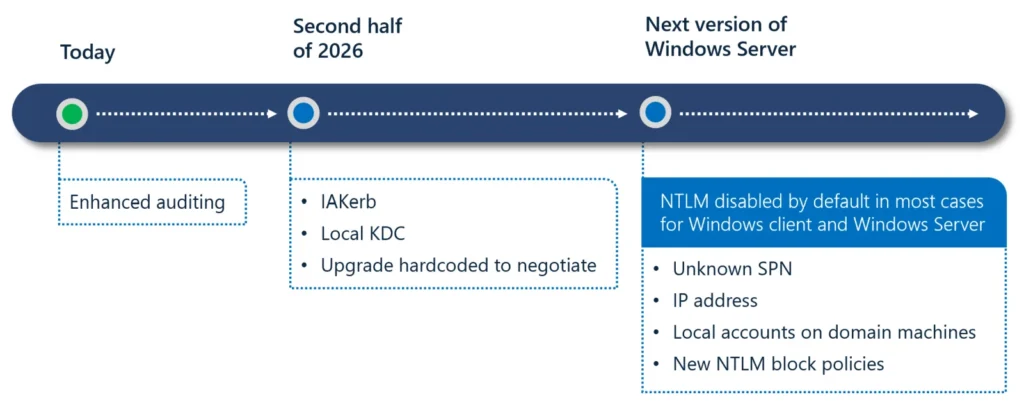

Microsoft также представила трёхэтапный план перехода, призванный снизить риски, связанные с NTLM, и свести к минимуму сбои в работе. На первом этапе администраторы смогут использовать расширенные инструменты аудита, доступные в Windows 11 24H2 и Windows Server 2025, чтобы определить, где всё ещё используется NTLM.

На втором этапе, запланированном на вторую половину 2026 года, будут представлены новые функции, такие как IAKerb и локальный центр распределения ключей, для решения распространённых проблем, связанных с откатом к NTLM.

На третьем этапе в будущих выпусках по умолчанию будет отключена сетевая аутентификация NTLM, хотя этот протокол останется в операционной системе и при необходимости его можно будет снова включить с помощью политик.

«Отключение NTLM по умолчанию не означает полного удаления NTLM из Windows. Вместо этого это означает, что Windows будет поставляться в безопасном по умолчанию состоянии, при котором сетевая аутентификация NTLM заблокирована и больше не используется автоматически», — заявила Microsoft.

«Операционная система будет отдавать предпочтение современным, более безопасным альтернативам на основе Kerberos. В то же время распространённые устаревшие сценарии будут поддерживаться с помощью новых функций, таких как Local KDC и IAKerb (предварительная версия).»

Microsoft впервые объявила о планах отказаться от протокола аутентификации NTLM в октябре 2023 года, отметив, что компания также хочет расширить возможности управления, чтобы предоставить администраторам больше гибкости в мониторинге и ограничении использования NTLM в своих средах.

Кроме того, официально прекращена поддержка аутентификации NTLM в Windows и на серверах Windows в июле 2024 года. Разработчикам рекомендуется перейти на аутентификацию Kerberos или Negotiation, чтобы избежать проблем в будущем.

Microsoft предупреждает разработчиков о необходимости прекратить использование NTLM в своих приложениях с 2010 года и советует администраторам Windows либо отключить NTLM, либо настроить свои серверы таким образом, чтобы блокировать атаки с использованием NTLM с помощью служб сертификации Active Directory (AD CS).

Редактор: AndreyEx