Новые атаки ClickFix используют скрипты Windows App-V для распространения вредоносного ПО

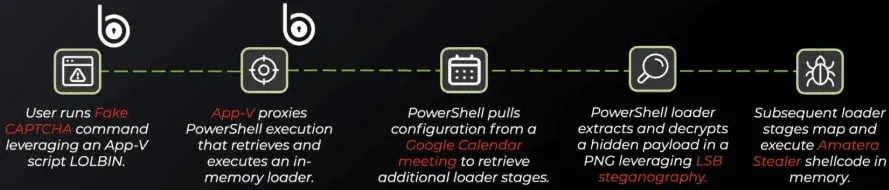

В новой вредоносной кампании метод ClickFix сочетается с поддельной CAPTCHA и подписанным скриптом Microsoft Application Virtualization (App-V), что в конечном итоге приводит к распространению вредоносной программы Amatera, похищающей информацию.

Скрипт Microsoft App-V действует как автономный двоичный файл, который перенаправляет выполнение PowerShell через доверенный компонент Microsoft, чтобы скрыть вредоносную активность.

Виртуализация приложений Microsoft — это корпоративная функция Windows, которая позволяет упаковывать приложения и запускать их в изолированных виртуальных средах без фактической установки в системе.

Хотя скрипты App-V использовались в прошлом для обхода систем безопасности, это первый случай, когда файлы такого типа были обнаружены в атаках ClickFix, в результате которых происходит кража информации.

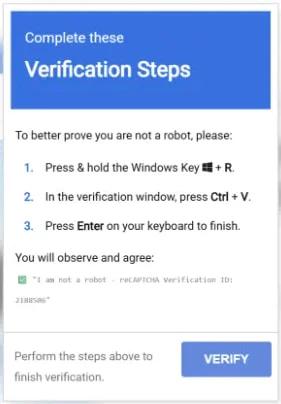

По данным BlackPoint Cyber, компании, предоставляющей услуги по поиску, обнаружению и устранению угроз, атака начинается с поддельной проверки CAPTCHA, в ходе которой жертве предлагается вручную вставить и выполнить команду через диалоговое окно «Выполнить» в Windows.

Вставленная команда использует легитимный скрипт SyncAppvPublishingServer.vbs App-V, который обычно применяется для публикации виртуализированных корпоративных приложений и управления ими.

Скрипт выполняется с помощью доверенного двоичного файла wscript.exe и запускает PowerShell.

На начальном этапе команда проверяет, что пользователь выполнил её вручную, что порядок выполнения соответствует ожиданиям и что содержимое буфера обмена не изменилось, чтобы убедиться, что загрузчик вредоносного ПО не запускается на изолированных компьютерах.

Исследователи BlackPoint Cyber утверждают, что при обнаружении среды анализа выполнение программы незаметно приостанавливается с помощью бесконечного ожидания, что может привести к напрасной трате ресурсов автоматизированного анализа.

При выполнении определенных условий вредоносное ПО извлекает данные конфигурации из общедоступного файла календаря Google, который содержит значения конфигурации в кодировке base64 в определенном событии.

На более поздних этапах атаки через среду Windows Management Instrumentation (WMI) запускается 32-битный скрытый процесс PowerShell, который расшифровывает и загружает в память несколько встроенных полезных нагрузок.

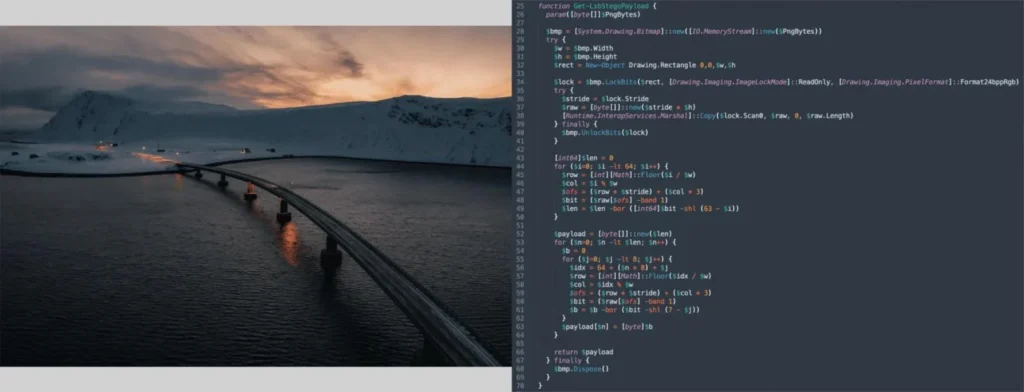

Затем цепочка заражения переходит к скрытию полезной нагрузки с помощью стеганографии: зашифрованная полезная нагрузка PowerShell встраивается в изображения PNG, размещенные на общедоступных CDN, и динамически извлекается с помощью разрешенных API WinINet.

Стеганографическое изображение (слева) и логика извлечения полезной нагрузки (справа)

Источник: BlackPoint

Полезные данные извлекаются с помощью стеганографии LSB, расшифровываются, распаковываются с помощью GZip и полностью выполняются в памяти. На последнем этапе PowerShell расшифровывает и запускает собственный шелл-код, который сопоставляет и выполняет инфостилер Amatera.

После активации на хосте вредоносное ПО подключается к жестко запрограммированному IP-адресу для получения сопоставлений конечных точек и ожидает получения дополнительных двоичных данных через HTTP-запросы POST.

Компания BlackPoint Cyber классифицирует вредоносную программу Amatera как стандартный инфостилер, который может собирать данные браузера и учетные данные с зараженных систем, но не раскрывает подробностей о возможностях программы по краже данных.

Судя по совпадению кода, Amatera основана на инфостилере ACR и находится в стадии активной разработки. Она доступна как вредоносное ПО как услуга (MaaS). Исследователи Proofpoint в отчёте за прошлый год отмечают, что с каждым обновлением Amatera становится всё более изощрённой.

В прошлом операторы Amatera распространяли его с помощью метода ClickFix, когда пользователей обманом заставляли напрямую выполнять команду PowerShell.

Чтобы защититься от таких атак, исследователи предлагают ограничить доступ к диалоговому окну «Выполнить» в Windows с помощью групповой политики, удалять компоненты App-V, когда они не нужны, включать ведение журнала PowerShell и отслеживать исходящие соединения на предмет несоответствий между заголовком HTTP Host или TLS SNI и IP-адресом назначения.

Редактор: AndreyEx