Недетская игра: от мода Roblox до компрометации вашей компании

В детстве мы всегда хотели играть в самые новые и захватывающие игры, и для нас это были FIFA, Zelda и Red Alert. Для современных детей сегодня это Roblox, Minecraft и Call of Duty.

Мы помним, что было непросто убедить родителей постоянно покупать новые игры, поэтому ты шёл на компромисс или искал в Google «бесплатную загрузку FIFA 2003».

Хотя сегодня мы знаем, что это незаконно, для большинства детей всё начинается невинно. Ваш ребёнок хочет, чтобы Roblox работал быстрее. Или чтобы ему открылась какая-то функция. Или чтобы он установил мод, которым пользуются его друзья.

Они ищут в Google или YouTube видео под названием «НОВЫЙ Roblox FPS Booster 2025 — БЕСПЛАТНО», переходят по ссылке на Discord, скачивают ZIP-файл и дважды щёлкают по исполняемому файлу с названием вроде RobloxExecutor.exe.

Игра запускается. Всё выглядит нормально.

Но на заднем плане только что произошло нечто гораздо более серьёзное. Этот «мод» вовсе не был модом. Это было вредоносное ПО для кражи информации.

За считаные секунды вредоносное ПО, запущенное на ноутбуке вашего ребёнка, собрало все сохранённые пароли браузера, файлы cookie и токены аутентификации в системе: Gmail, Discord, Steam, Microsoft. Возможно, ваш корпоративный VPN, Okta, Slack или GitHub.

Инфекция попала в вашу гостиную. Взлом произошёл в вашей компании. И ни вы, ни ваш ребёнок ничего не заметите, пока не станет слишком поздно.

Геймеры теперь являются основным источником заражения

Это не научная фантастика. Это происходит каждый день. Согласно исследованиям в области кибербезопасности, геймеры стали одной из самых крупных и надёжных групп заражения вредоносным ПО, крадущим конфиденциальную информацию.

Один недавний анализ показал, что более 40 % случаев заражения вредоносным ПО, крадущим конфиденциальную информацию, происходят из-за файлов, связанных с играми, включая читы, моды, взломанные игры и «ускорители производительности».

С точки зрения злоумышленников, геймеры — идеальная цель:

Большинство из них — дети или подростки

Они постоянно скачивают сторонние файлы

Они отключают антивирус, чтобы «моды работали»

Они доверяют ссылкам в Discord и репозиториям на GitHub

Они ищут ярлыки, читы и обходные пути

Они без колебаний запускают случайные исполняемые файлы

Самое главное: они обучены выполнять код, которому не доверяют.

Именно такое поведение и нужно операторам инфостилеров.

Современный процесс заражения модами Roblox

Типичное заражение инфостилером в Roblox выглядит следующим образом:

Ребенок ищет:

«Разблокировщик FPS в Roblox»

«Бесплатный исполнитель в Roblox»

«Инжектор скриптов в Roblox»

Они приземляются на:

Видео на YouTube

Сервер Discord

Репозиторий на GitHub

Ссылка на Google Диск

Они загружают файл:

RobloxMod.zip

+- install.exe

Они запускают install.exe

На самом деле запускается не мод. Это Lumma, RedLine, Vidar или Raccoon — одни из самых распространённых инфостилеров на планете.

Без эксплойта. Без уязвимости. Не требует взлома.

Простое психологическое воздействие на пользователя (ребёнка), который дважды щёлкает по файлу.

Не преувеличиваю ли я влияние Infostealer, скрывающегося в играх?

Мы подумали, что, наверное, преувеличиваю. Дети, скачивание, вредоносное ПО! Ни за что.

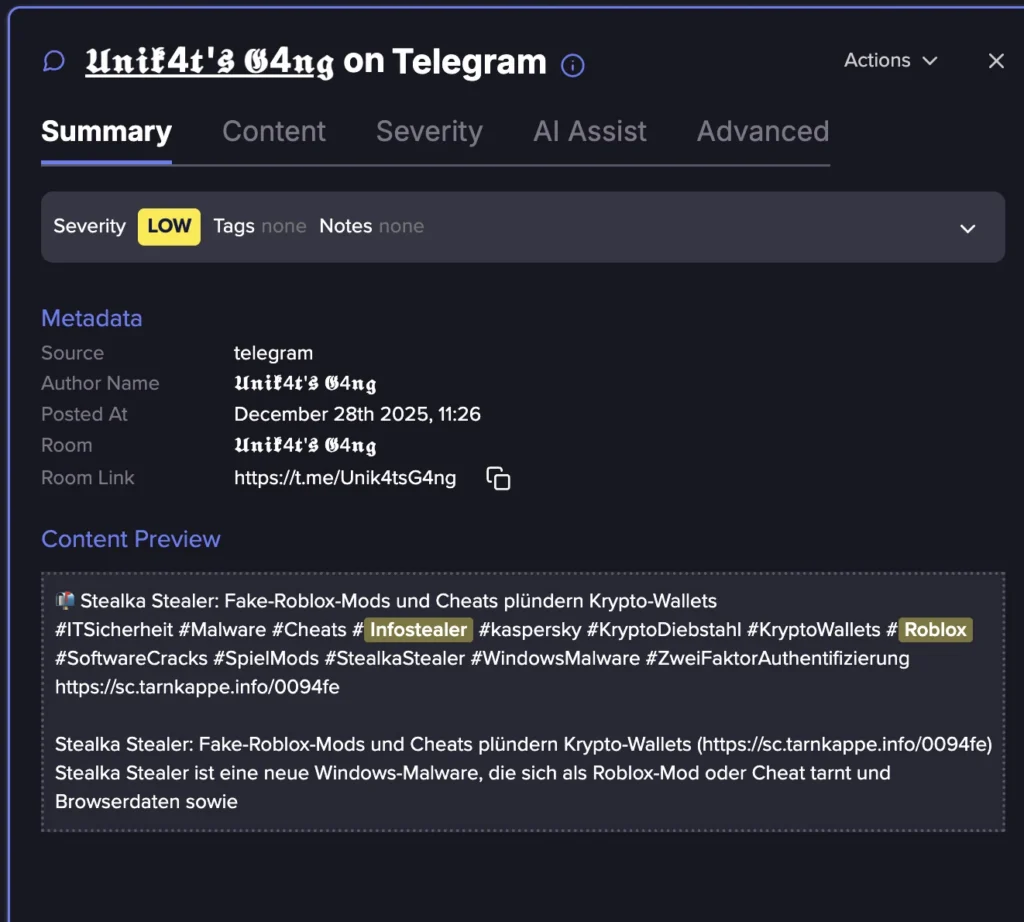

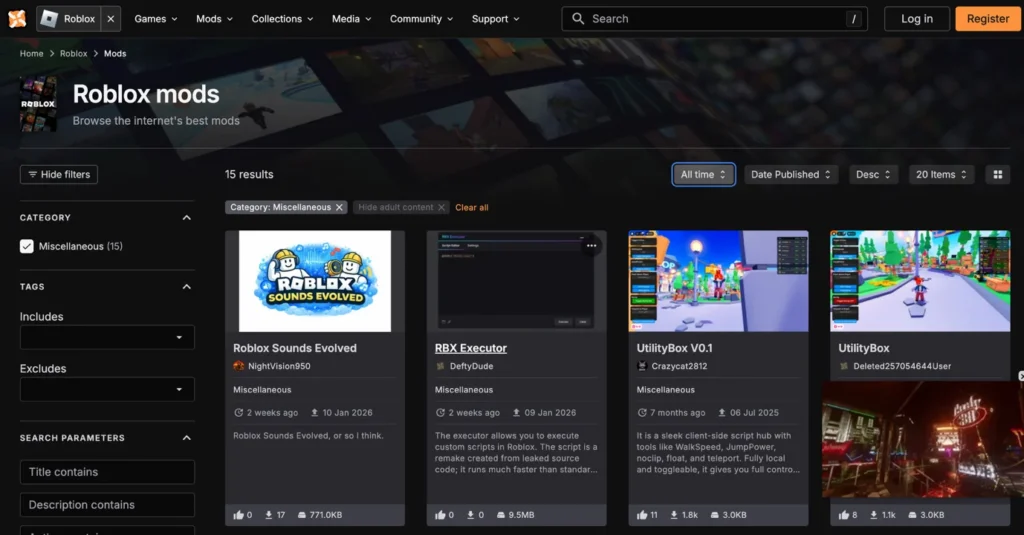

Итак, мы ввели в Google «бесплатный мод для Roblox», и это был первый результат, который мы увидели.

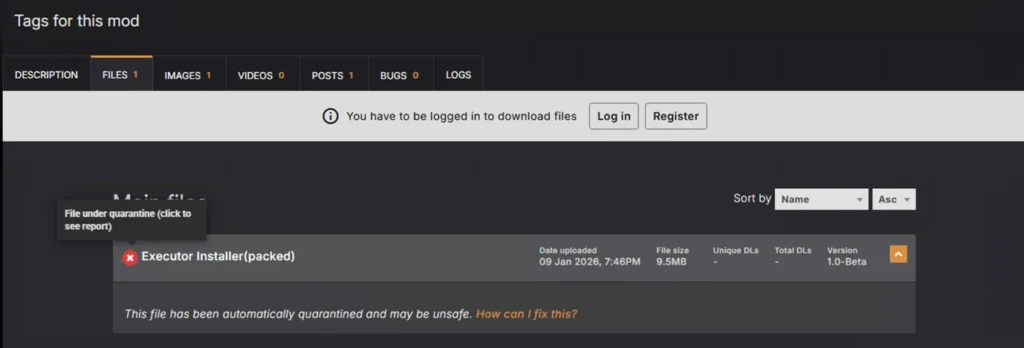

Мы зашли на сайт и увидели второй вариант, опубликованный 9 января 2026 года.

RBX Executer — это пример вредоносного ПО, которое было обнаружено и заблокировано торговой площадкой Roblox

Мы выбрали этот вариант и попытался загрузить мод.

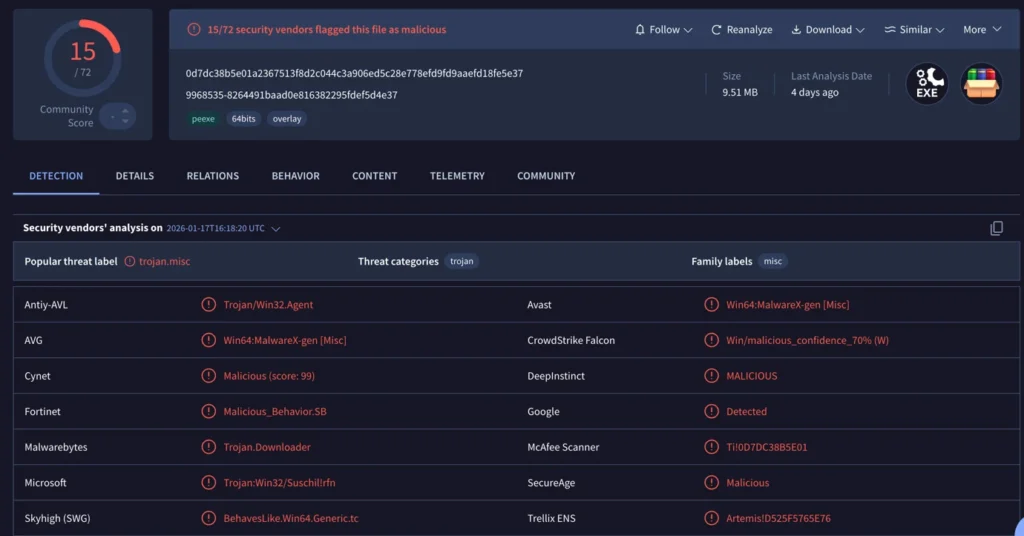

Но подождите, он помещён в карантин, а при нажатии на ссылку для просмотра отчёта открывается Virus Total, где видно, что этот мод не так уж безобиден.

Что на самом деле делает инфостилер

После запуска современный инфостилер немедленно начинает собирать персональные данные из системы:

Сохранённые в браузере пароли

Файлы cookie сеанса

Данные автозаполнения

Токены OAuth

Токены Discord

Учетные данные VPN

Криптокошельки

Облачные логины

SSH-ключи

Учетные данные FTP

От:

Chrome, Edge, Firefox, Brave

Outlook и почтовые клиенты

Менеджеры паролей

VPN-клиенты

Инструменты разработчика

Весь этот процесс занимает несколько секунд.

Затем данные упаковываются в так называемый «журнал похитителя» — структурированный архив, представляющий собой полный цифровой снимок личности этого человека.

Этот журнал загружается в:

Телеграм-каналы

Российский рынок

Маркетплейсы даркнета

Криминальные SaaS-панели

где он продаётся, перепродаётся и индексируется.

Почему это становится угрозой для компании

Честно говоря, если вы пользуетесь корпоративным ноутбуком и соблюдаете корпоративную политику, требования и рекомендации, ваш ребёнок, скорее всего, не сможет ничего загрузить на корпоративный компьютер.

Вот что упускают из виду большинство людей. Ноутбук вашего ребёнка — это не просто игровое устройство, и геймеры — не единственная цель злоумышленников. Они взламывают всё, что можно найти в сети.

Это могло бы быть:

Нелегальное программное обеспечение любого типа

Фальшивые инструменты искусственного интеллекта

Расширения для браузера

Фальшивые установщики легального программного обеспечения

Инструменты для работы с криптовалютами и Web3

Вредоносные документы и вложения в электронные письма

Контент для взрослых и сайты знакомств

Фальшивые системные утилиты

То есть практически всё, что может работать и находится в свободном доступе в интернете, — это потенциальная сцена из фильма ужасов.

Если вы скачали что-то из вышеперечисленного и выполнили одно из следующих действий:

Вы проверяете рабочую почту

Вы заходите в Slack

Вы входите в Okta

Вы подключаетесь к VPN

Вы подтверждаете push-уведомления MFA

Вы заходите на GitHub

Вы открываете внутренние панели управления

Информационным воришкам всё равно, кто открыл файл. Им важно, какие учётные записи есть на компьютере.

Таким образом, мод Roblox (или любое другое вредоносное ПО) может украсть:

Учетные данные для корпоративного единого входа

Пароли Active Directory

Файлы cookie сеанса, позволяющие обойти многофакторную аутентификацию

Доступ к внутренним платформам SaaS

И теперь ваша компания скомпрометирована — не из-за уязвимости, а из-за случайной загрузки.

Торговля вашей личностью в подполье

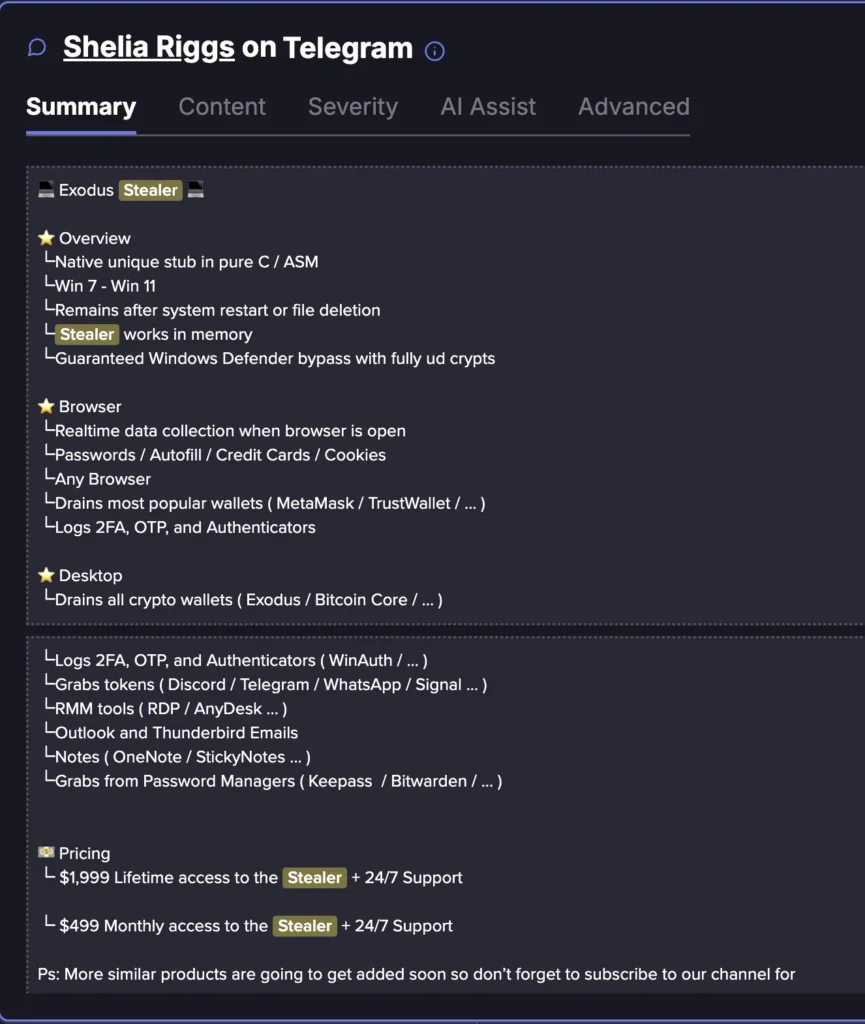

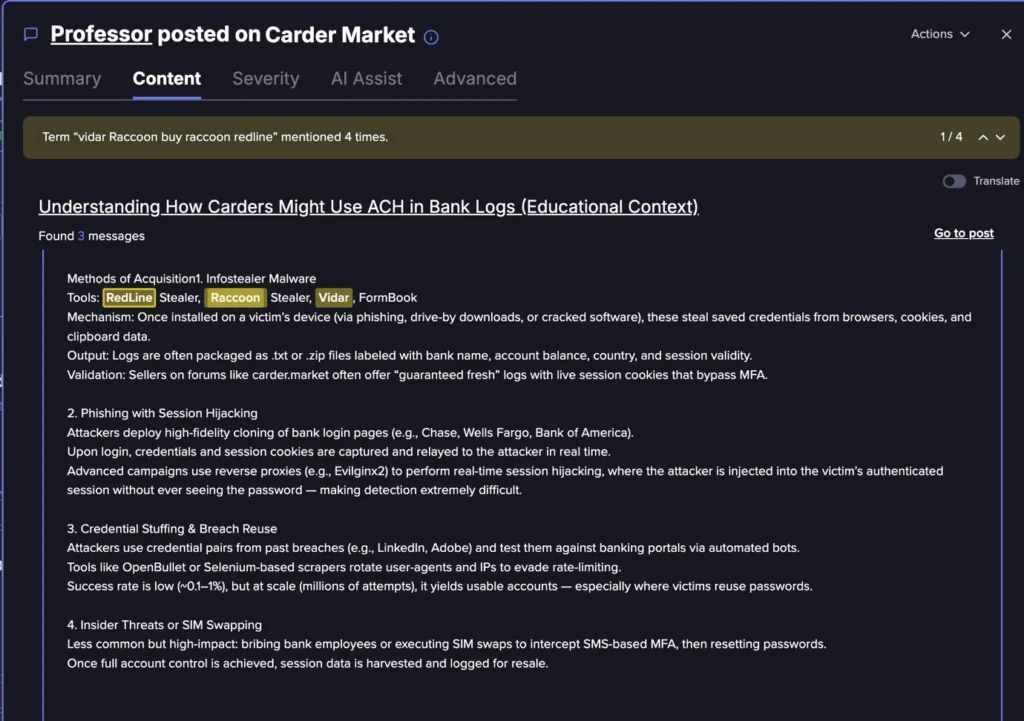

На рынках киберпреступности злоумышленники могут купить всё: от необработанных журналов сбора информации до пошаговых руководств и даже полностью управляемых предложений «Сборщик данных как услуга».

На скриншоте выше вы можете увидеть рекламу, которая предлагает доступ к Exodus stealer за 500 долларов США в месяц и пожизненный доступ за 2000 долларов США.

Хотя это конкретное объявление относится к категории «слишком хорошо, чтобы быть правдой» и, следовательно, является мошенническим и направлено на то, чтобы обмануть преступников, в андеграунде есть и более реалистичные объявления о продаже доступа к краденому.

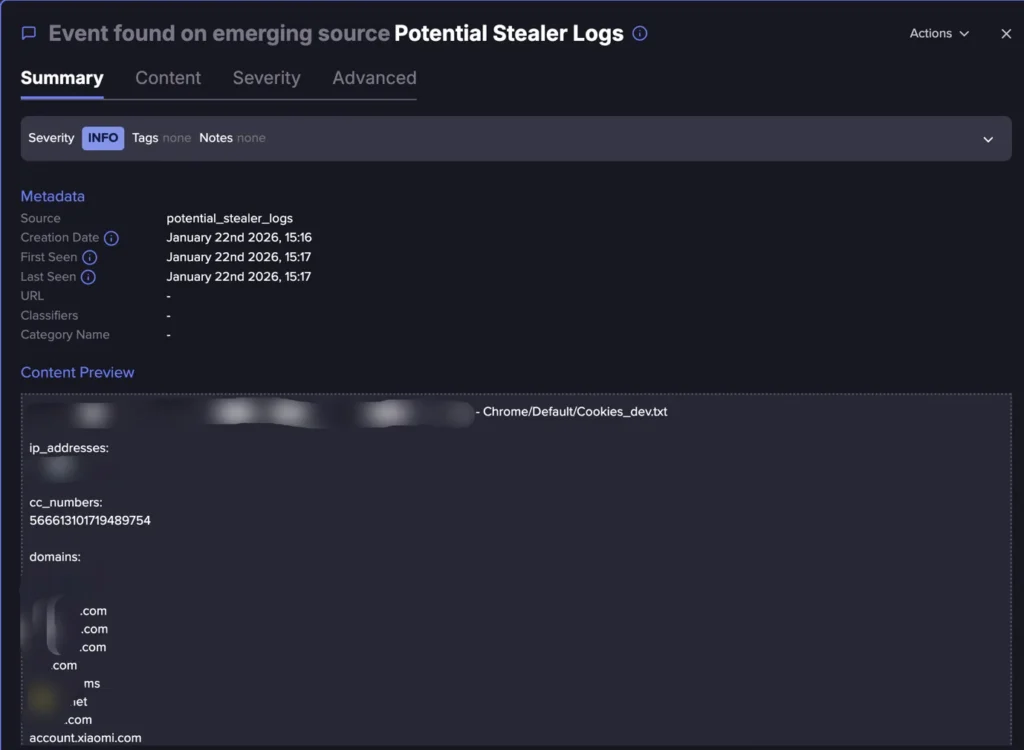

Вы также можете просмотреть сами журналы. Ниже представлена типичная структура журналов, включающая IP-адреса, домены и данные кредитных карт. Кроме того, в них могут содержаться сведения об едином входе (SSO), файлах cookie, токенах, паролях и т. д.

Ниже вы также можете ознакомиться с обучающим видео, в котором рассказывается о том, какую важную роль играют инфостилеры в цепочке киберпреступлений:

Злоумышленник-«профессор» учит своих студентов, что программы для кражи информации — отличный источник паролей, файлов cookie и т. д.

Это не «детская проблема» — это проблема с идентификацией

Опасность для похитителей информации представляет не само вредоносное ПО, а то, что они крадут. Похитители информации фактически превратили идентификационные данные в основную цель атак.

Вместо того чтобы:

Использование программного обеспечения

Поиск уязвимостей

Написание эксплойтов

Нападающие сейчас:

Масштабный сбор учётных данных

Массовая покупка идентификационных данных

Законный вход в систему

Обход многофакторной аутентификации с помощью токенов сеанса

Маскировка под обычное поведение пользователя

Вот почему современные взломы всё чаще начинаются с:

«Были использованы действительные учётные данные».

А не:

«Была использована уязвимость».

И вот почему похитители информации незаметно вытеснили эксплойты в качестве основного вектора первоначального доступа.

Редактор: AndreyEx