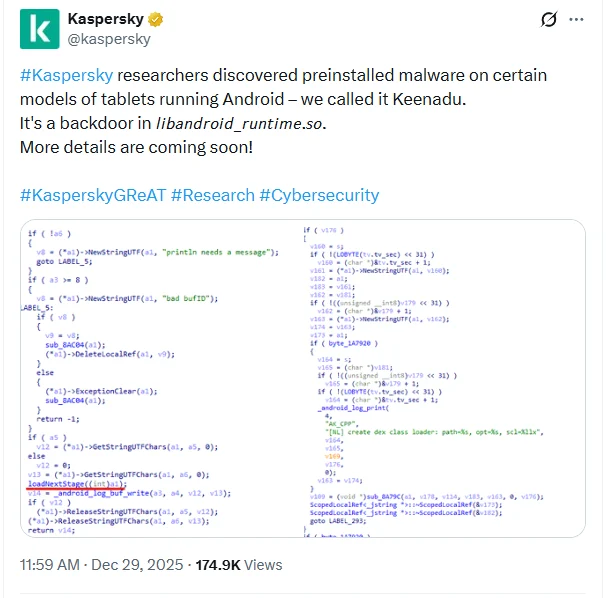

В прошивке Android и приложениях Google Play обнаружен новый бэкдор Keenadu

Недавно обнаруженная сложная вредоносная программа для Android под названием Keenadu была найдена в прошивках устройств различных брендов. Она позволяет взламывать все установленные приложения и получать неограниченный контроль над зараженными устройствами.

Согласно отчету компании «Лаборатория Касперского», специализирующейся на кибербезопасности, у Keenadu есть несколько механизмов распространения, в том числе скомпрометированные образы прошивок, распространяемые по беспроводной сети (over-the-air, OTA), через другие бэкдоры, встроенные в системные приложения, модифицированные приложения из неофициальных источников и даже через приложения в Google Play.

Существует несколько вариантов Keenadu, каждый из которых обладает собственным набором функций. Самой мощной из них является версия на основе встроенного ПО.

По состоянию на февраль 2026 года «Лаборатория Касперского» зафиксировала 13 000 зараженных устройств, многие из которых находятся в России, Японии, Германии, Бразилии и Нидерландах.

Исследователи в области кибербезопасности сравнивают Keenadu с Triada, еще одним семейством вредоносных программ для Android, которое они обнаружили в прошлом году на поддельных устройствах Android, в основном на недорогих телефонах, поставляемых через сомнительные цепочки поставок.

В версии с интегрированной прошивкой Keenadu не активируется, если язык или часовой пояс связаны с Китаем, что может указывать на происхождение вируса. Вредоносная программа также перестает работать, если на устройстве не установлены Google Play Store и Play Services.

Несмотря на то, что в настоящее время операторы этой вредоносной программы сосредоточены на мошенничестве с рекламой, «Лаборатория Касперского» отмечает, что возможности вредоносного ПО этим не ограничиваются: оно способно похищать данные и выполнять опасные действия на зараженном устройстве.

«Keenadu — это полнофункциональный бэкдор, который дает злоумышленникам неограниченный контроль над устройством жертвы, — сообщили в «Лаборатории Касперского» изданию BleepingComputer.

— Он может заразить любое приложение, установленное на устройстве, установить любые приложения из APK-файлов и предоставить им все доступные разрешения».

“В результате вся информация на устройстве, включая носители, сообщения, банковские учетные данные, местоположение и т.д., может быть скомпрометирована. Вредоносная программа даже отслеживает поисковые запросы, которые пользователь вводит в браузер Chrome в режиме инкогнито”, — говорят исследователи.

Версия Keenadu, встроенная в системные приложения, имеет более ограниченный функционал. Однако благодаря расширенным привилегиям она может устанавливать любые приложения без предупреждения пользователя.

Исследователи «Лаборатории Касперского» обнаружили вредоносное ПО, встроенное в системное приложение для распознавания лиц, которое обычно используется для разблокировки устройства, а также для различных действий по авторизации и аутентификации.

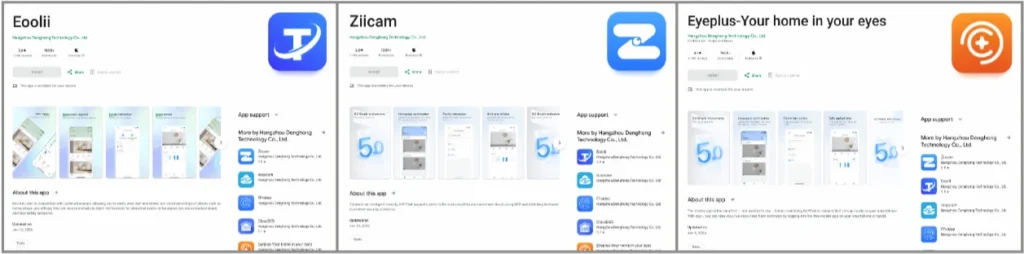

Исследователи также обнаружили вредоносное ПО в Google Play, в приложениях для умных камер, которые скачали 300 000 раз и которые больше не доступны в официальном магазине Android.

При открытии приложения запускали невидимые вкладки веб-браузера в основном приложении, которые в фоновом режиме переходили на веб-сайты. «Лаборатория Касперского» отмечает, что это похоже на действия, характерные для APK-файлов обнаруженных Dr.Web в начале этого года.

По данным исследователей, Keenadu присутствует в прошивке Android-планшетов от разных производителей. На одном из устройств, планшете Alldocube iPlay 50 mini Pro (T811M), вредоносная прошивка была установлена 18 августа 2023 года.

После того как в марте 2024 года один из клиентов сообщил, что OTA-сервер Alldocube был взломан и злоумышленник внедрил вредоносное ПО в прошивку, компания признала «вирусную атаку через программное обеспечение OTA», но не предоставила информацию о типе угрозы.

«Лаборатория Касперского» опубликовала подробный технический анализ бэкдора Keenadu, в котором объясняется, как вредоносное ПО скомпрометировало компонент libandroid_runtime.so, основную библиотеку системы Android, что позволило ему работать «в контексте каждого приложения на устройстве».

Исследователи предупреждают, что вредоносное ПО настолько глубоко внедрено в прошивку, что удалить его с помощью стандартных инструментов Android OS невозможно. Они рекомендуют пользователям найти и установить чистую версию прошивки для своего устройства.

В качестве альтернативы можно установить прошивку от надежного стороннего производителя, хотя в случае несовместимости это может привести к поломке устройства.

Один из самых безопасных вариантов — прекратить использование устройства и заменить его на продукт от проверенных поставщиков и официальных дистрибьюторов.

Редактор: AndreyEx