6 браузерных атак, к которым все группы безопасности должны быть готовы в 2025 году

Что службы безопасности должны знать о методах браузерных атак, которые являются основной причиной взломов в 2025 году.

“Браузер — это новое поле битвы”. “Браузер — это новая конечная точка”.

С этими утверждениями вы будете сталкиваться снова и снова, читая статьи на веб-сайтах, подобных этому. Но что это на самом деле означает с точки зрения безопасности?

В этой статье мы рассмотрим, что пытаются сделать злоумышленники в браузере и как команды по обеспечению безопасности пытаются их остановить. Мы разберём, что такое «атака через браузер» и что требуется для эффективного обнаружения и реагирования.

Какова цель атаки через браузер?

Во-первых, важно понять, в чём заключается суть атаки через браузер.

В большинстве случаев злоумышленники не считают, что атакуют ваш веб-браузер. Их конечная цель — скомпрометировать ваши бизнес-приложения и данные. Это означает, что они нацелены на сторонние приложения и сервисы, которые сейчас являются основой ИТ-инфраструктуры бизнеса и, следовательно, главной мишенью для злоумышленников.

Сегодня наиболее распространённый способ атаки заключается в том, что злоумышленники входят в сторонние сервисы, извлекают данные и монетизируют их с помощью вымогательства.

Достаточно взглянуть на прошлогодние утечки данных клиентов Snowflake или на продолжающиеся атаки на Salesforce, чтобы понять, к каким последствиям они приводят.

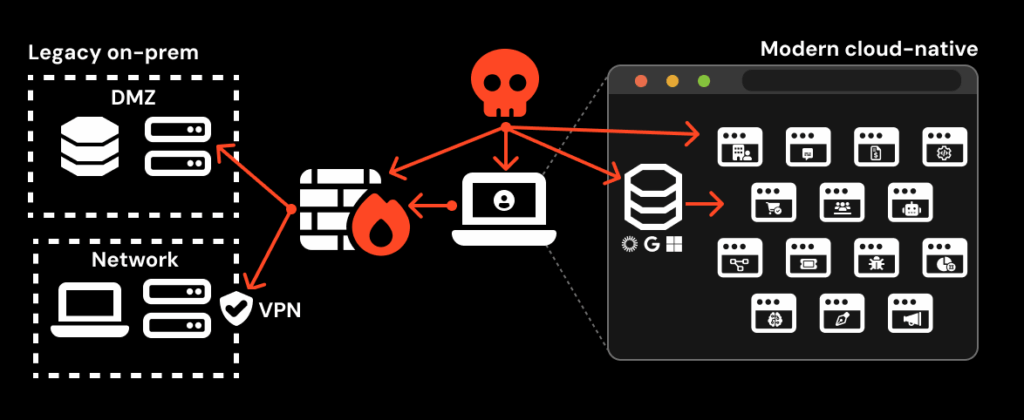

Атаки переместились с локальных сетей на интернет-сервисы, доступ к которым осуществляется через веб-браузеры сотрудников

Самый логичный способ сделать это — нацелиться на пользователей этих приложений. А из-за изменений в методах работы ваши пользователи стали как никогда уязвимы для внешних злоумышленников.

Когда-то электронная почта была основным каналом связи с внешним миром, а работа выполнялась локально — на вашем устройстве и в изолированной сетевой среде. Поэтому электронная почта и конечные устройства имели наивысший приоритет с точки зрения безопасности.

Но теперь, когда современная работа осуществляется через сеть децентрализованных интернет-приложений и с использованием более разнообразных каналов связи, помимо электронной почты, пользователям сложнее избегать вредоносного контента (по крайней мере, без существенного ущерба для их способности выполнять свою работу).

Учитывая, что браузер — это место, где пользователи получают доступ к бизнес-приложениям и используют их, неудивительно, что там всё чаще происходят атаки.

Теперь, когда мы разобрались с этим, давайте подробнее рассмотрим наиболее распространённые методы атак через браузер, которые сегодня используют злоумышленники.

Шесть основных браузерных атак, о которых должны знать специалисты по безопасности

1. Фишинг для получения учётных данных и сеансов

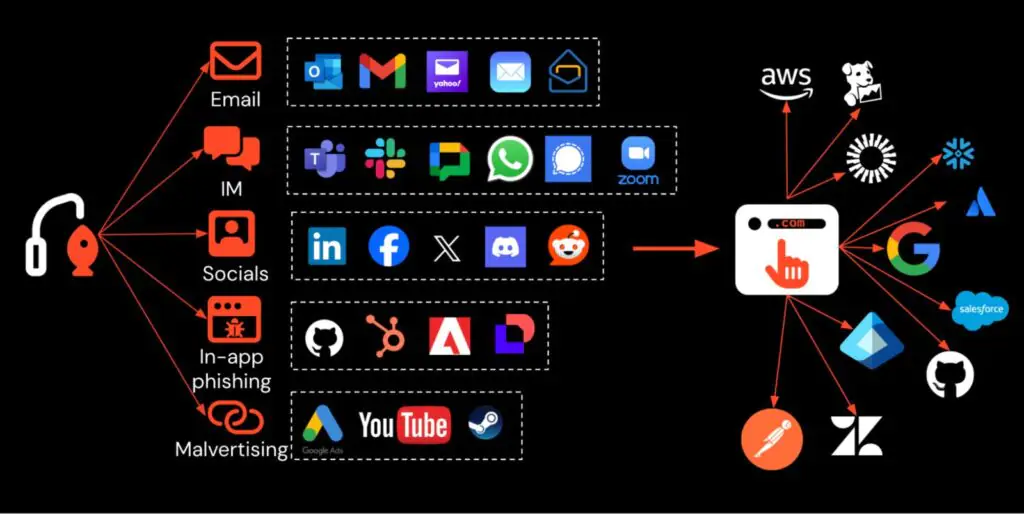

Самый простой способ для злоумышленника скомпрометировать бизнес-приложение — это фишинг пользователя этого приложения. Возможно, вы не считаете фишинг атакой через браузер, но именно так он и происходит сегодня.

За последнее десятилетие инструменты и инфраструктура для фишинга претерпели значительные изменения, а изменения в сфере бизнес-ИТ привели к появлению множества новых векторов для фишинговых атак, а также приложений и учётных записей, на которые можно нацелиться.

Злоумышленники могут рассылать ссылки через мессенджеры, социальные сети, SMS, вредоносную рекламу, а также использовать встроенные в приложения функции обмена сообщениями и отправлять электронные письма напрямую из SaaS-сервисов, чтобы обойти проверку электронной почты. Кроме того, на каждом предприятии есть сотни приложений с разным уровнем защиты учётных записей.

Фишинг стал многоканальным и кроссплатформенным, нацеленным на широкий спектр облачных и SaaS-приложений с использованием гибких наборов инструментов AitM. Но все дороги неизбежно ведут к браузеру

В то время как фишинг был направлен исключительно на кражу учётных данных, современные фишинговые атаки предполагают, что злоумышленник перехватывает сеанс жертвы в целевом приложении, используя наборы «Злоумышленник посередине» с обратным прокси-сервером, которые сегодня являются стандартным выбором для злоумышленников.

Это означает, что большинство форм многофакторной аутентификации можно обойти, за исключением паролей (хотя злоумышленники находят способы обойти и пароли с помощью атак с понижением уровня).

Есть и другие ключевые различия, о которых следует знать. Сегодня фишинг процветает в промышленных масштабах, используя множество методов маскировки и уклонения от обнаружения.

Последнее поколение полностью настраиваемых фишинговых наборов AitM динамически запутывает код, загружающий веб-страницу, реализует пользовательскую защиту от ботов (например, CAPTCHA или Cloudflare Turnstile), использует функции защиты от анализа во время выполнения и легитимные SaaS- и облачные сервисы для размещения и доставки фишинговых ссылок, чтобы замести следы.

Это означает, что традиционные средства защиты от фишинга на уровне электронной почты и сети с трудом справляются со своей задачей, поскольку многие атаки обходят системы обнаружения на основе электронной почты (или вообще не используют электронную почту) . В то же время решения на основе прокси-серверов видят лишь беспорядочный набор кода JavaScript без необходимого контекста того, что на самом деле происходит в браузере, чтобы можно было эффективно собрать его воедино.

Даже если они этого не осознают, это означает, что многие организации сейчас полагаются исключительно на блокировку заведомо вредоносных сайтов и хостов — крайне неэффективное решение в 2025 году, учитывая скорость, с которой злоумышленники обновляют и меняют свою фишинговую инфраструктуру.

Эти изменения делают фишинг более эффективным, чем когда-либо, и его становится всё труднее обнаружить и заблокировать без возможности наблюдать и анализировать веб-страницы, с которыми взаимодействует пользователь, в режиме реального времени. Это возможно только при наличии видимости на уровне браузера.

2. Доставка вредоносного кода (например, ClickFix, FileFix и т. д.)

Одной из самых значительных тенденций в сфере безопасности за последний год стало появление метода атаки, известного как ClickFix.

Эти атаки, изначально известные как «поддельные CAPTCHA», направлены на то, чтобы обманом заставить пользователей выполнить вредоносные команды на своих устройствах — как правило, путём решения какой-либо задачи по проверке в браузере.

На самом деле, решая задачу, жертва фактически копирует вредоносный код из буфера обмена страницы и запускает его на своём устройстве. Обычно жертве дают инструкции, которые включают в себя нажатие на подсказки, а также копирование, вставку и запуск команд непосредственно в диалоговом окне «Выполнить» в Windows, Терминале или PowerShell.

Появились и такие варианты, как FileFix, которые вместо этого используют адресную строку проводника для выполнения команд ОС. В недавних примерах эта атака распространилась на Mac через терминал macOS.

Чаще всего такие атаки используются для распространения вредоносного ПО, которое похищает конфиденциальную информацию, используя украденные файлы cookie и учётные данные для доступа к бизнес-приложениям и сервисам.

Как и в случае с современным фишингом учётных данных и сессионным фишингом, ссылки на вредоносные страницы распространяются по различным каналам доставки и с использованием различных приманок, в том числе под видом CAPTCHA, Cloudflare Turnstile, имитации ошибки при загрузке веб-страницы и многого другого.

Из-за разнообразия приманок и различий между разными версиями одной и той же приманки бывает сложно идентифицировать и обнаружить их только по визуальным элементам. Кроме того, многие из тех средств защиты, которые используются для сокрытия и предотвращения анализа фишинговых страниц, применяются и на страницах ClickFix, что делает их обнаружение и блокировку столь же сложной задачей.

Таким образом, большая часть обнаружения и блокировки происходит на уровне конечных точек, где выполняется код пользовательского уровня и работают вредоносные программы на устройстве. Судя по количеству заголовков в новостях, связанных с ClickFix, средства контроля на уровне конечных точек регулярно обходятся или, возможно, полностью игнорируются при работе с личными устройствами или устройствами, принадлежащими сотрудникам.

Существует реальная возможность обнаруживать такие атаки в браузере и пресекать их на самом раннем этапе, до того как они достигнут конечной точки. У всех атак и вариантов ClickFix есть одна общая черта — вредоносный код копируется из буфера обмена страницы.

В некоторых случаях это происходит без какого-либо взаимодействия с пользователем (единственное, что требуется от пользователя, — запустить код, который был незаметно скопирован), что является явным признаком вредоносного поведения, которое можно наблюдать в браузере.

3. Вредоносные интеграции OAuth

Вредоносные интеграции OAuth — это ещё один способ, с помощью которого злоумышленники могут скомпрометировать приложение, обманом заставив пользователя разрешить интеграцию с вредоносным приложением, контролируемым злоумышленником, с уровнем доступа к данным и функционалом, определяемым областями, указанными в запросе.

Это эффективный способ для злоумышленников обойти усиленную аутентификацию и контроль доступа, минуя стандартный процесс входа в систему, чтобы получить доступ к учётной записи и скомпрометировать бизнес-приложения. Это касается и устойчивых к фишингу методов многофакторной аутентификации, таких как использование ключей доступа, поскольку стандартный процесс входа в систему здесь не применяется.

Один из вариантов этой атаки недавно попал в заголовки новостей в связи с продолжающимися взломами Salesforce. В этом сценарии злоумышленник обманом заставляет жертву авторизовать управляемое им приложение OAuth с помощью авторизации по коду устройства в Salesforce, которая требует от пользователя ввода 8-значного кода вместо пароля или фактора многофакторной аутентификации.

Чтобы предотвратить авторизацию вредоносных грантов OAuth, необходимо строго контролировать разрешения пользователей и настройки безопасности арендаторов в приложении. Это непростая задача, учитывая, что на современных предприятиях используются сотни приложений, многие из которых не контролируются централизованно ИТ-отделами и службами безопасности (а в некоторых случаях они вообще им неизвестны).

Даже в этом случае вы ограничены возможностями управления, предоставляемыми поставщиком приложения. В данном случае компания Salesforce объявила о планируемых изменениях в авторизации приложений OAuth, чтобы повысить безопасность в связи с этими атаками. Однако существует множество приложений с небезопасными конфигурациями, которыми злоумышленники могут воспользоваться в будущем.

Однако, в отличие от интеграции с конкретными приложениями, браузерные инструменты безопасности позволяют отслеживать разрешения OAuth во всех приложениях, к которым осуществляется доступ через браузер, — даже в тех, которыми не управляет команда безопасности или о которых она не знает, — без необходимости платить за специальное дополнение к системе безопасности приложения.

4. Вредоносные расширения для браузера

Вредоносные расширения для браузера — это ещё один способ, с помощью которого злоумышленники могут скомпрометировать ваши бизнес-приложения, отслеживая и перехватывая вводимые данные, а также извлекая файлы cookie и учётные данные, сохранённые в кэше браузера и менеджере паролей.

Злоумышленники делают это, создавая собственное вредоносное расширение и обманом заставляя пользователей установить его, или захватывая существующее расширение, чтобы получить доступ к браузерам, в которых оно уже установлено (злоумышленникам очень легко купить и добавить вредоносные обновления к существующим расширениям, они легко проходят проверку безопасности в интернет-магазине расширений).

Количество новостей о взломах расширений растёт с тех пор, как в декабре 2024 года было взломано расширение Cyberhaven вместе с по меньшей мере 35 другими расширениями. С тех пор регулярно появляются сообщения о расширениях, похищающих данные под видом известных брендов и влияющих на миллионы пользователей.

Расширения браузера с высоким уровнем риска предоставляют широкий доступ к данным, позволяют изменять содержимое веб-сайтов, отслеживать активность пользователей, делать скриншоты и управлять вкладками или сетевыми запросами. Такие разрешения, как «чтение и изменение всех данных на всех веб-сайтах» или доступ к файлам cookie и истории просмотров, особенно опасны, поскольку их можно использовать для перехвата сеанса, кражи данных, внедрения вредоносного ПО или фишинга.

Как правило, ваши сотрудники не должны устанавливать расширения для браузера без предварительного согласования с отделом безопасности. Однако в действительности многие организации практически не контролируют, какие расширения используют их сотрудники и какому риску они подвергаются.

Для борьбы с вредоносными расширениями инструменты безопасности, работающие в браузере, могут отслеживать установленные расширения, выделять потенциально опасные разрешения, сравнивать их с известными вредоносными расширениями, выявлять мошеннические/неофициальные версии легитимных расширений и выделять другие потенциально опасные свойства, обычно связанные с вредоносными расширениями (например, расширения «Разработчик»).

5. Доставка вредоносных файлов

Вредоносные файлы уже много лет являются основным средством доставки вредоносного ПО и кражи учетных данных. Точно так же, как для фишинга и кликфишинга используются каналы, не связанные с электронной почтой, например вредоносная реклама и целевые атаки, вредоносные файлы распространяются аналогичными способами. При этом обнаружение вредоносных файлов сводится к базовым проверкам на наличие известных вредоносных программ, анализу в изолированной среде с использованием прокси-сервера (что не очень полезно в контексте вредоносного ПО, поддерживающего анализ в изолированной среде) или анализу во время выполнения на конечной точке.

Это могут быть не только вредоносные исполняемые файлы, напрямую загружающие вредоносное ПО на устройство. Загружаемые файлы также могут содержать дополнительные ссылки, ведущие пользователя на вредоносный контент. На самом деле одним из наиболее распространенных типов загружаемого контента являются HTML-приложения (HTA), которые обычно используются для создания локальных фишинговых страниц с целью скрытого сбора учетных данных. В последнее время злоумышленники используют файлы SVG для тех же целей, создавая автономные фишинговые страницы, которые отображают поддельные порталы для входа в систему полностью на стороне клиента.

Даже если вредоносный контент не всегда можно выявить при поверхностной проверке файла, запись загружаемых файлов в браузере является полезным дополнением к защите от вредоносного ПО на уровне конечных устройств и обеспечивает дополнительный уровень защиты от загружаемых файлов, которые выполняют атаки на стороне клиента или перенаправляют пользователя на вредоносный веб-контент.

6. Украденные учётные данные и пробелы в MFA

Последняя атака не столько связана с браузером, сколько является его результатом. Когда учётные данные похищаются с помощью фишинга или вредоносного ПО, они могут быть использованы для получения доступа к учётным записям без многофакторной аутентификации.

Это не самая изощрённая атака, но она очень эффективна. Достаточно взглянуть на прошлогодний взлом аккаунта Snowflake или на атаки на Jira в начале этого года, чтобы понять, как злоумышленники массово используют украденные учётные данные.

Поскольку современные предприятия используют сотни приложений, высока вероятность того, что приложение не настроено на обязательную многофакторную аутентификацию (если это возможно). И даже если приложение настроено на единый вход и подключено к вашей основной корпоративной учётной записи, могут продолжать существовать локальные «призрачные логины», принимающие пароли без обязательной многофакторной аутентификации.

Вход в систему также можно отследить в браузере — по сути, это самый достоверный источник информации о том, как ваши сотрудники входят в систему, какие приложения они используют и включена ли многофакторная аутентификация. Это позволяет службам безопасности находить и устранять уязвимые места в системе до того, как ими воспользуются злоумышленники.

Заключение

Все чаще атаки происходят в браузере. Это делает браузер идеальным местом для обнаружения таких атак и реагирования на них. Но сейчас браузер является «слепым пятном» для большинства специалистов по безопасности.

Браузерная платформа безопасности Push Security обеспечивает комплексное обнаружение и реагирование на основные причины взломов. Push блокирует браузерные атаки, такие как фишинг AiTM, подбор учётных данных, перебор паролей и перехват сеанса с использованием украденных токенов сеанса.

Вы также можете использовать Push для поиска и устранения уязвимостей в приложениях, которыми пользуются ваши сотрудники, таких как «призрачные» логины, пробелы в системе единого входа, пробелы в многофакторной аутентификации, уязвимые пароли, рискованные интеграции OAuth и т. д., чтобы снизить риск атак на ваши учётные записи.

Редактор: AndreyEx