Вредоносная программа Sturnus для Android с множеством угроз крадёт сообщения в Signal и WhatsApp

Новый банковский троян для Android под названием Sturnus может перехватывать сообщения, передаваемые через платформы для обмена сообщениями со сквозным шифрованием, такие как Signal, WhatsApp и Telegram, а также получать полный контроль над устройством.

Несмотря на то, что вредоносная программа всё ещё находится в разработке, она полностью функциональна и настроена для атаки на учётные записи в нескольких финансовых организациях в Европе с использованием «региональных шаблонов наложения».

Sturnus представляет собой более серьёзную угрозу, чем современные семейства вредоносных программ для Android. Он использует сочетание незашифрованных данных, RSA-шифрования и AES-шифрования для связи с командно-контрольным сервером (C2).

Полный захват устройства Android

В отчёте компании ThreaFabric, специализирующейся на предотвращении онлайн-мошенничества и анализе угроз, объясняется, что Sturnus может похищать сообщения из приложений для обмена защищённой информацией после этапа расшифровки, перехватывая содержимое с экрана устройства.

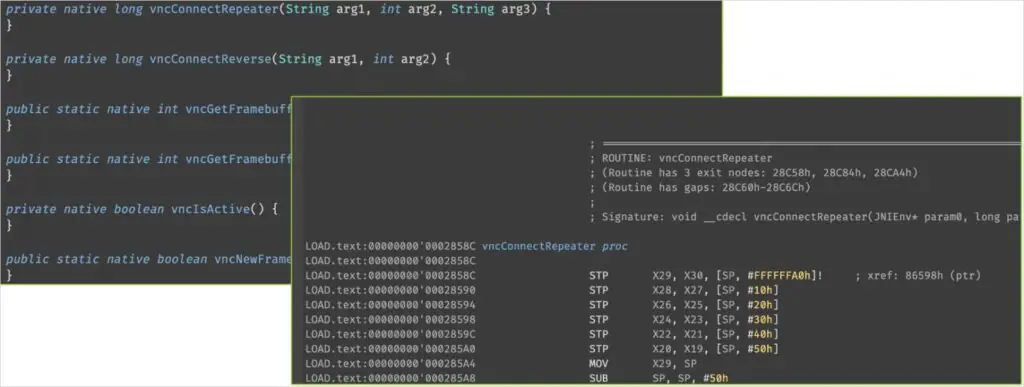

Вредоносная программа также может похищать данные банковских аккаунтов с помощью HTML-наложений и поддерживает полное удалённое управление в режиме реального времени через сеанс VNC.

Судя по индикаторам компрометации в отчёте ThreatFabric, вредоносное ПО, скорее всего, маскируется под приложения Google Chrome или Preemix Box. Однако исследователи не выяснили, как распространяется это вредоносное ПО.

После установки вредоносное ПО подключается к инфраструктуре C2 для регистрации жертвы с помощью криптографического обмена.

Оно устанавливает зашифрованный HTTPS-канал для передачи команд и данных, а также WebSocket-канал с шифрованием AES для работы с VNC в режиме реального времени и мониторинга в реальном времени.

Злоупотребляя специальными возможностями устройства, Sturnus может начать считывать текст с экрана, фиксировать вводимые пользователем данные, наблюдать за структурой пользовательского интерфейса, определять запуск приложений, нажимать кнопки, прокручивать страницу, вводить текст и перемещаться по телефону.

Чтобы получить полный контроль над устройством, Sturnus получает права администратора Android-устройства, которые позволяют ему отслеживать смену паролей и попытки разблокировки, а также удаленно блокировать устройство.

Вредоносная программа также пытается помешать пользователю отменить её привилегии или удалить её с устройства.

«Пока права администратора не будут отозваны вручную, как обычное удаление, так и удаление с помощью таких инструментов, как ADB, будут заблокированы, что обеспечивает вредоносному ПО надежную защиту от попыток очистки» — ThreatFabric

Когда пользователь открывает WhatsApp, Telegram или Signal, Sturnus использует свои разрешения для определения содержания сообщений, набранного текста, имён контактов и содержимого диалогов.

Таргетинг на приложения для обмена сообщениями

Источник: Threat Fabric

«Поскольку вредоносная программа использует ведение журнала службой специальных возможностей, а не перехват данных в сети, она может считывать всё, что отображается на экране, включая контакты, полные цепочки диалогов и содержимое входящих и исходящих сообщений, в режиме реального времени», — говорится в отчёте исследователей.

«Это делает данную возможность особенно опасной: она полностью обходит сквозное шифрование, предоставляя доступ к сообщениям после того, как они были расшифрованы легитимным приложением, и позволяя злоумышленнику напрямую просматривать якобы конфиденциальные разговоры».

Режим VNC позволяет злоумышленникам нажимать кнопки, вводить текст, прокручивать страницу и перемещаться по операционной системе телефона и приложениям с помощью специальных возможностей.

Режим VNC от Sturmus

Источник: Threat Fabric

Когда всё готово, они активируют чёрное наложение и выполняют действия, которые остаются скрытыми от жертвы. Это могут быть денежные переводы из банковских приложений, подтверждение диалоговых окон, одобрение экранов многофакторной аутентификации, изменение настроек или установка новых приложений.

В отчёте ThreatFabric приведён пример наложения для поддельного экрана обновления системы Android, которое отображается, чтобы скрыть вредоносные действия, выполняемые в фоновом режиме.

Поддельное наложение обновлений Android

Источник: Threat Fabric

Исследователи отмечают, что Sturnus всё ещё находится на ранней стадии разработки и используется эпизодически, скорее для тестирования, чем для полномасштабных кампаний.

Тем не менее сочетание расширенных функций, которые обычно встречаются в вредоносных программах для Android высшего уровня, и «готовой к масштабированию» архитектуры делает эту угрозу опасной.

ThreatFabric зафиксировал маломасштабные атаки Sturnus, в основном нацеленные на пользователей в Южной и Центральной Европе. Это может указывать на то, что злоумышленники проводят тестирование для более масштабных кампаний

Пользователям Android рекомендуется не загружать APK-файлы из источников, не связанных с Google Play, не отключать Play Protect и не предоставлять разрешения для специальных возможностей без крайней необходимости.

Редактор: AndreyEx