Новые атаки с подбором пароля нацелены на шлюзы Cisco и PAN VPN

Автоматизированная кампания нацелена на несколько VPN-платформ. Атаки с использованием учётных данных были зафиксированы на Palo Alto Networks GlobalProtect и Cisco SSL VPN.

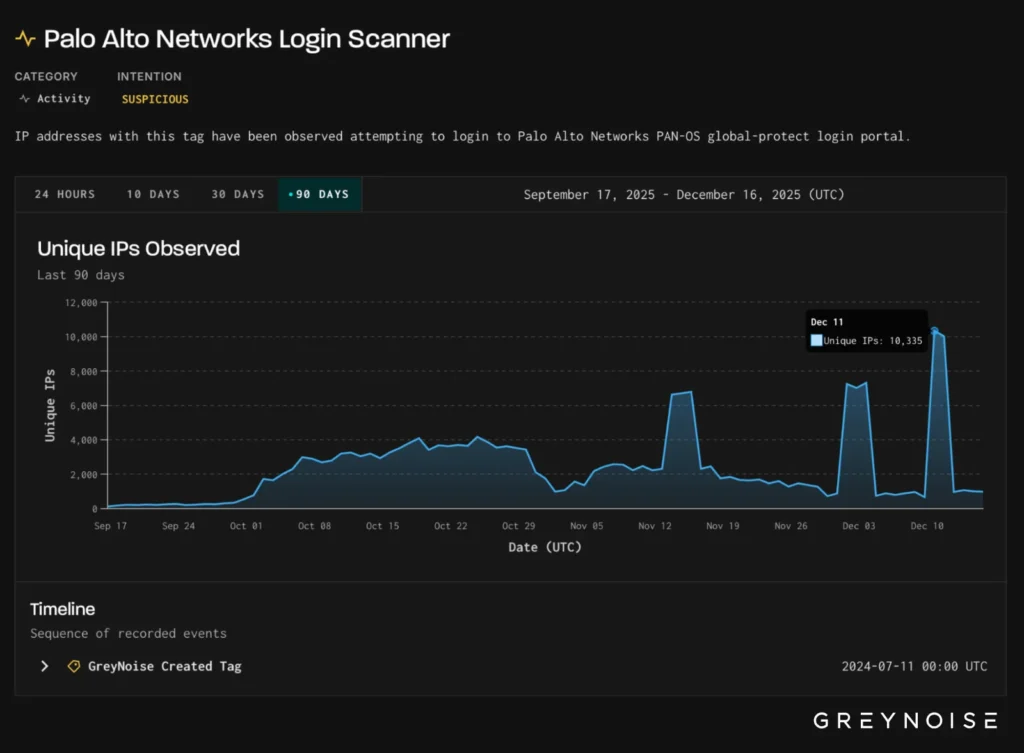

11 декабря платформа для мониторинга угроз GreyNoise зафиксировала, что количество попыток входа на порталы GlobalProtect достигло 1,7 миллиона за 16 часов.

Собранные данные показали, что атаки осуществлялись с более чем 10 000 уникальных IP-адресов и были нацелены на инфраструктуру, расположенную в США, Мексике и Пакистане.

Вредоносный трафик почти полностью исходил из IP-пространства 3xK GmbH (Германия), что указывает на централизованную облачную инфраструктуру.

Согласно наблюдениям исследователей, злоумышленник повторно использовал распространённые комбинации имён пользователей и паролей, а большинство запросов поступало от пользовательского агента Firefox, что необычно для автоматического входа в систему через этого провайдера.

«Согласованность пользовательского агента, структуры запроса и времени его выполнения указывает на то, что это сценарий проверки учётных данных, предназначенный для выявления незащищённых или слабозащищённых порталов GlobalProtect, а не на попытки интерактивного доступа или использование уязвимостей», — объясняет GreyNoise.

«Эта активность свидетельствует о продолжающемся давлении на корпоративные конечные точки VPN-аутентификации. GreyNoise неоднократно наблюдал подобную картину в периоды повышенной активности злоумышленников».

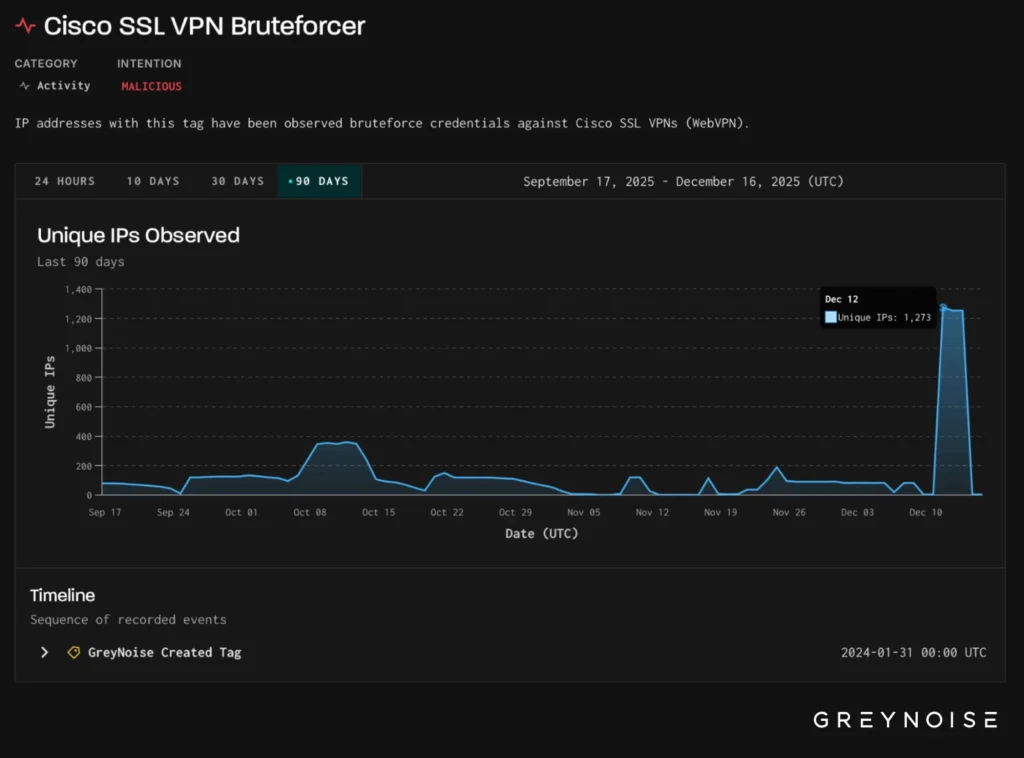

12 декабря активность, исходящая от того же хостинг-провайдера и использующая тот же TCP-отпечаток, начала тестировать конечные точки Cisco SSL VPN.

Мониторы GreyNoise зафиксировали скачок количества уникальных IP-адресов, с которых осуществлялись атаки, до 1273 по сравнению с обычным показателем менее 200.

Эта активность представляет собой первое крупномасштабное использование 3xK-хостингов для атак на Cisco SSL VPN за последние 12 недель.

В этом случае данные для входа в систему также соответствовали обычным протоколам аутентификации SSL VPN, включая обработку CSRF, что указывает на автоматизированные атаки с использованием учётных данных, а не на эксплойты.

Вчера компания Cisco предупредила клиентов о критической уязвимости нулевого дня (CVE-2025-20393) в Cisco AsyncOS, которая активно используется в атаках на устройства Secure Email Gateway (SEG) и Secure Email and Web Manager (SEWM).

Однако GreyNoise подчёркивает, что не нашла никаких доказательств связи наблюдаемой активности с CVE-2025-20393.

Представитель Palo Alto Networks подтвердил что им известно об этой активности. Компания рекомендует пользователям использовать надёжные пароли и многофакторную аутентификацию.

«Нам известно об активности, связанной с использованием учётных данных, о которой сообщил GreyNoise и которая была направлена на VPN-шлюзы, в том числе на порталы GlobalProtect. Эта активность представляет собой автоматическую проверку учётных данных и не является компрометацией нашей среды или использованием какой-либо уязвимости Palo Alto Networks», — заявил представитель Palo Alto Networks.

«Наше расследование подтверждает, что это были заранее спланированные попытки выявить слабые учётные данные», — добавили они.

Помимо рекомендованных действий от Palo Alto Networks, Grey Noise также советует администраторам проверять сетевые устройства на предмет неожиданных попыток входа в систему и блокировать известные вредоносные IP-адреса, с которых выполняются эти проверки.

Редактор: AndreyEx

Важно: Материал носит исключительно технический и образовательный характер. Мы не призываем к использованию VPN в целях обхода ограничений, предусмотренных законодательством РФ или иных стран. Использование VPN в ряде государств может регулироваться или ограничиваться законом. Перед использованием VPN ознакомьтесь с актуальными правовыми требованиями вашей страны.