Хакеры взламывают учетные записи Microsoft Entra с помощью фишинговых атак на код устройства

Злоумышленники атакуют технологические, производственные и финансовые организации, используя в своих кампаниях фишинг с использованием кода устройства и голосовой фишинг (вишинг) для обхода процесса авторизации устройств OAuth 2.0 и компрометации учетных записей Microsoft Entra.

В отличие от предыдущих атак, в ходе которых для компрометации учетных записей использовались вредоносные OAuth-приложения, в этих кампаниях злоумышленники используют легитимные идентификаторы клиентов Microsoft OAuth и процесс авторизации устройства, чтобы обманом заставить жертв пройти аутентификацию.

Таким образом злоумышленники получают действительные токены аутентификации, которые можно использовать для доступа к учетной записи жертвы, не прибегая к помощи обычных фишинговых сайтов, которые крадут пароли или перехватывают коды многофакторной аутентификации.

Источник сообщил BleepingComputer, что, по их мнению, за атаками с использованием нового кода устройства стоит вымогательская группировка ShinyHunters, что позже подтвердили сами злоумышленники. BleepingComputer не смог подтвердить эту информацию самостоятельно.

ShinyHunters был недавно связан с фишинговыми атаками и использовался для взлома учетных записей Okta и Microsoft Entra SSO с целью кражи данных.

BleepingComputer обратился в Microsoft по поводу этих атак, но нам ответили, что пока им нечего сообщить.

Атаки с использованием социальной инженерии с использованием кода устройства

Из нескольких источников BleepingComputer стало известно, что злоумышленники начали использовать фишинговые атаки с применением социальной инженерии, для которых больше не требуется инфраструктура под контролем злоумышленников. Вместо этого они используют легитимные формы входа в систему Microsoft и стандартные рабочие процессы аутентификации с использованием кода устройства для взлома корпоративных учетных записей.

Фишинговая атака с использованием кода устройства — это злоупотребление законным процессом авторизации устройства с помощью протокола OAuth 2.0 для получения токенов аутентификации для учетной записи Microsoft Entra жертвы.

Затем эту информацию можно использовать для получения доступа к ресурсам пользователя и подключенным приложениям с единым входом, таким как Microsoft 365, Salesforce, Google Workspace, Dropbox, Adobe, SAP, Slack, Zendesk, Atlassian и многим другим.

Этот грант был разработан для упрощения подключения устройств, у которых нет доступных вариантов ввода данных, таких как устройства Интернета вещей, принтеры, стриминговые устройства и телевизоры.

«Платформа идентификации Microsoft поддерживает авторизацию устройства, которая позволяет пользователям входить в систему на устройствах с ограниченными возможностями ввода, таких как смарт-телевизор, устройство Интернета вещей или принтер», — поясняет Microsoft.

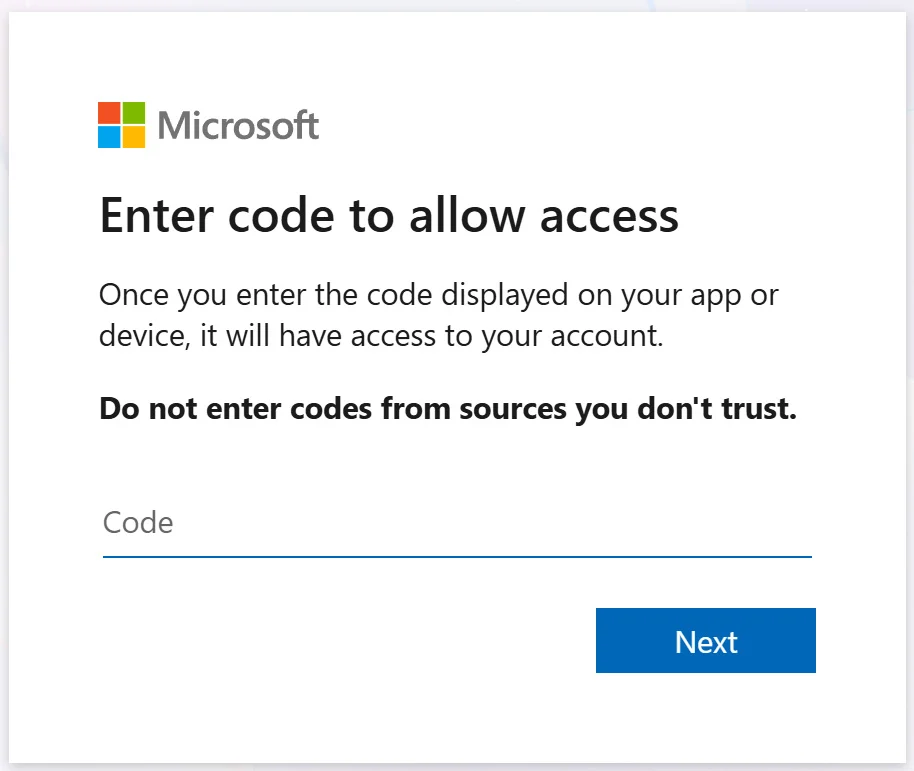

«Чтобы запустить этот процесс, устройство предлагает пользователю зайти на веб-страницу в браузере на другом устройстве для входа в систему. После входа в систему устройство может получать токены доступа и при необходимости обновлять их».

Этот процесс аутентификации похож на то, что происходит при входе в стриминговый сервис, например Netflix или Apple TV, когда на устройстве отображается короткий код и предлагается зайти на сайт с телефона или компьютера, чтобы завершить вход.

После ввода кода и аутентификации устройство автоматически привязывается к вашей учетной записи без необходимости вводить пароль вручную.

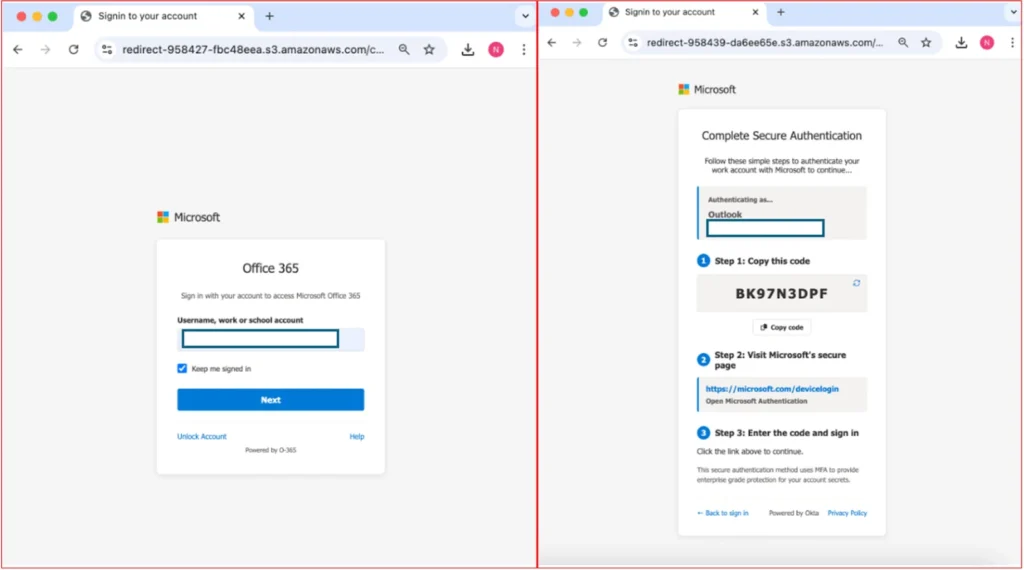

Чтобы провести фишинговую атаку с использованием кода устройства, злоумышленникам нужен client_id существующего OAuth-приложения, которое может быть их собственным или одним из существующих приложений Microsoft.

Используя инструменты с открытым исходным кодом, злоумышленники генерируют «код_устройства» и «код_пользователя», которые передаются жертве для доступа к указанному приложению OAuth.

Затем злоумышленники связываются с выбранным сотрудником и пытаются убедить его ввести сгенерированный код_пользователя на странице аутентификации устройства Microsoft, microsoft.com/devicelogin.

Когда целевой пользователь введет код, ему будет предложено войти в систему, используя свои учетные данные, и пройти многофакторную аутентификацию, как при обычном входе в систему. После аутентификации Microsoft отобразит название авторизованного приложения OAuth.

Однако, поскольку злоумышленники могут использовать легитимные приложения, даже от Microsoft, это повышает легитимность и надежность процесса аутентификации.

После подключения приложения OAuth к учетной записи злоумышленники могут использовать device_code для получения токена обновления целевого сотрудника, который затем можно обменять на токены доступа.

Эти токены доступа позволяют злоумышленникам получать доступ к сервисам Microsoft сотрудника без необходимости повторной многофакторной аутентификации, поскольку она уже была пройдена при первоначальном входе в систему.

Злоумышленники теперь могут проходить аутентификацию в Microsoft Entra под именем пользователя и получать доступ к SaaS-приложениям, настроенным с помощью единого входа (SSO) в клиенте жертвы, что позволяет похищать корпоративные данные для вымогательства.

Специалисты по безопасности KnowBe4 также обнаружили недавнюю кампанию, в рамках которой для атак на устройства с помощью кода использовались традиционные фишинговые письма и веб-сайты.

Компания впервые обратила внимание на эту кампанию в декабре 2025 года и заявила, что она в значительной степени опирается на методы социальной инженерии, такие как поддельные запросы на настройку платежей, оповещения о необходимости поделиться документами и ложные уведомления о голосовой почте.

KnowBe4 рекомендует владельцам учетных записей Microsoft 365 блокировать вредоносные домены и адреса отправителей, проверять и отзывать разрешения на доступ к приложениям OAuth, а также просматривать журналы входа в Azure AD на предмет событий, связанных с аутентификацией по коду устройства.

Администраторам также рекомендуется отключать опцию передачи кода устройства, когда в этом нет необходимости, и применять политики условного доступа.

Фишинг с использованием кода устройства — не новая угроза, и в прошлом многие злоумышленники использовали этот метод для взлома учетных записей.

В феврале 2025 года Центр анализа угроз Microsoft предупредил, что российские хакеры взламывают учетные записи Microsoft 365 с помощью фишинга с использованием кода устройства.

В декабре ProofPoint сообщила о похожих атаках, в ходе которых для взлома учетных записей Microsoft использовался аналогичный фишинговый набор, обнаруженный компанией KnowBe4.

Редактор: AndreyEx