Хакеры используют неправильно настроенные прокси для доступа к платным сервисам LLM

Злоумышленники систематически ищут неправильно настроенные прокси-серверы, которые могут обеспечить доступ к коммерческим сервисам больших языковых моделей (LLM).

В ходе продолжающейся с конца декабря кампании злоумышленники проверили более 73 конечных точек LLM и создали более 80 000 сеансов.

По данным платформы для мониторинга угроз GreyNoise, злоумышленники используют малозаметные запросы для обращения к конечным точкам в попытке определить модель ИИ, к которой осуществляется доступ, не вызывая при этом тревоги в системе безопасности.

Операция «серая шляпа»

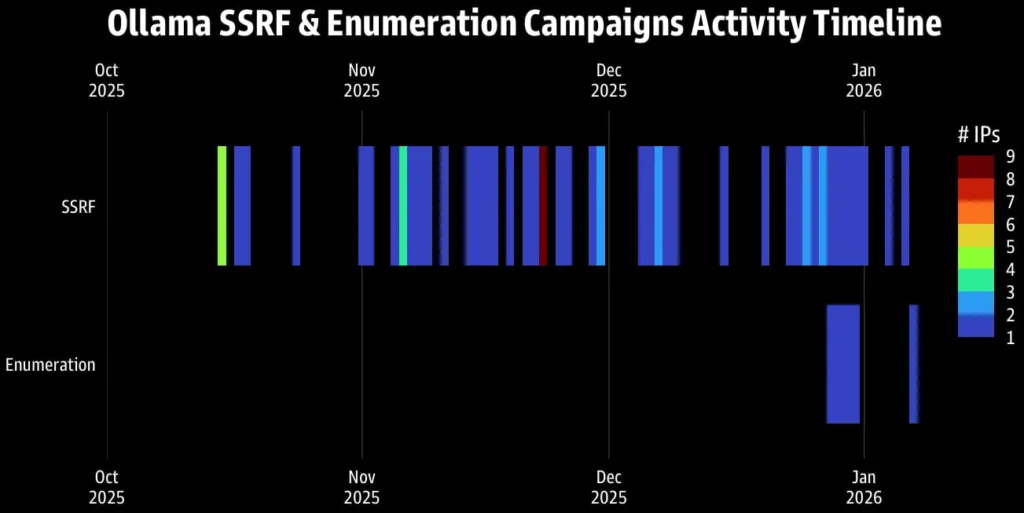

В отчёте GreyNoise говорится, что за последние четыре месяца их приманка Ollama зафиксировала в общей сложности 91 403 атаки, которые являются частью двух отдельных кампаний.

Одна из операций началась в октябре и продолжается до сих пор. За 48 часов перед Рождеством было зафиксировано 1688 сеансов. Злоумышленник использует уязвимости, связанные с подделкой запросов на стороне сервера (SSRF), которые позволяют ему заставить сервер подключиться к внешней инфраструктуре, контролируемой злоумышленником.

По мнению исследователей, злоумышленник, стоявший за этой операцией, достиг своих целей, воспользовавшись функцией извлечения данных из модели Ollama для внедрения вредоносных URL-адресов реестра и интеграций веб-перехватчиков Twilio SMS через параметр MediaURL.

Однако, судя по используемым инструментам, GreyNoise предполагает, что активность, скорее всего, исходит от исследователей в области безопасности или охотников за багами, поскольку они использовали инфраструктуру OAST (внеполосное тестирование безопасности приложений) от ProjectDiscovery, которая обычно применяется для оценки уязвимостей.

«Обратные вызовы OAST — это стандартные методы исследования уязвимостей. Но масштаб и время проведения — Рождество — позволяют предположить, что это «серые» операции, выходящие за рамки дозволенного» — GreyNoise

Данные телеметрии показали, что кампания велась с 62 IP-адресов в 27 странах, которые скорее похожи на виртуальные серверы, чем на ботнеты.

Активность злоумышленников

Компания GreyNoise зафиксировала вторую кампанию, начавшуюся 28 декабря, и выявила масштабную попытку перебора для выявления открытых или неправильно настроенных конечных точек LLM.

За 11 дней было проведено 80 469 сеансов, при этом два IP-адреса систематически тестировали более 73 конечных точек моделей, используя форматы, совместимые с OpenAI и Google Gemini API.

В список целевых моделей вошли устройства всех основных производителей, в том числе:

- OpenAI (GPT-4o и варианты)

- Anthropic (Claude Sonnet, Opus, Haiku)

- Meta (Llama 3.x)

- DeepSeek (DeepSeek-R1)

- Google (Gemini)

- Mistral

- Alibaba (Qwen)

- xAI (Grok)

Чтобы избежать предупреждений системы безопасности при тестировании доступа к сервису LLM, злоумышленник использовал безобидные запросы, такие как короткие приветствия, пустые поля ввода или вопросы, требующие фактического ответа.

По данным GreyNoise, инфраструктура сканирования ранее была связана с широкомасштабной деятельностью по эксплуатации уязвимостей, что позволяет предположить, что перечисление является частью организованной разведывательной операции по составлению каталога доступных сервисов LLM.

В отчёте GreyNoise не говорится о том, что после обнаружения произошла эксплуатация, кража данных или злоупотребление моделью, но эти действия всё равно свидетельствуют о злонамеренных намерениях.

«Восемьдесят тысяч запросов на перечисление — это инвестиции», — предупреждают исследователи, добавляя, что «злоумышленники не составляют карты инфраструктуры в таких масштабах, если не планируют использовать эту карту».

Чтобы защититься от этой активности, рекомендуется ограничить доступ модели Ollama к доверенным реестрам, применить фильтрацию исходящего трафика и заблокировать известные домены обратного вызова OAST на уровне DNS.

Меры по борьбе с перебором включают в себя ограничение скорости для подозрительных ASN и отслеживание сетевых отпечатков JA4, связанных с автоматизированными инструментами сканирования.

Редактор: AndreyEx