Дебют программы-вымогателя CyberVolk выявил уязвимость в криптографии

Пророссийская группа хактивистов CyberVolk запустила программу-вымогатель как услугу (RaaS) под названием VolkLocker, в которой были серьёзные недостатки, позволявшие жертвам потенциально бесплатно расшифровывать файлы.

По данным исследователей SentinelOne, изучивших новое семейство программ-вымогателей, шифровальщик использует жестко запрограммированный мастер-ключ в двоичном файле, который также записан в виде обычного текста в скрытом файле на зараженных компьютерах.

Это позволяет целевым компаниям бесплатно использовать ключ для расшифровки файлов, что подрывает потенциал VolkLocker в сфере киберпреступности.

Хактивизм и киберпреступность

CyberVolk — это по имеющимся данным пророссийский хактивистский коллектив из Индии, который начал свою деятельность в прошлом году, проводя распределённые атаки типа «отказ в обслуживании» и атаки с использованием программ-вымогателей против государственных и общественных организаций.

Несмотря на то, что группа была заблокирована в Telegram, в августе 2025 года она вернулась с новой программой RaaS — VolkLocker (CyberVolk 2.x), которая нацелена как на системы Linux/VMware ESXi, так и на системы Windows.

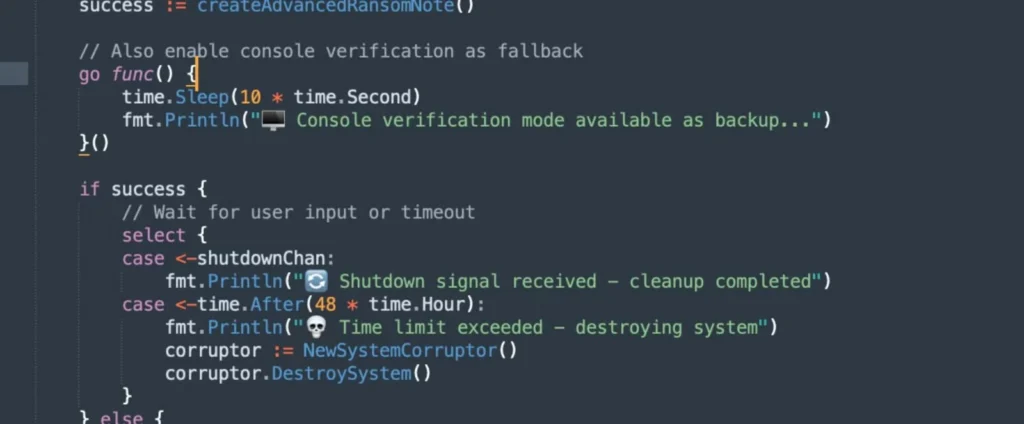

Интересной особенностью VolkLocker является использование в его коде функции таймера на языке Golang, которая по истечении срока действия или при вводе неверного ключа в HTML-сообщении с требованием выкупа запускает процесс удаления пользовательских папок (Documents, Downloads, Pictures и Desktop).

Доступ к RaaS стоит от 800 до 1100 долларов за одну архитектуру ОС или от 1600 до 2200 долларов за обе.

Покупатели могут получить доступ к боту-конструктору в Telegram, чтобы настроить шифровальщик и получить сгенерированную полезную нагрузку.

В ноябре 2025 года та же группа злоумышленников начала рекламировать троян для удалённого доступа и кейлоггер по цене 500 долларов за каждый.

Критическая уязвимость в криптосистеме

VolkLocker использует шифрование AES-256 в режиме GCM (Galois/Counter Mode) с 32-битным мастер-ключом, полученным из 64-символьной шестнадцатеричной строки, встроенной в двоичный файл.

В качестве вектора инициализации (IV) для каждого файла используется случайный 12-байтовый одноразовый номер. Исходный файл удаляется, а к зашифрованной копии добавляется расширение .locked или .cvolk.

Проблема в том, что VolkLocker использует один и тот же мастер-ключ для шифрования всех файлов в системе жертвы, и этот же ключ записывается в файл с открытым текстом (system_backup.key) в папке %TEMP%.

«Поскольку программа-вымогатель никогда не удаляет этот файл с резервной копией ключа, жертвы могут попытаться восстановить файлы, извлекая из файла необходимые значения», — объясняет SentinelOne.

«Резервная копия ключа в открытом виде, скорее всего, представляет собой тестовый артефакт, случайно попавший в производственные сборки».

Хотя эта уязвимость может помочь уже существующим жертвам, раскрытие криптографического недостатка VolkLocker, скорее всего, побудит злоумышленников исправить ошибку и предотвратить её использование в будущем.

Считается, что лучше не сообщать об уязвимостях программ-вымогателей, пока злоумышленники активно проводят операцию, а вместо этого делиться информацией в частном порядке с правоохранительными органами и фирмами, которые занимаются переговорами о выкупе и могут оказывать помощь жертвам в частном порядке

BleepingComputer связался с SentinelOne, чтобы узнать о решении компании публично раскрыть уязвимость VolkLocker. Представитель SentinelOne прислал следующее объяснение:

«Причина, по которой мы не стали колебаться, заключается в том, что это не основная уязвимость в шифровании, а скорее артефакт тестирования, который некомпетентные операторы случайно внедряют в некоторые производственные сборки и который не является надёжным механизмом расшифровки, за исключением этих случаев. Он больше характерен для экосистемы, которую CyberVolk пытается создать с помощью этого предложения RaaS». — Представитель SentinelOne.

Редактор: AndreyEx

Важно: Данная статья носит информационный характер. Автор не несёт ответственности за возможные сбои или ошибки, возникшие при использовании описанного программного обеспечения.