Браузерные расширения Zoom Stealer собирают информацию о корпоративных совещаниях

Недавно обнаруженная кампания, которую исследователи назвали Zoom Stealer, затрагивает 2,2 миллиона пользователей Chrome, Firefox и Microsoft Edge через 18 расширений, которые собирают данные, связанные с онлайн-встречами, такие как URL-адреса, идентификаторы, темы, описания и встроенные пароли.

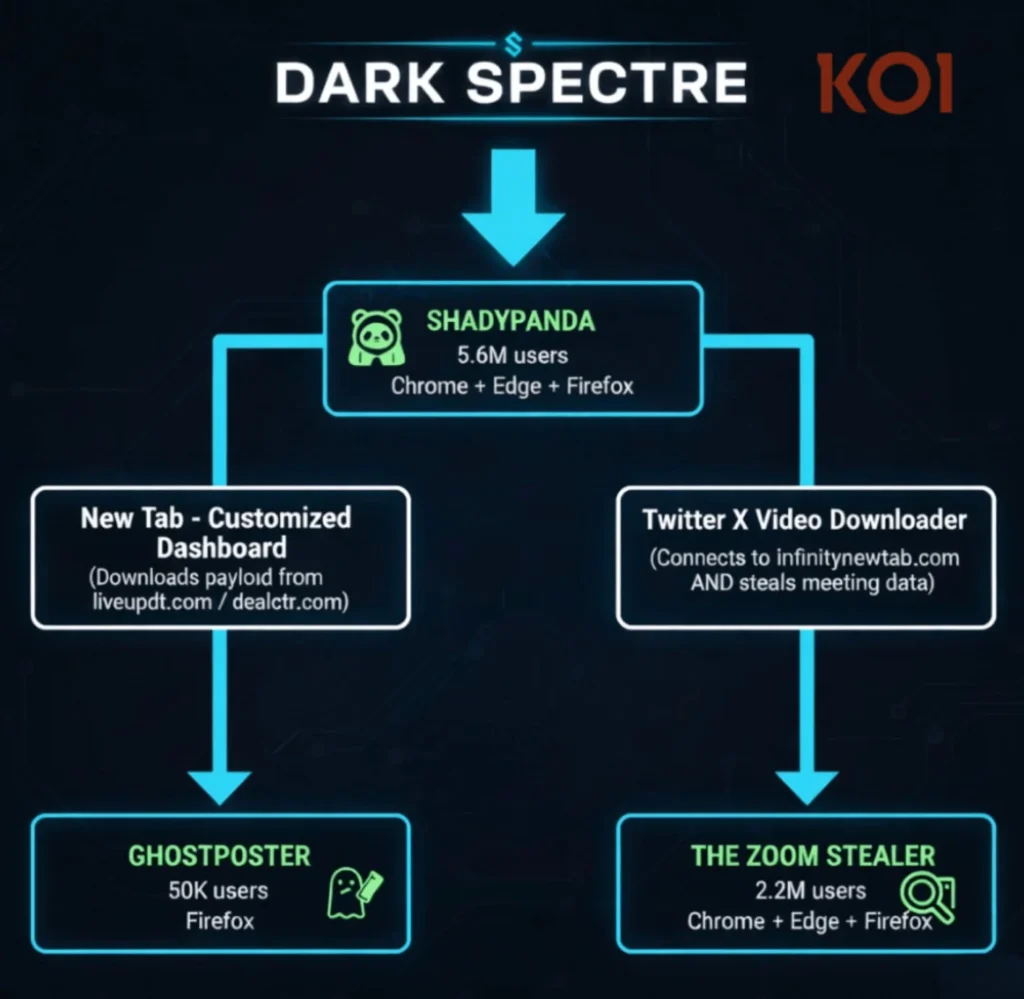

Zoom Stealer — одно из трёх расширений для браузера, которые за семь лет охватили более 7,8 миллиона пользователей и были созданы одним злоумышленником, которого отслеживают как DarkSpectre.

Судя по используемой инфраструктуре, DarkSpectre — это тот же связанный с Китаем злоумышленник, который стоял за ранее задокументированными GhostPoster, нацеленным на пользователей Firefox, и ShadyPanda, который доставлял шпионское ПО пользователям Chrome и Edge.

По словам исследователей из компании Koi Security, специализирующейся на безопасности цепочек поставок, ShadyPanda продолжает действовать через 9 расширений и ещё 85 «спящих» расширений, которые создают базу пользователей, прежде чем стать вредоносными после обновления.

Хотя связь с Китаем существовала и раньше, теперь атрибуция стала более чёткой благодаря серверам хостинга в Alibaba Cloud, регистрации ICP, артефактам кода, содержащим строки и комментарии на китайском языке, шаблонам активности, соответствующим китайскому часовому поясу, и таргетингу монетизации, ориентированному на китайскую электронную коммерцию.

Информация о корпоративных собраниях

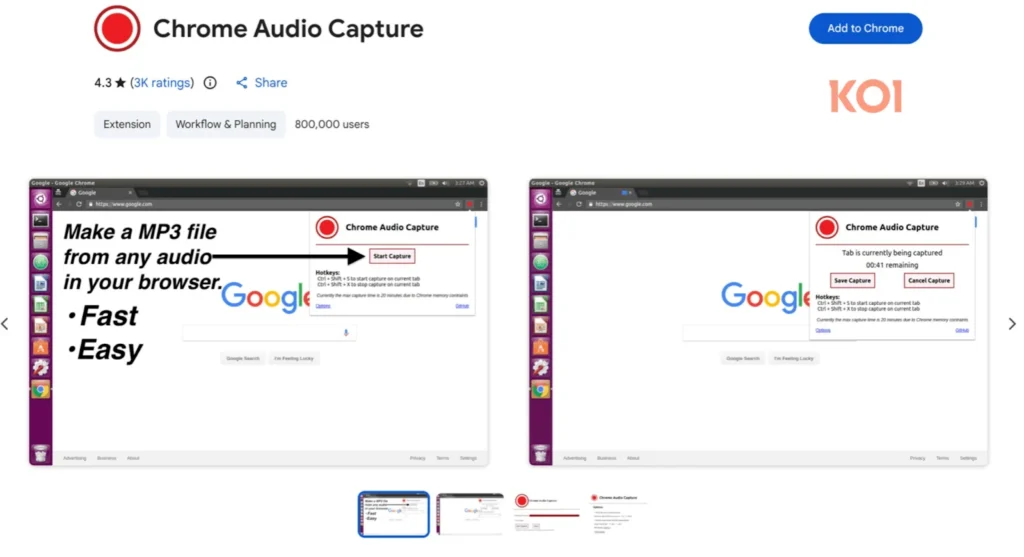

Не все 18 расширений, упомянутых в кампании Zoom Stealer, связаны с собраниями. Некоторые из них можно использовать для загрузки видео или в качестве помощников для записи: Chrome Audio Capture с 800 000 установок и Twitter X Video Downloader. На момент публикации оба расширения всё ещё доступны в Chrome Web Store.

Исследователи Koi Security отмечают, что все расширения функциональны и работают так, как заявлено.

По данным исследователей, все расширения в рамках кампании Zoom Stealer запрашивают доступ к 28 платформам для видеоконференций (например, Zoom, Microsoft Teams, Google Meet и Cisco WebEx) и собирают следующие данные:

- URL-адреса и идентификаторы встреч, включая встроенные пароли

- Статус регистрации, темы и запланированное время

- Имена докладчиков и ведущих, должности, биографии и фотографии в профиле

- Логотипы компаний, графика и метаданные сессий

Эти данные извлекаются через соединения WebSocket и передаются злоумышленникам в режиме реального времени. Эта активность возникает, когда жертвы заходят на страницы регистрации на вебинары, присоединяются к собраниям или перемещаются по платформам для проведения конференций.

По мнению Koi Security, эти данные могут быть использованы для корпоративного шпионажа и сбора информации о продажах, что, в свою очередь, может быть использовано для атак с применением социальной инженерии или даже для продажи ссылок на встречи конкурентам.

«Систематически собирая ссылки на собрания, списки участников и корпоративную информацию о 2,2 миллионах пользователей, DarkSpectre создал базу данных, которая может использоваться для крупномасштабных операций по выдаче себя за другое лицо. Злоумышленники получают учетные данные для подключения к конфиденциальным звонкам, списки участников, чтобы знать, за кого выдавать себя, и контекст, чтобы сделать эту выдачу убедительной», — отмечается в отчете Koi Security.

Поскольку многие из этих расширений долгое время работали незаметно, пользователям следует внимательно изучить разрешения, которые требуются расширениям, и свести их количество к необходимому минимуму.

Компания Koi Security сообщила о вредоносных расширениях, но многие из них по-прежнему доступны в интернет-магазине Chrome. Исследователи опубликовали полный список активных расширений DarkSpectre.

Редактор: AndreyEx