Новая вредоносная программа для Android, выдающая себя за антивирусное программное обеспечение, созданное Федеральной службой безопасности (ФСБ) России, используется для атак на руководителей российских предприятий.

В новом отчете российской компании Dr. Web, занимающейся безопасностью мобильных устройств, исследователи отслеживают новую шпионскую программу как «Android.Backdoor.916.origin», не обнаружив связей с известными семействами вредоносных программ.

Среди многочисленных возможностей вредоносной программы можно отметить возможность шпионить за разговорами, транслировать данные с камеры телефона, регистрировать вводимые пользователем данные с помощью кейлоггера или извлекать данные о переписке из приложений-мессенджеров.

Компания Dr. Web сообщает, что с момента первоначального обнаружения этого вредоносного ПО в январе 2025 года было обнаружено несколько его последующих версий, что свидетельствует о его постоянном развитии.

Исходя из способов распространения, методов заражения и того факта, что интерфейс вредоносной программы поддерживает только русский язык, исследователи полагают, что она была разработана для целенаправленных атак на российские компании.

Зафиксировано две основные попытки создания бренда Dr. Web: одна под названием «GuardCB», выдававшая себя за Центральный банк Российской Федерации, и две версии под названиями «SECURITY_FSB» и «ФСБ» (FSB), предположительно пытавшиеся выдать себя за программное обеспечение российской разведки.

«При этом его интерфейс предусматривает только один язык — русский. То есть вредоносная программа полностью ориентирована на российских пользователей», — сообщает Dr. Web.

Это подтверждают и другие обнаруженные модификации с именами файлов «SECURITY_FSB», «FSB» и другими, которые киберпреступники пытаются выдать за программы безопасности, якобы имеющие отношение к российским правоохранительным органам.

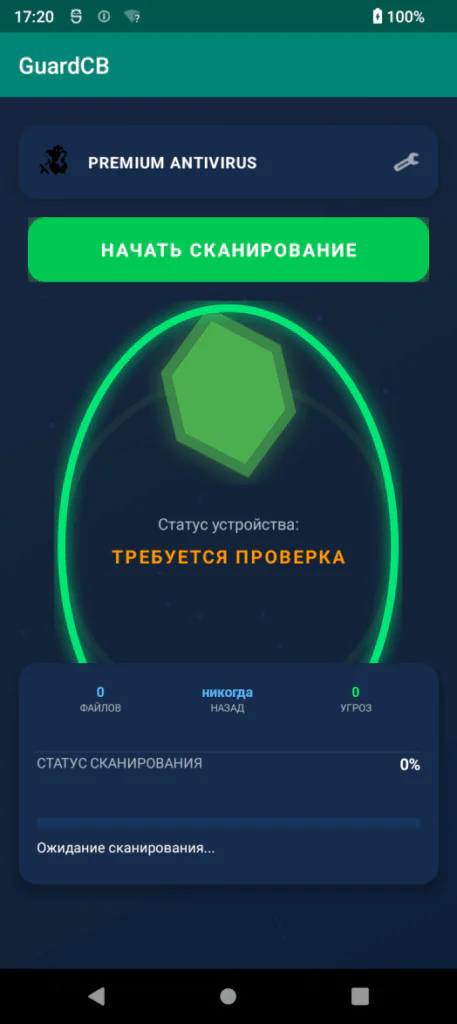

Хотя антивирусное средство не имеет функций, связанных с безопасностью, оно пытается имитировать настоящее средство безопасности, чтобы не дать жертве удалить его со своего устройства.

Поддельное антивирусное сканирование в приложении

Источник: Dr. Web

Когда пользователь нажимает кнопку «Сканировать», интерфейс отображает симуляцию, запрограммированную на возврат ложноположительного результата в 30% случаев, при этом количество ложных обнаружений варьируется (случайным образом) от 1 до 3.

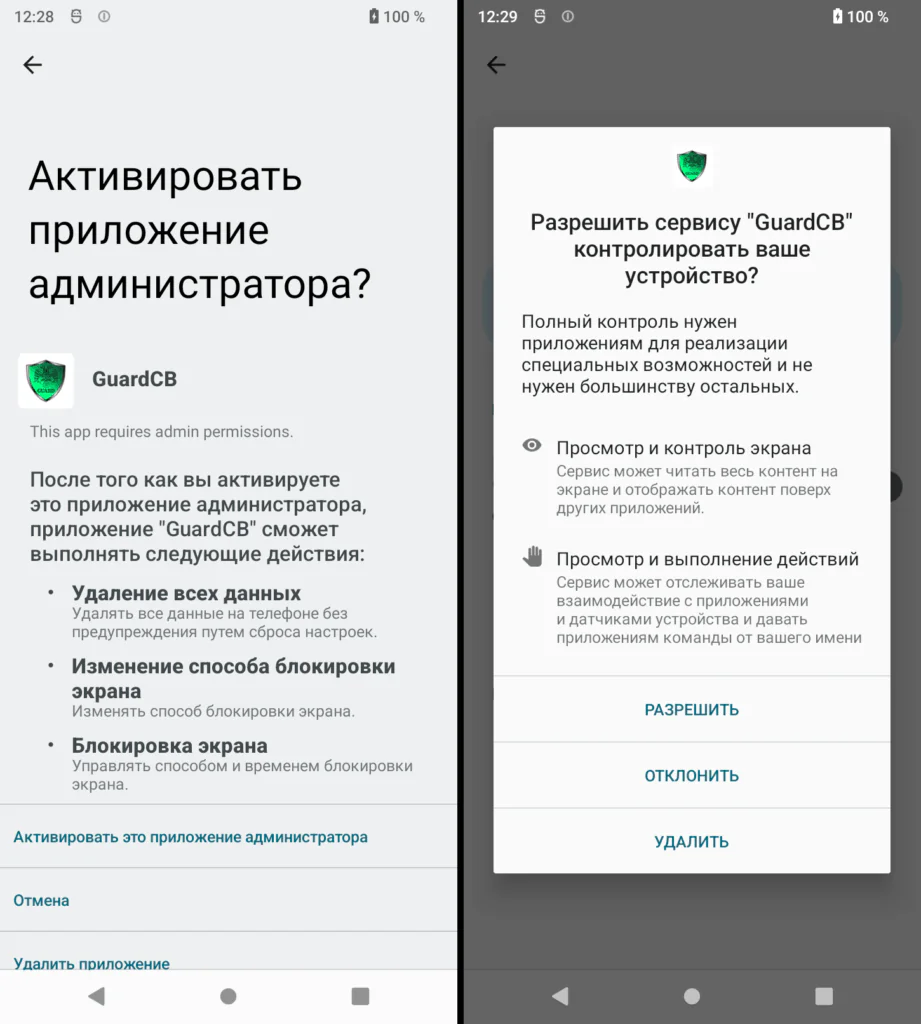

После установки вредоносная программа запрашивает предоставление нескольких высокорисковых разрешений, таких как геолокация, доступ к SMS и медиафайлам, запись камеры и звука, служба специальных возможностей и разрешение на постоянную работу в фоновом режиме.

Разрешение на удаление всех данных и изменение экрана блокировки (слева) и настроек специальных возможностей (справа)

Источник: Dr. Web

Затем он запускает несколько служб, через которые он подключается к центру управления и контроля (C2) для получения команд, таких как:

- Извлеките SMS, контакты, историю звонков, геолокацию и сохраненные изображения.

- Активируйте микрофон, камеру и трансляцию экрана

- Захватывайте вводимый текст и содержимое мессенджеров или браузеров (приложения Telegram, WhatsApp, Gmail, Chrome, Яндекс.Дзен)

- Выполнять команды оболочки, сохранять персистентность и включать самозащиту

Dr. Web обнаружил, что вредоносная программа может переключаться между 15 провайдерами хостинга, и хотя эта функция в настоящее время неактивна, это свидетельствует о том, что вредоносная программа разработана с расчетом на устойчивость.

Аналитики опубликовали полные индикаторы компрометации, связанные с Android.Backdoor.916.origin, в этом репозитории GitHub.