Новая вредоносная программа для Android использует платформу Hugging Face в качестве хранилища для тысяч вариантов APK-файлов, которые собирают учётные данные для популярных финансовых и платёжных сервисов.

Hugging Face — популярная платформа, на которой размещаются и распространяются модели искусственного интеллекта (ИИ), обработки естественного языка (NLP) и машинного обучения (ML), а также наборы данных и приложения.

Она считается надёжной платформой, которая вряд ли вызовет опасения по поводу безопасности, но в прошлом злоумышленники использовали её для размещения вредоносных моделей ИИ.

Недавняя кампания, обнаруженная исследователями из румынской компании по кибербезопасности Bitdefender, использует эту платформу для распространения вредоносного ПО для Android.

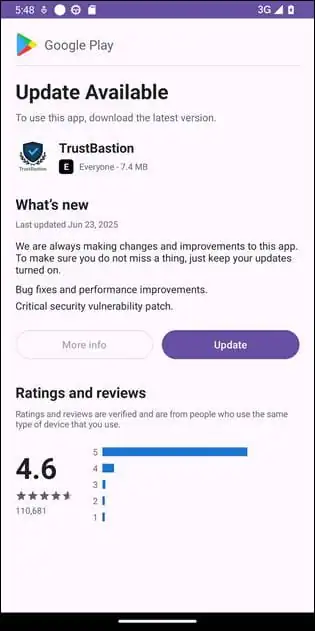

Атака начинается с того, что жертвам предлагают установить приложение-дроппер под названием TrustBastion, которое использует рекламу в стиле scareware, утверждая, что устройство жертвы заражено. Вредоносное приложение маскируется под инструмент для обеспечения безопасности и якобы выявляет такие угрозы, как мошенничество, поддельные SMS-сообщения, попытки фишинга и вредоносное ПО.

Сразу после установки TrustBastion показывает уведомление об обязательном обновлении с визуальными элементами, имитирующими Google Play.

Вместо того чтобы напрямую распространять вредоносное ПО, дроппер связывается с сервером, привязанным к trustbastion[.]com, который перенаправляет на репозиторий наборов данных Hugging Face, где хранится вредоносный APK. Конечная полезная нагрузка загружается из инфраструктуры Hugging Face и доставляется через сеть доставки контента (CDN).

Чтобы избежать обнаружения, злоумышленник использует серверный полиморфизм, который генерирует новые варианты полезной нагрузки каждые 15 минут, по данным Bitdefender.

«На момент расследования репозиторию было примерно 29 дней, и в нём накопилось более 6000 коммитов».

В ходе анализа репозиторий, обслуживающий полезную нагрузку, был закрыт, но операция возобновилась под новым названием Premium Club, с новыми иконками, но с тем же вредоносным кодом.

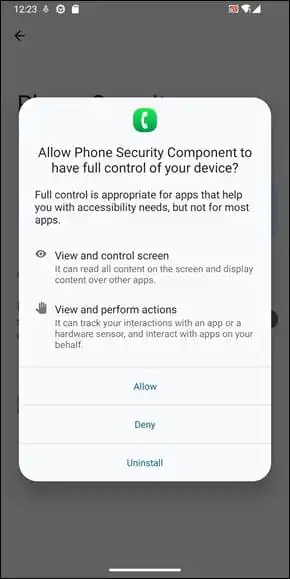

Основная полезная нагрузка, у которой нет названия, представляет собой инструмент удалённого доступа, активно использующий службы специальных возможностей Android и представляющий запрос как необходимый по соображениям безопасности.

Это даёт вредоносному ПО возможность отображать на экране наложения, делать снимки экрана пользователя, выполнять свайпы, блокировать попытки удаления и многое другое.

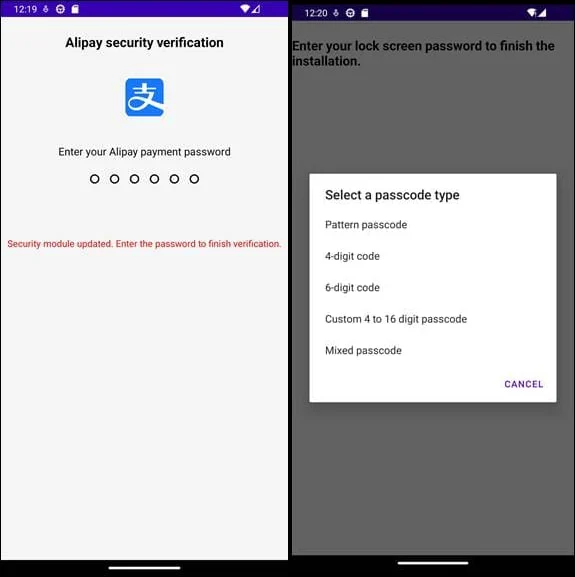

В данном случае, по словам Bitdefender, вредоносное ПО отслеживает активность пользователя и делает скриншоты, передавая всю информацию своим операторам. Вредоносное ПО также отображает поддельные интерфейсы для входа в систему, имитирующие финансовые сервисы, такие как Alipay и WeChat, чтобы украсть учётные данные, а также пытается украсть код блокировки экрана.

Фишинговые наложения для PIN-кода Alipay (слева) и PIN-кода для разблокировки экрана (справа)

Источник: Bitdefender

Вредоносная программа постоянно подключена к серверу управления и контроля (C2), который получает украденные данные, отправляет инструкции по выполнению команд, обновляет конфигурацию, а также подгружает поддельный контент в приложении, чтобы TrustBastion выглядел легитимным.

Bitdefender сообщил Hugging Face о репозитории злоумышленников, и сервис удалил наборы данных, содержащие вредоносное ПО. Исследователи также опубликовали набор индикаторов компрометации для дроппера, сети и вредоносных пакетов.

Пользователям Android не следует загружать приложения из сторонних магазинов приложений или устанавливать их вручную. Им также следует проверять, какие разрешения запрашивает приложение, и убедиться, что все они необходимы для его корректной работы.