Уязвимость плагина Post SMTP подвергает 200 000 сайтов WordPress риску взлома

Более 200 000 сайтов на WordPress используют уязвимую версию плагина Post SMTP, которая позволяет хакерам получить контроль над учётной записью администратора.

Post SMTP — популярный плагин для доставки электронной почты на WordPress, который установлен более чем в 400 000 активных систем. Он позиционируется как более надёжная и многофункциональная замена стандартной функции wp_mail().

23 мая исследователь в области безопасности сообщил об уязвимости в системе безопасности WordPress компании PatchStack. Теперь эта уязвимость идентифицирована как CVE-2025-24000 и получила среднюю оценку опасности — 8,8.

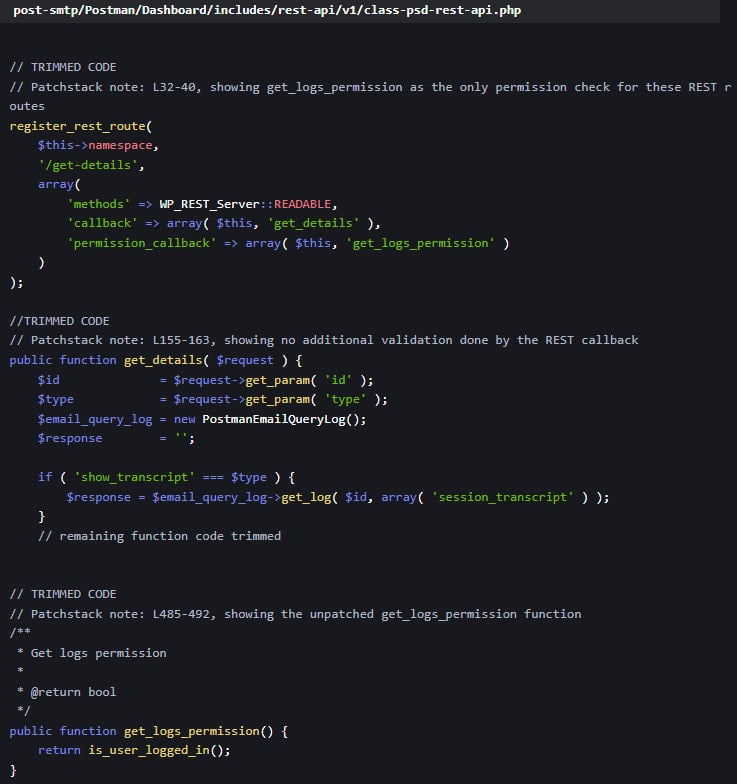

Проблема с безопасностью затрагивает все версии Post SMTP до 3.2.0 и связана с неработающим механизмом контроля доступа в конечных точках REST API плагина, который проверял только то, вошёл ли пользователь в систему, но не проверял уровень его разрешений.

Это означает, что пользователи с ограниченными правами, например подписчики, могли получить доступ к журналам электронной почты, содержащим полный текст писем.

На уязвимых сайтах подписчик мог инициировать сброс пароля для учётной записи администратора, перехватить письмо со сбросом пароля в журналах и получить контроль над учётной записью.

Уязвимый код

Источник: PatchStack

Разработчик плагина Саад Икбал был проинформирован об уязвимости и 26 мая отправил исправление на проверку в Patchstack.

Решение состояло в том, чтобы добавить в функцию get_logs_permission дополнительные проверки привилегий, которые позволили бы проверять права пользователя перед предоставлением доступа к конфиденциальным вызовам API.

Исправление было включено в Post SMTP версии 3.3.0, опубликованной 11 июня.

Статистика загрузок на WordPress.org показывает, что менее половины пользователей плагина (48,5 %) обновились до версии 3.3. Это означает, что более 200 000 веб-сайтов уязвимы для CVE-2025-24000.

Примечательно, что 24,2 %, или 96 800 сайтов, по-прежнему используют версии Post SMTP из ветки 2.x, которые уязвимы для дополнительных недостатков в системе безопасности и могут стать объектом атак.

Редактор: AndreyEx