Злоумышленники используют уязвимость критического уровня (CVE-2025–8489) в плагине King Addons for Elementor для WordPress, которая позволяет им получать административные права в процессе регистрации.

Угроза возникла 31 октября, всего через день после того, как проблема была обнародована. На данный момент сканер безопасности Wordfence от Defiant, компании, предоставляющей услуги по обеспечению безопасности сайтов на WordPress, заблокировал более 48 400 попыток использования эксплойта.

King Addons — это стороннее дополнение для Elementor, популярного визуального конструктора страниц для сайтов на WordPress. Оно используется примерно на 10 000 веб-сайтов и предоставляет дополнительные виджеты, шаблоны и функции.

CVE-2025–8489, обнаруженный исследователем Питером Талейкисом, — это уязвимость в обработчике регистрации плагина, которая позволяет любому пользователю при регистрации указывать свою роль на сайте, в том числе роль администратора, без каких-либо ограничений.

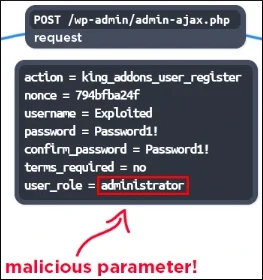

Согласно наблюдениям Wordfence, злоумышленники отправляют специально подготовленный запрос admin-ajax.php с указанием user_role=administrator, чтобы создать мошеннические учётные записи администраторов на целевых сайтах.

Исследователи заметили пик активности эксплойтов в период с 9 по 10 ноября. Наиболее активными были два IP-адреса: 45.61.157.120 (28 900 попыток) и 2602:fa59:3:424::1 (16 900 попыток).

Wordfence предоставляет более обширный список вредоносных IP-адресов и рекомендует администраторам веб-сайтов искать их в файлах журналов. Наличие новых учётных записей администраторов также является явным признаком взлома.

Владельцам веб-сайтов рекомендуется обновить King Addons до версии 51.1.35, в которой устранена уязвимость CVE-2025–8489, выпущенная 25 сентября.

Исследователи Wordfence также предупреждают о другой критической уязвимости в плагине Advanced Custom Fields: Extended, который используется более чем на 100 000 сайтов WordPress и может быть использован злоумышленником без аутентификации для удалённого выполнения кода.

Уязвимость затрагивает версии плагина с 0.9.0.5 по 0.9.1.1 и в настоящее время отслеживается как CVE-2025-13486. Об уязвимости ответственно сообщил Марцин Дудек, руководитель национальной группы реагирования на компьютерные инциденты (CERT) в Польше.

Уязвимость заключается «в том, что функция принимает вводимые пользователем данные и затем передает их через call_user_func_array()”, — объясняет Wordfence.

«Это позволяет злоумышленникам без аутентификации выполнять произвольный код на сервере, который можно использовать для внедрения бэкдоров или создания новых учётных записей администраторов».

О проблеме с безопасностью стало известно 18 ноября, и поставщик плагина устранил её в версии 0.9.2 Advanced Custom Fields: Extended, выпущенной на следующий день после получения отчёта об уязвимости.

Учитывая, что уязвимость можно использовать без аутентификации, только с помощью специально составленного запроса, публичное раскрытие технических деталей, скорее всего, приведёт к вредоносной активности.

Владельцам веб-сайтов рекомендуется как можно скорее перейти на последнюю версию или отключить плагин на своих сайтах.