Злоумышленники активно используют критическую уязвимость в плагине Post SMTP, установленном на более чем 400 000 сайтов на WordPress, чтобы получить полный контроль над ними, взломав учётные записи администраторов.

Post SMTP — это популярное решение для доставки электронной почты, которое позиционируется как многофункциональная и более надёжная замена стандартной функции wp_mail().

11 октября компания Wordfence, занимающаяся вопросами безопасности WordPress, получила от исследователя netranger сообщение о проблеме с раскрытием журнала электронной почты, которую можно было использовать для атак с целью получения доступа к учётным записям.

Проблема, отслеживаемая как CVE-2025-11833, получила критическую оценку серьезности 9,8 и затрагивает все версии Post SMTP начиная с 3.6.0 и старше.

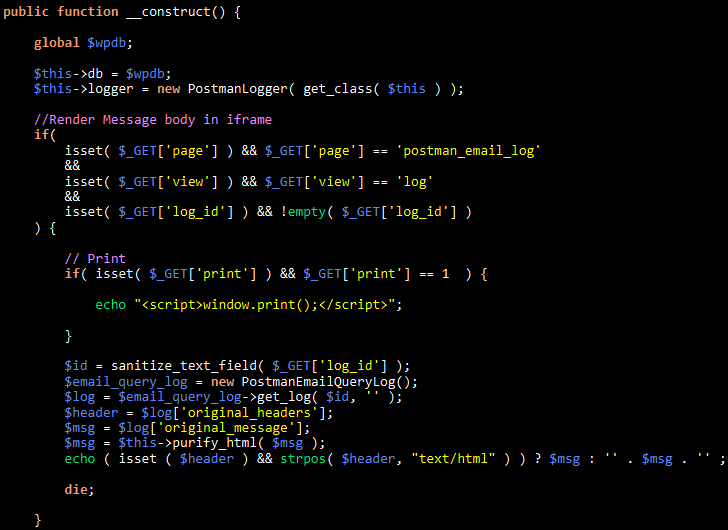

Уязвимость возникает из-за отсутствия проверки авторизации в функции _construct потока плагина PostmanEmailLogs.

Этот конструктор напрямую отображает содержимое зарегистрированных электронных писем по запросу без проверки возможностей, что позволяет злоумышленникам без аутентификации читать произвольные зарегистрированные электронные письма.

Уязвимый конструктор класса

Уязвимость включает в себя сообщения о сбросе пароля со ссылками, которые позволяют изменить пароль администратора без участия законного владельца учётной записи, что может привести к захвату учётной записи и полной компрометации сайта.

15 октября компания Wordfence подтвердила факт взлома, о котором сообщил исследователь, и в тот же день полностью раскрыла информацию о проблеме поставщику, Сааду Икбалу.

Патч вышел 29 октября вместе с версией Post SMTP 3.6.1. Согласно данным WordPress.org, примерно половина пользователей плагина загрузила его после выхода патча, в результате чего по меньшей мере 210 000 сайтов стали уязвимы для атак с целью захвата аккаунта администратора.

По данным Wordfence, хакеры начали использовать уязвимость CVE-2025-11833 1 ноября. С тех пор компания заблокировала более 4500 попыток использования уязвимости своими клиентами.

Учитывая статус активной эксплуатации, владельцам веб-сайтов, использующих Post SMTP, рекомендуется немедленно перейти на версию 3.6.1 или отключить плагин.

В июле компания PatchStack сообщила, что Post SMTP был уязвим из-за ошибки, которая позволяла хакерам получать доступ к журналам электронной почты, содержащим полное содержимое сообщений, даже на уровне подписчика.

Эта уязвимость, зарегистрированная как CVE-2025-24000, имела те же последствия, что и CVE-2025-11833, позволяя неавторизованным пользователям сбрасывать пароли, перехватывать сообщения и получать доступ к учётным записям администраторов.