Хакеры используют обходной путь аутентификации в теме WordPress Service Finder

Злоумышленники активно используют критическую уязвимость в теме WordPress Service Finder, которая позволяет им обходить аутентификацию и входить в систему как администраторы.

Права администратора в WordPress дают полный контроль над контентом и настройками, а также разрешение на создание учётных записей, загрузку PHP-файлов и экспорт баз данных.

Компания по обеспечению безопасности плагинов WordPress Wordfence с 1 августа зафиксировала более 13 800 попыток взлома.

Service Finder — это премиальная тема WordPress, разработанная для сайтов с каталогами услуг и досок объявлений о вакансиях. Она поддерживает бронирование клиентов, обратную связь, управление временными интервалами, персоналом, выставление счетов и систему оплаты.

У этой темы более 6000 продаж на Envato Market (https://themeforest.net/item/service-finder-service-and-business-listing-wordpress-theme/15208793), и, как и большинство премиальных плагинов, она обычно используется на активных сайтах.

Уязвимость, которая использовалась в последних атаках, отслеживается как CVE-2025-5947 и имеет критический уровень опасности — 9,8. Она затрагивает версии Service Finder 6.0 и более ранние и возникает из-за неправильной проверки cookie-файла original_user_id в функции service_finder_switch_back().

Злоумышленник, использующий уязвимость CVE-2025-5947, может войти в систему под любым пользователем, включая администраторов, без аутентификации.

Проблема была обнаружена исследователем в области безопасности Foxyyy, который сообщил о ней 8 июня в рамках программы вознаграждения за обнаружение ошибок Wordfence.

Компания Aonetheme, разработчик темы, устранила проблему с безопасностью в версии 6.1, выпущенной 17 июля. В конце месяца проблема была обнародована, и на следующий день началась её эксплуатация.

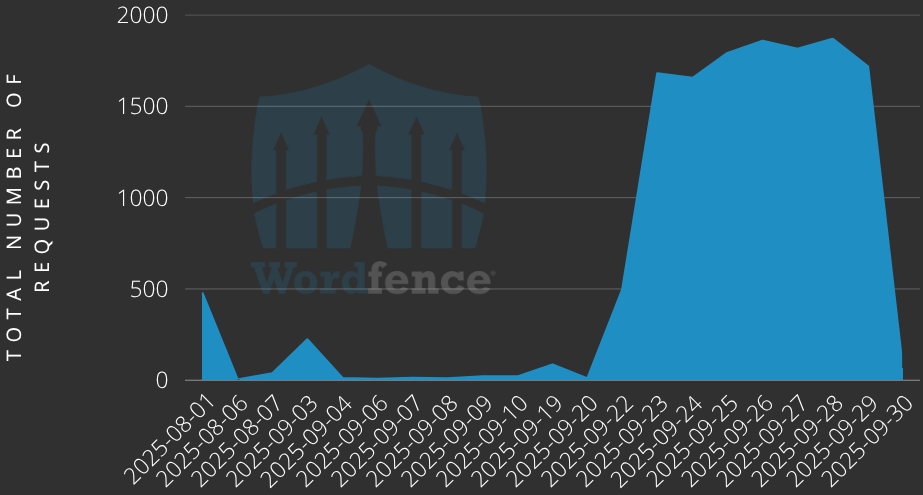

Примерно с 23 сентября в течение недели Wordfence фиксировал более 1500 попыток атак в день. В целом исследователи зафиксировали более 13 800 попыток использования эксплойтов.

Количество атак с использованием CVE-2025-5947

Источник: Wordfence

По наблюдениям Wordfence, типичная атака включает в себя HTTP-запрос GET к корневому каталогу с параметром запроса (switch_back=1) для имитации действий существующего пользователя.

По словам исследователей, для проведения атак используется несколько IP-адресов. Однако тысячи запросов на атаку были отправлены всего с пяти из них:

- 5.189.221.98

- 185.109.21.157

- 192.121.16.196

- 194.68.32.71

- 178.125.204.198

Одной из мер защиты от таких атак является блокировка указанных выше IP-адресов. Однако следует отметить, что злоумышленники могут переключиться на новые адреса.

По словам исследователей, кроме запросов с параметром switch_back, нет никаких явных признаков компрометации, которые могли бы остановить эти атаки.

Администраторы веб-сайтов должны проверять все журналы на наличие подозрительных действий или учётных записей, которые злоумышленники могут создавать для сохранения доступа.

Wordfence предупреждает, что «отсутствие подобных записей в журнале не гарантирует, что ваш сайт не был взломан», поскольку доступ администратора позволяет злоумышленникам заметать следы, удаляя журналы или другие доказательства.

Учитывая, что уязвимость CVE-2025-5947 активно используется, пользователям темы Service Finder рекомендуется как можно скорее установить обновление безопасности или прекратить использование плагина.

Редактор: AndreyEx