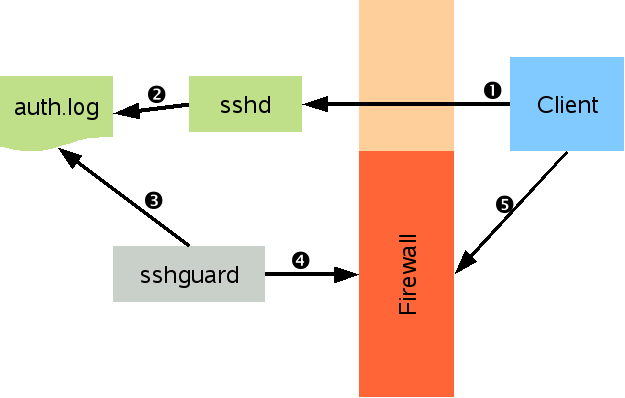

SSHGuard является очень полезным инструментом мониторинга для предотвращения вторжений. SSHGuard читает сообщения журнала из стандартного ввода и определяет вредоносные действия. Если атака обнаружена, атакующий IP адрес немедленно блокируется в брандмауэре. В этой статье мы будем направлять вас через шаги установки SSHGuard на Ubuntu, чтобы защитить свой сервер от нападения. Кроме сервиса SSH как предполагает имя, SHSGuard также может защитить многие сервисы из коробки. Ниже перечислены все услуги, которые могут быть защищены с помощью sshguard:

- SSH

- Sendmail

- Exim

- dovecot

- Cucipop

- UWimap (imap, pop)

- vsftpd

- proftpd

- pure-ftpd

- FreeBSD ftpd

- Request new!

Войдите на сервер в качестве пользователя root

ssh root@IP

Перед тем, как продолжить работу лучше начать сеанс экрана, выполнив следующую команду

screen -U -S sshguard

Нам нужно будет собрать и установить SSHGuard из исходных текстов, так что установите необходимые пакеты

apt-get install gcc make

Убедитесь, что все пакеты на вашем сервере Ubuntu в актуальном состоянии

apt-get update apt-get upgrade

Теперь измените текущий рабочий каталог и скачайте последнюю версию исходного кода SSHGuard на сервер

cd /opt wget http://downloads.sourceforge.net/project/sshguard/sshguard/sshguard-1.5/sshguard-1.5.tar.bz2

Распакуйте загруженный архив

bunzip2 sshguard-1.5.tar.bz2 tar -xvf sshguard-1.5.tar

Все файлы SSHGuard будут распакованы в новом каталоге ‘sshguard-1.5’. Зайдите внутрь этого каталога соберите и установите источник

cd sshguard-1.5 ./configure –with-firewall=iptables make && make install

Это позволит установить sshguard двоичный файл на сервере.

SSHGuard не имеет свой собственный конфигурационный файл, нам нужно настроить его с помощью Iptables. В первую очередь создайте новую цепь в IPTables так SSHGuard может вставить свои правила блокировки

iptables -N sshguard

Теперь обновите входную цепочку для передачи трафика на цепь sshguard, созданной на предыдущем шаге. Это укажет IPTables блокировать весь трафик с IP-адреса нарушителя

iptables -A INPUT -j sshguard

Если вы хотите блокировать IP-адреса нарушителя только для конкретной услуги, такие как SSH, POP, IMAP, FTP, и т.д. … Вы можете использовать мультипортовый модуль IPtables. Например, если вы хотите блокировать трафик для FTP-сервиса вы можете использовать следующую команду

iptables -A INPUT -m multiport -p tcp --destination-ports 21 -j sshguard

Вы можете также блокировать IP-адреса нарушителя для нескольких портов с помощью следующей команды

iptables -A INPUT -m multiport -p tcp --destination-ports 22,25,21 -j sshguard

Это правило будет блокировать трафик для SSH, почты и FTP-сервисов.

После настройки IPTables, сохраните конфигурацию Iptables

service iptables save

Это все. Вы можете посетить SSHGuard в официальную документацию, чтобы узнать , как настроить SSHGuard в соответствии с вашими потребностями.