Недавно обнаруженная продвинутая облачная вредоносная платформа для Linux под названием VoidLink ориентирована на облачные среды и предоставляет злоумышленникам пользовательские загрузчики, имплайты, руткиты и плагины, разработанные для современных инфраструктур.

VoidLink написан на Zig, Go и C, и его код свидетельствует о том, что проект находится в активной разработке, имеет обширную документацию и, вероятно, предназначен для коммерческих целей.

Аналитики вредоносного ПО из компании Check Point, специализирующейся на кибербезопасности, утверждают, что VoidLink может определять, работает ли он в среде Kubernetes или Docker, и соответствующим образом корректировать своё поведение.

Однако случаев заражения не выявлено, что подтверждает предположение о том, что вредоносное ПО было создано «либо как коммерческий продукт, либо как платформа, разработанная для клиента».

Исследователи отмечают, что VoidLink, судя по локализации интерфейса и оптимизации, разрабатывается и поддерживается китайскоязычными разработчиками.

Возможности VoidLink

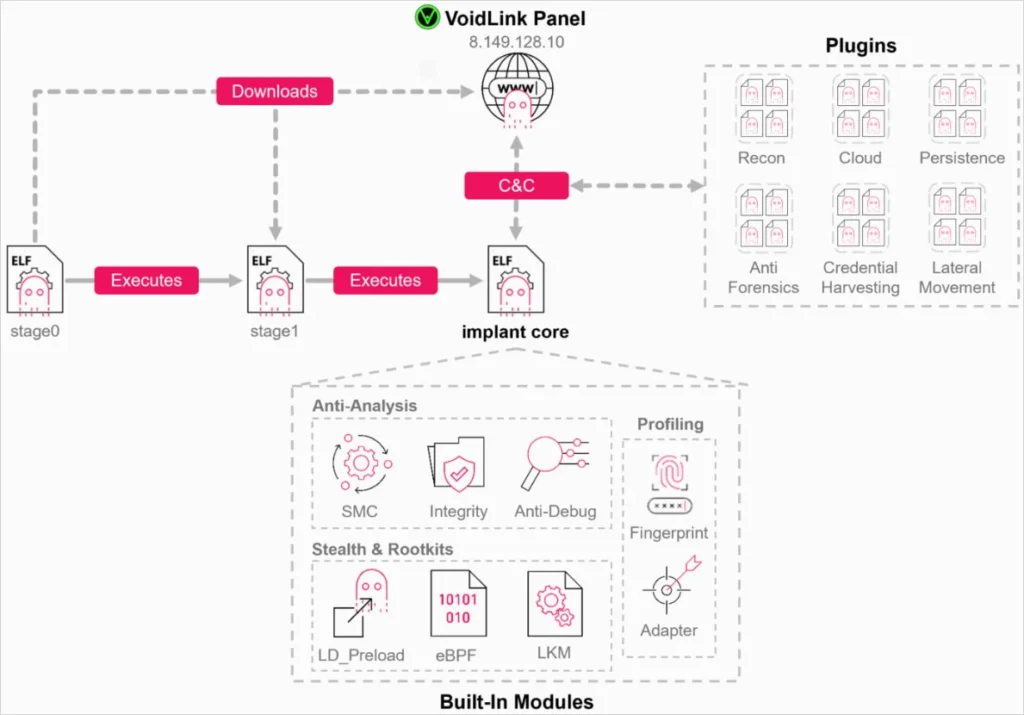

VoidLink — это модульная платформа для постэксплуатации в системах Linux, которая позволяет хакерам управлять взломанными компьютерами, оставаясь незамеченными, расширять функциональность с помощью плагинов и адаптировать поведение к конкретным облачным и контейнерным средам.

После активации имплантата он проверяет, работает ли он в Docker или Kubernetes, и запрашивает метаданные облачных инстансов таких провайдеров, как AWS, GCP, Azure, Alibaba и Tencent. Планируется добавить Huawei, DigitalOcean и Vultr.

Платформа собирает сведения о системе, такие как версия ядра, гипервизор, процессы и состояние сети, а также выполняет поиск EDR, средств защиты ядра и мониторинга.

Вся информация и оценка рисков, рассчитанная на основе установленных решений по обеспечению безопасности и мер по усилению защиты, передаются оператору, что позволяет ему настраивать поведение модуля, например замедлять сканирование портов и увеличивать интервалы передачи сигналов.

Имплант связывается с оператором по нескольким протоколам (HTTP, WebSocket, DNS-туннелирование, ICMP), используя специальный уровень зашифрованных сообщений под названием VoidStream, который маскирует трафик под обычную веб-активность или активность API.

Плагины VoidLink представляют собой объектные файлы ELF, которые загружаются непосредственно в память и вызывают API фреймворка с помощью системных вызовов.

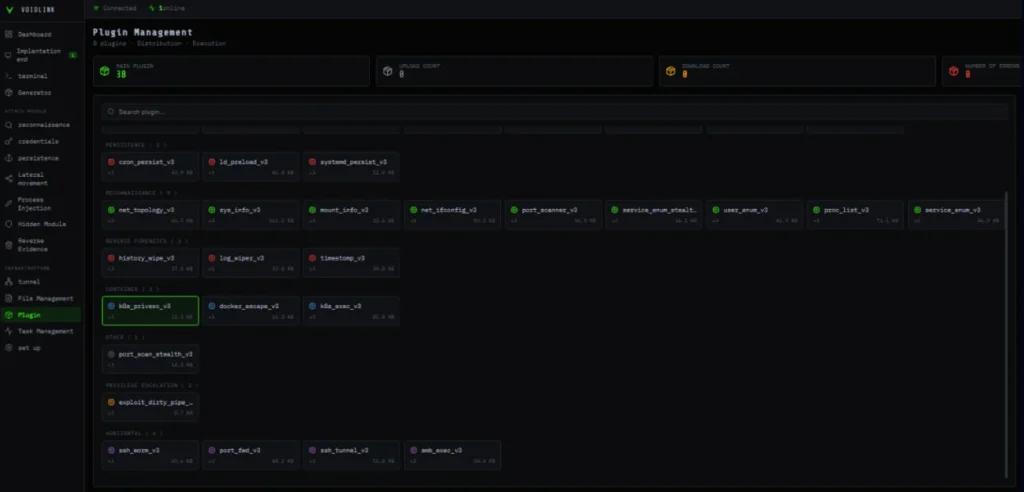

Согласно анализу Check Point, в текущих версиях VoidLink в конфигурации по умолчанию используется 35 плагинов:

- Разведка (системы, пользователей, процессов, сети)

- Перечисление облачных и контейнерных сред и вспомогательные средства для побега

- Сбор учетных данных (SSH-ключи, учетные данные Git, токены, ключи API, данные браузера)

- Горизонтальное перемещение (оболочки, переадресация портов и туннелирование, распространение через SSH)

- Механизмы сохранения (злоупотребление динамическим компоновщиком, задания cron, системные службы)

- Антикриминалистические меры (удаление журналов, очистка истории, подмена времени)

Чтобы эти операции оставались незамеченными, VoidLink использует набор модулей руткита, которые скрывают процессы, файлы, сетевые сокеты или сам руткит.

В зависимости от версии ядра хоста платформа использует LD_PRELOAD (более старые версии), LKM (загружаемые модули ядра) или руткиты на основе eBPF.

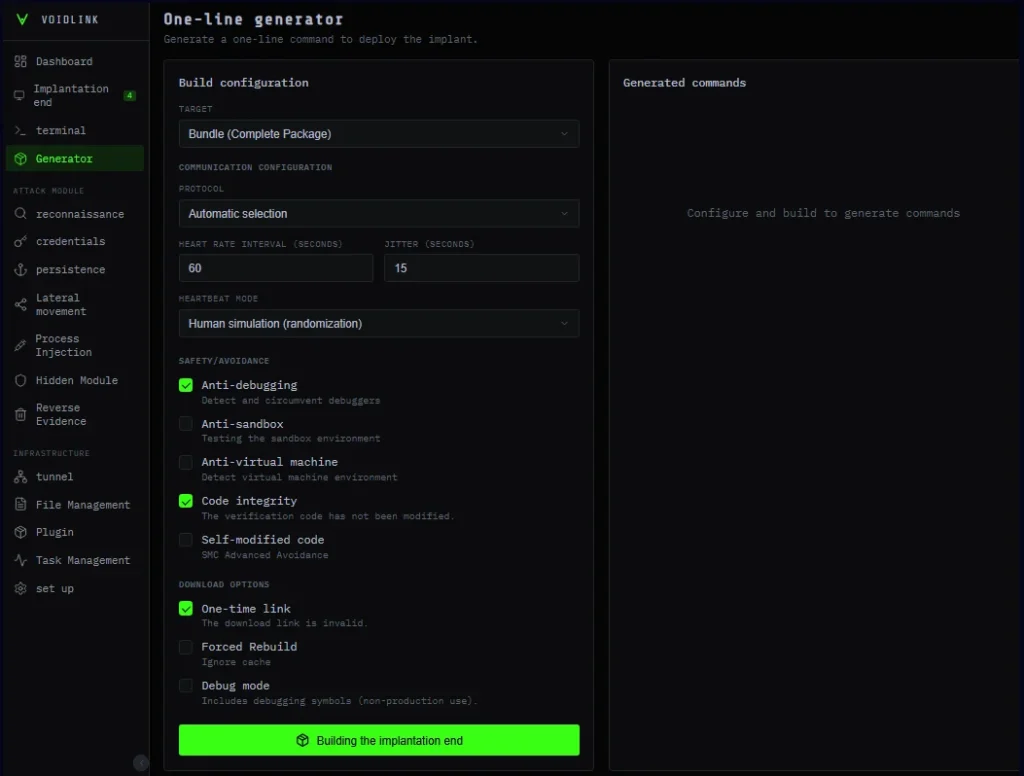

Кроме того, VoidLink может обнаруживать отладчики в среде, использует шифрование кода во время выполнения и выполняет проверку целостности для обнаружения перехвата и несанкционированного доступа. Все это — продвинутые механизмы защиты от анализа.

При обнаружении взлома имплант самоуничтожается, а модули защиты от криминалистической экспертизы удаляют журналы, историю команд, записи о входе в систему и безопасно перезаписывают все файлы, сохранённые на хосте, сводя к минимуму вероятность проведения криминалистической экспертизы.

Исследователи Check Point утверждают, что VoidLink разработан с учётом скрытности, поскольку он «направлен на максимально возможную автоматизацию уклонения» за счёт тщательного профилирования целевой среды перед выбором оптимальной стратегии.

Они отмечают, что новая платформа «намного более продвинутая, чем типичные вредоносные программы для Linux», и что над ней работали разработчики с «высоким уровнем технической подготовки» и большим опытом в нескольких языках программирования.

«Огромное количество функций и модульная архитектура показывают, что авторы стремились создать сложную, современную и многофункциональную платформу», — говорят исследователи.

Сегодня компания Check Point предоставляет в отчёте набор индикаторов компрометации, а также технические сведения о модулях и список обнаруженных плагинов.