Злоумышленники атакуют незащищённые экземпляры MongoDB, используя автоматизированные методы вымогательства данных и требуя от владельцев небольшие суммы за восстановление данных.

Злоумышленник нацелился на «лёгкую добычу» — базы данных, которые не защищены из-за неправильной конфигурации, позволяющей получить доступ без ограничений. Было скомпрометировано около 1400 незащищённых серверов, а в записке с требованием выкупа было указано, что сумма должна быть в биткоинах и составлять около 500 долларов.

До 2021 года произошло множество атак, в результате которых были удалены тысячи баз данных и потребовался выкуп за восстановление информации. Иногда злоумышленники просто удаляют базы данных без требования финансовой компенсации.

Тестирование на проникновение, проведенное исследователями из компании Flare, занимающейся кибербезопасностью, показало, что эти атаки продолжаются, только в меньших масштабах.

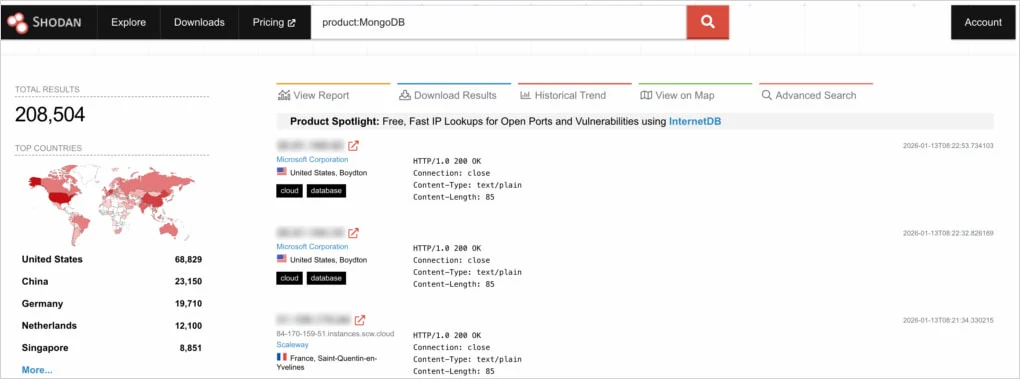

Исследователи обнаружили более 208 500 общедоступных серверов MongoDB. Из них 100 000 предоставляют операционную информацию, а к 3100 можно получить доступ без аутентификации.

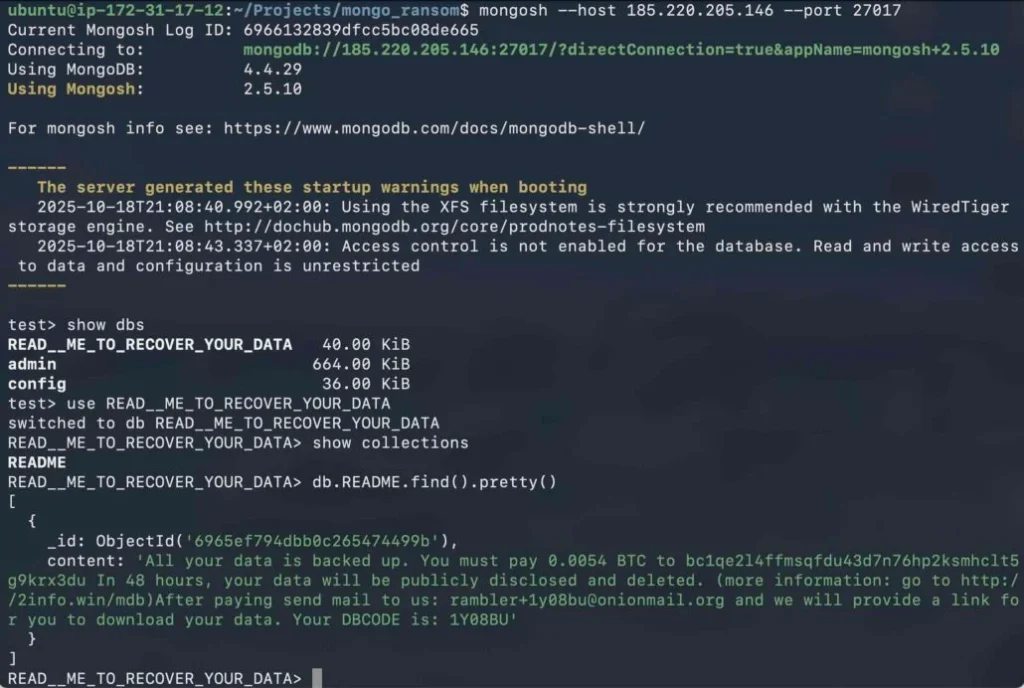

Почти половина (45,6 %) пользователей с неограниченным доступом уже были скомпрометированы к моменту проверки Flare. База данных была удалена, а злоумышленники оставили записку с требованием выкупа.

Анализ требований о выкупе показал, что в большинстве случаев злоумышленники требовали заплатить 0,005 BTC в течение 48 часов.

«Злоумышленники требуют оплату в биткоинах (часто около 0,005 BTC, что на сегодняшний день эквивалентно 500–600 долларам США) на указанный адрес кошелька, обещая восстановить данные», читаем в отчёте Flare.

«Однако нет никакой гарантии, что у злоумышленников есть данные или что они предоставят рабочий ключ для расшифровки, если им заплатят».

В опубликованных записках с требованием выкупа было всего пять разных адресов кошельков, и один из них использовался примерно в 98 % случаев, что указывает на то, что за этими атаками стоял один злоумышленник.

Flare также комментирует оставшиеся незащищёнными экземпляры, которые, судя по всему, не подверглись атаке, несмотря на то, что они были незащищёнными и плохо защищёнными. Компания предполагает, что они, возможно, уже заплатили выкуп злоумышленникам.

Помимо слабых мер аутентификации, исследователи также обнаружили, что почти половина (95 000) всех серверов MongoDB, подключённых к интернету, работают на старых версиях, уязвимых для уязвимостей нулевого дня. Однако большинство из них могут использоваться только для атак типа «отказ в обслуживании» и не позволяют удалённо выполнять код.

Flare рекомендует администраторам MongoDB не предоставлять доступ к инстансам без крайней необходимости, использовать надёжную аутентификацию, применять правила брандмауэра и сетевые политики Kubernetes, разрешающие только доверенные подключения, а также не копировать конфигурации из руководств по развёртыванию.

Необходимо обновить MongoDB до последней версии и постоянно отслеживать наличие уязвимостей. В случае обнаружения уязвимостей необходимо сменить учётные данные и проверить журналы на предмет несанкционированных действий.