«В этом руководстве объясняется, как управлять режимами оповещения системы обнаружения вторжений Snort в Linux.

Этот документ описывает режимы предупреждений Snort и способы управления ими.

Все практические примеры в этом руководстве снабжены скриншотами, чтобы пользователи могли их легко понять».

Введение в режимы оповещения Snort

Оповещения Snort — это сообщения об аномальном сетевом трафике и подозрительных соединениях. По умолчанию оповещения хранятся в каталоге /var/log/snort .

Существует 7 доступных режимов оповещения, которые вы можете указать при выполнении Snort, которые перечислены ниже:

- Fast: в быстром режиме оповещения Snort сообщают временную метку, отправляют предупреждающее сообщение, показывают исходный IP-адрес и порт, а также IP-адрес и порт назначения. Этот режим задается с помощью флага -A fast.

- Full: В дополнение к информации, распечатываемой в быстром режиме, в полном режиме отображаются TTL, заголовки пакетов и длина дейтаграммы, сервис, тип ICMP, размер окна, ACK и порядковый номер. Полный режим определяется флагом -A full, но это режим предупреждений по умолчанию.

- Console: печатает быстрые оповещения в консоли. Этот режим реализован с флагом-A console.

- Cmg: этот режим предупреждений был разработан Snort для целей тестирования; он печатает полное предупреждение на консоли без сохранения журналов. Режим реализован с флагом -A cmg.

- Unsock: это полезно для экспорта отчетов о предупреждениях в другие программы через сокеты Unix. Режим unsock реализуется с помощью флага unsock -A.

- Syslog: в режиме системного журнала (протокол системного ведения журнала) Snort удаленно отправляет журналы предупреждений; этот режим реализуется добавлением флага -s.

- None: в этом режиме Snort не генерирует предупреждения.

В этой статье основное внимание уделяется режимам fast, full, console и cmg, включая анализ вывода.

Оповещения о быстром режиме Snort

Следующая команда запускает Snort с быстрыми оповещениями, где snort вызывает программу; флаг -c указывает на файл snort.conf, -q указывает тихое сообщение (без печати баннера и исходной информации), а -A определяет тип оповещения, в данном случае быстрое.

sudo snort -c /etc/snort/snort.conf -q -A fast

ПРИМЕЧАНИЕ. В этом руководстве мы запустим агрессивное сканирование отпечатков пальцев с использованием техники Xmas с другого компьютера, чтобы показать, как Snort реагирует и сообщает. Команда сканирования Xmas показана ниже.

sudo nmap -v -sT -O 192.168.0.103

Оповещения хранятся в /var/log/snort. В случае быстрых предупреждений правильный файл журнала — /var/log/snort/snort.alert.fast .

Поэтому, чтобы прочитать предупреждение, выполните следующую команду.

tail /var/log/snort/snort.alert.fast

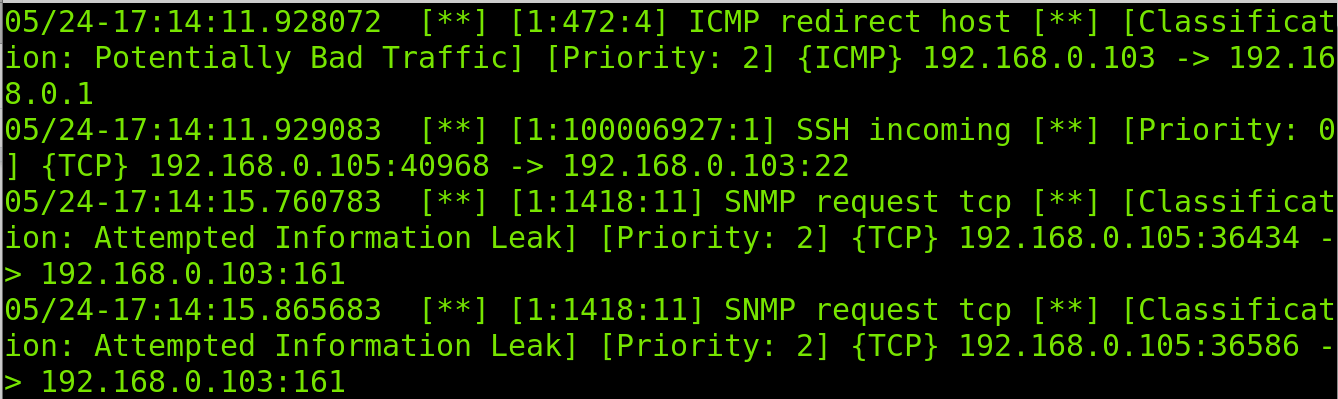

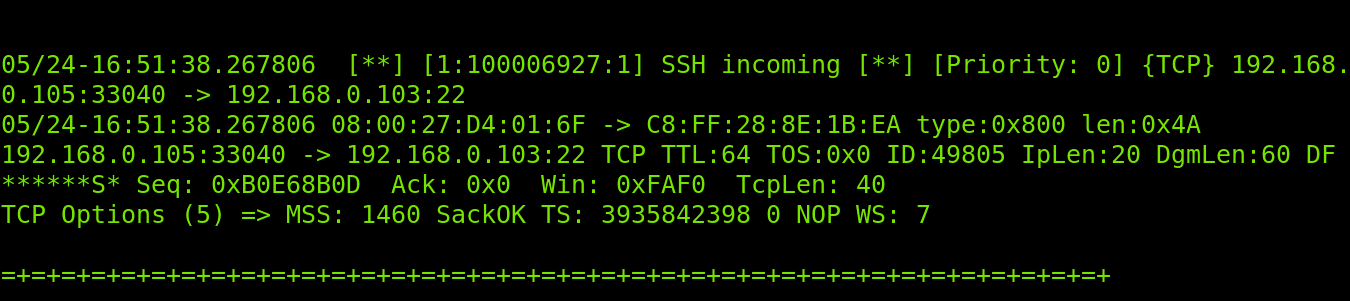

Как вы можете видеть на скриншоте ниже, быстрый вывод довольно прост. Во-первых, он обнаруживает подозрительный ICMP-пакет, используемый Nmap для обнаружения цели. Затем он обнаруживает входящий трафик на протоколы SSH и SNMP, используемые Nmap для обнаружения открытых портов.

Сообщаемая информация включает время и тип инцидента, исходный и конечный IP-адреса, протокол, задействованные службы и приоритет.

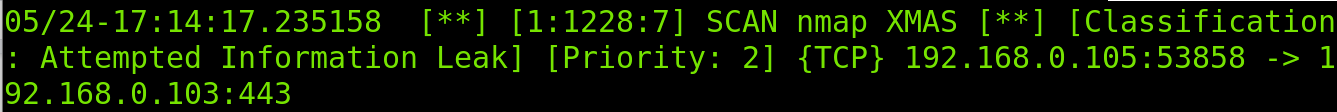

Собрав первоначальную информацию о характеристиках сканирования, Snort наконец понимает, что это сканирование Xmas.

Как показано выше, быстрое сканирование возвращает наиболее удобный для пользователя результат, сохраняя при этом простоту.

Оповещения о полном режиме Snort

Очевидно, что предупреждения полного режима вернут полный вывод. Важно уточнить, что полный режим — это режим по умолчанию, а файл журнала — /var/log/snort/alert. Поэтому, чтобы прочитать полные оповещения, запустите команду less /var/log/snort/alert.

В этом примере я запущу Snort с полным предупреждением, а затем то же сканирование Xmas покажет то, что описано в предыдущем разделе этого руководства.

Все используемые флаги такие же, как и в предыдущем примере; единственное отличие — определенный полный режим.

sudo snort -c /etc/snort/snort.conf -q -A full

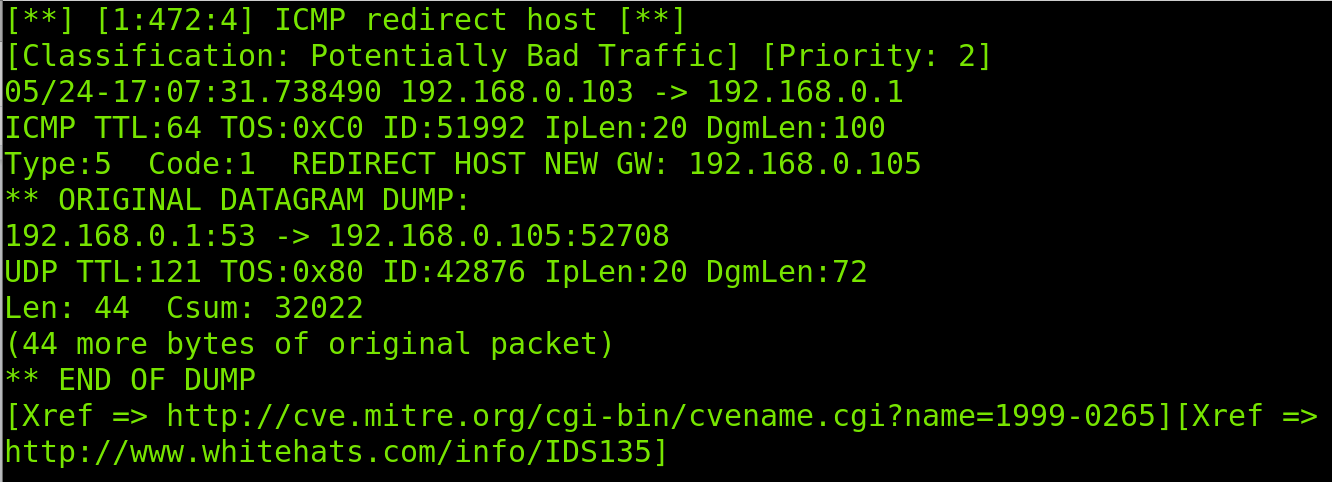

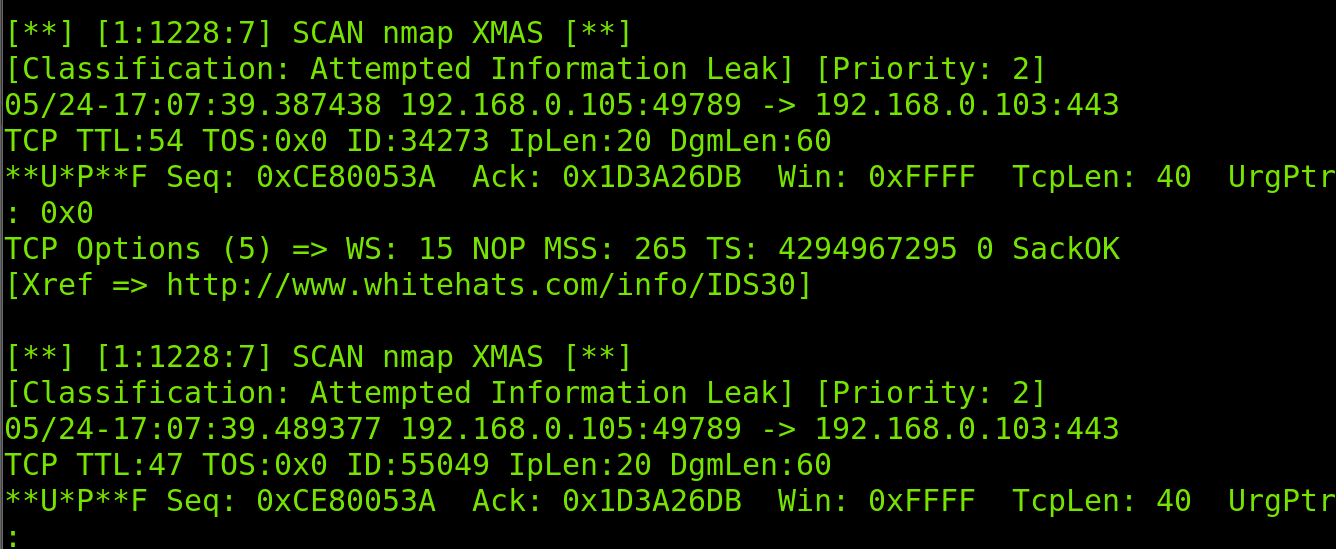

Как вы можете видеть на следующем изображении, на этапе обнаружения ICMP-пакетов полный вывод оповещения также возвращает TTL, длину заголовка пакета (IpLen) и длину дейтаграммы (DgmLen), включая информацию, напечатанную при быстром сканировании.

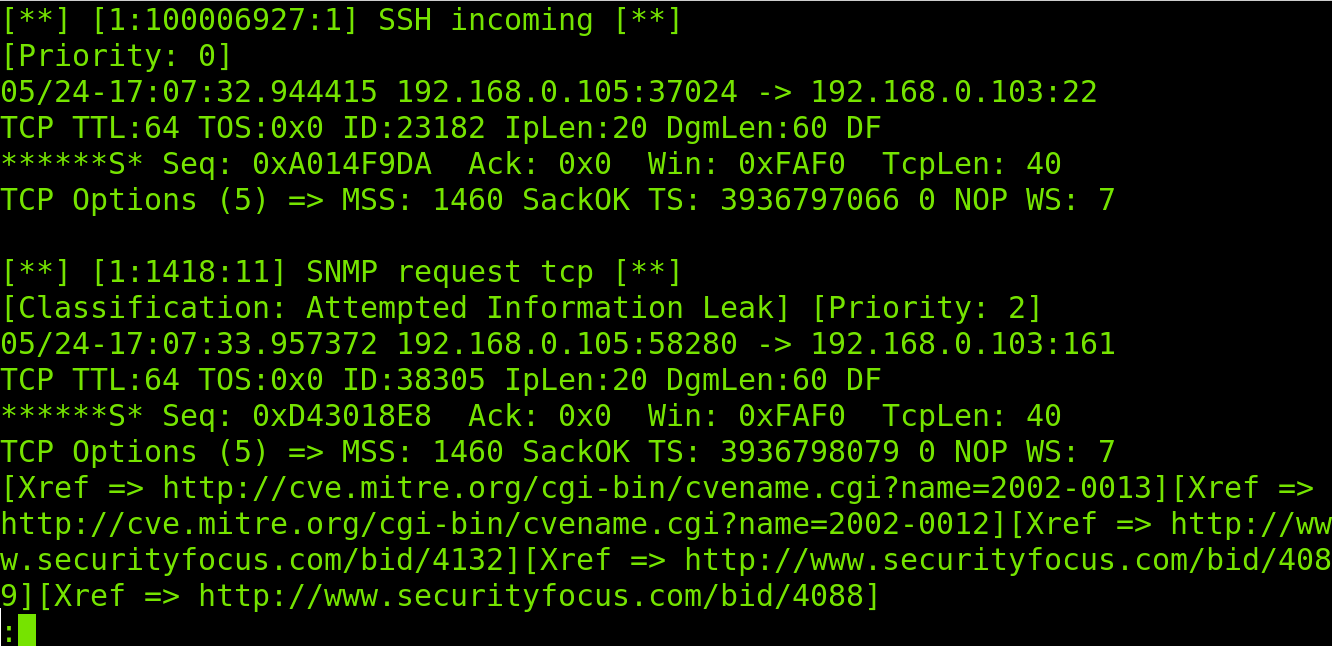

На снимке экрана ниже вы можете видеть, что отчет протокола TCP также показывает порядковый номер, подтверждение (Ack), максимальный размер сегмента (MSS), отметку времени (TS) и размер окна.

Наконец, Snort понимает, что трафик принадлежит сканированию Xmas.

Как и при быстром сканировании, Snort будет сообщать о каждом инциденте и полном ходе трафика.

Предупреждения режима консоли Snort

Режим консоли предупреждений отображает вывод в консоли, где выполняется Snort. Синтаксис всегда одинаков; единственное изменение — спецификация console после флага -A.

sudo snort -c /etc/snort/snort.conf -q -A console

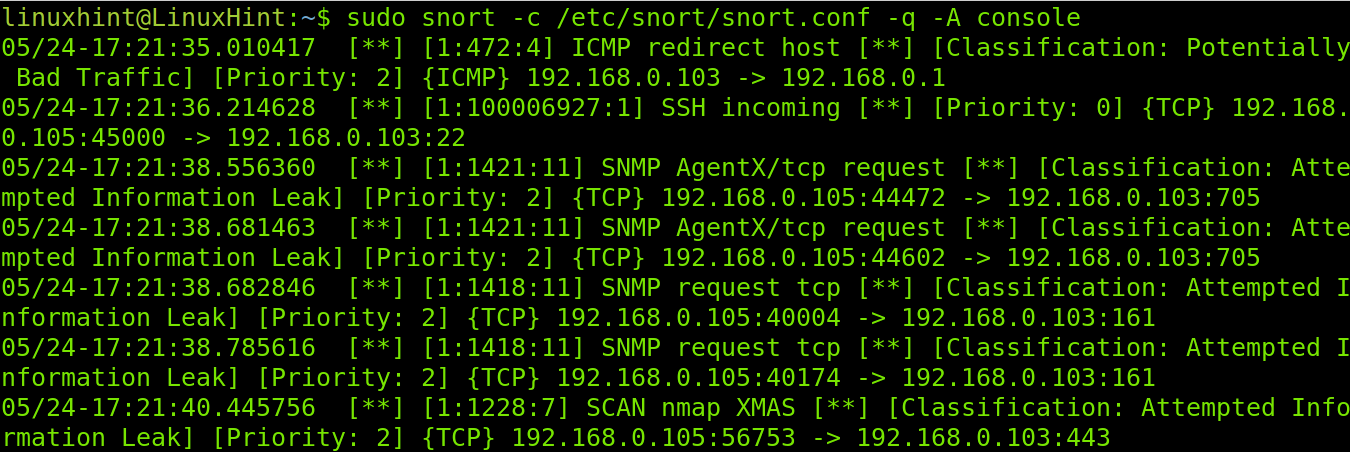

Как вы можете видеть на скриншоте ниже, вывод отображается в консоли; вам не нужно читать журналы при использовании этого режима.

На изображении выше вы можете видеть, что консольный режим возвращает простой вывод.

Режим оповещения Snort Cmg

Оповещения Snort cmg предназначены только для целей тестирования. Выходные данные Cmg не сохраняются в файлах журналов. Информация отображается в консоли так же, как при использовании режима консоли, но она возвращает ту же информацию, что и при использовании полного режима.

Чтобы запустить Snort в режиме предупреждения cmg, выполните команду ниже.

sudo snort -c /etc/snort/snort.conf -q -A console

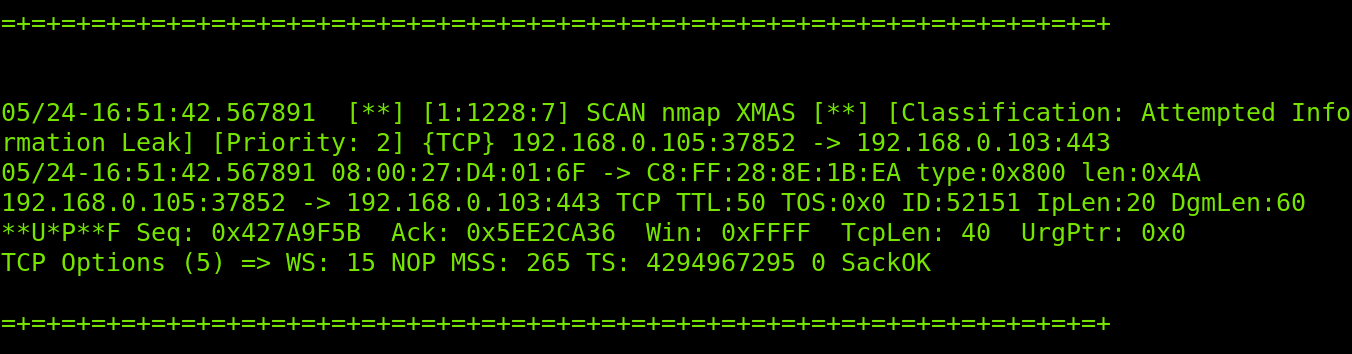

Как вы увидите на скриншотах ниже, процесс оповещения такой же, как и в предыдущих режимах.

Наконец, сообщается о сканировании Xmas, включая всю информацию, возвращенную в полном режиме.

Это все, что касается основных режимов оповещения Snort. Прочитав это и предыдущее руководство, объясняющее, как настраивать и создавать правила Snort, упомянутые во введении к этой статье, вы будете готовы к реализации Snort. В LinuxHint мы продолжим делиться новыми знаниями о Snort.

Вывод

Системы обнаружения вторжений (IDS), такие как Snort, являются отличным ресурсом для защиты сетей и систем. Как видите, Snort очень гибок и может быть адаптирован к потребностям пользователя, просто заменив флаг. Его гибкость также была доказана в нашей предыдущей статье о создании пользовательских правил и управлении ими. Рынок предлагает множество альтернатив IDS, таких как OSSEC, но Snort остается одной из самых популярных среди системных администраторов. Для пользователей, которые знают, как работают протоколы, изучение и внедрение Snort — довольно простая задача и приятный процесс для включения важных знаний о сетевой безопасности. Стоит отметить, что работа со Snort обязательна для каждого системного администратора. Поскольку IDS анализирует сетевой трафик, это может быть реализовано в сетях независимо от операционных систем компьютеров.

Спасибо, что прочитали этот документ, в котором объясняется, как запускать Snort с различными режимами предупреждений и как понимать их выходные данные. Следите за нашими новостями, чтобы получать больше профессиональных руководств по Linux и Snort.