Новая кампания под названием GhostPoster скрывает код JavaScript в логотипе вредоносных расширений Firefox, которые скачали более 50 000 раз. Этот код отслеживает активность в браузере и устанавливает бэкдор.

Вредоносный код предоставляет операторам постоянный доступ с высокими привилегиями к браузеру, что позволяет им перехватывать партнёрские ссылки, внедрять код отслеживания и совершать мошеннические действия с кликами и рекламой.

Скрытый скрипт действует как загрузчик, который получает основную полезную нагрузку с удалённого сервера. Чтобы усложнить обнаружение процесса, полезная нагрузка намеренно извлекается только раз из десяти попыток.

Исследователи Koi Security обнаружили кампанию GhostPoster и выявили 17 взломанных расширений для Firefox, которые либо считывали логотип в формате PNG, чтобы извлечь и запустить загрузчик вредоносного ПО, либо загружали основную полезную нагрузку с сервера злоумышленника.

Следует отметить, что вредоносные расширения относятся к популярным категориям:

- free-vpn-forever

- screenshot-saved-easy

- weather-best-forecast

- crxmouse-gesture

- cache-fast-site-loader

- freemp3downloader

- google-translate-right-clicks

- google-traductor-esp

- world-wide-vpn

- dark-reader-for-ff

- translator-gbbd

- i-like-weather

- google-translate-pro-extension

- 谷歌-翻译

- libretv-watch-free-videos

- ad-stop

- right-click-google-translate

Исследователи утверждают, что не все вышеперечисленные расширения используют одну и ту же цепочку загрузки полезной нагрузки, но все они ведут себя одинаково и взаимодействуют с одной и той же инфраструктурой.

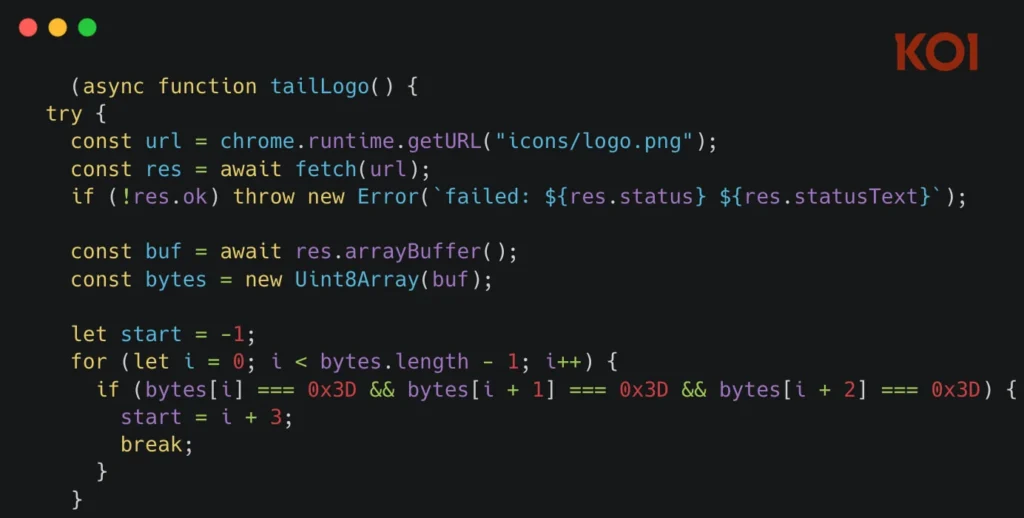

Расширение FreeVPN Forever было первым, которое проанализировала компания Koi Security после того, как её инструмент на основе искусственного интеллекта обнаружил, что оно анализирует необработанные байты файла с изображением логотипа, чтобы найти фрагмент кода JavaScript, скрытый с помощью метода стеганографии.

Через 48 часов активируется загрузчик JavaScript, который извлекает полезную нагрузку с жестко заданного домена. Если полезная нагрузка не извлекается с первого домена, доступен второй резервный домен.

По данным Koi Security, загрузчик в основном находится в спящем режиме и получает полезную нагрузку только в 10 % случаев, что позволяет ему оставаться незамеченным для инструментов мониторинга трафика.

Загруженная полезная нагрузка сильно запутана с помощью замены регистра и кодирования в base64. Шифр декодирует ее, а затем шифрует с помощью XOR-операции, используя ключ, полученный из идентификатора среды выполнения расширения.

Конечная полезная нагрузка обладает следующими возможностями:

- Взламывает партнёрские ссылки на крупных сайтах электронной коммерции, перенаправляя комиссионные злоумышленникам.

- Внедряет отслеживание Google Analytics на каждую страницу, которую посещает пользователь.

- Удаляет заголовки безопасности из всех HTTP-ответов.

- Обходит CAPTCHA с помощью трёх различных механизмов, позволяющих обойти защиту от ботов.

- Внедряет невидимые iframe для мошенничества с рекламой, кликами и отслеживания, которые самоудаляются через 15 секунд.

Хотя вредоносная программа не собирает пароли и не перенаправляет пользователей на фишинговые страницы, она всё равно угрожает конфиденциальности пользователей.

Более того, благодаря скрытому загрузчику, используемому GhostPoster, кампания может быстро стать гораздо более опасной, если оператор решит использовать более вредоносную полезную нагрузку.

Пользователям перечисленных расширений рекомендуется удалить их и сменить пароли для важных учётных записей.

На момент написания статьи многие вредоносные расширения всё ещё были доступны на странице дополнений Firefox. BleepingComputer обратился по этому поводу в Mozilla, и представитель компании поделился следующим комментарием:

«Безопасность пользователей всегда была для нас приоритетом, и мы относились к ней очень серьёзно. Наша команда разработчиков дополнений изучила этот отчёт и в результате приняла меры по удалению всех этих расширений из AMO. Мы обновили наши автоматизированные системы, чтобы они могли обнаруживать и блокировать расширения, использующие подобные атаки, как сейчас, так и в будущем. Мы продолжаем совершенствовать наши системы по мере появления новых атак». — Представитель Mozilla

Обновление от 17.12 — добавлено заявление Mozilla