Цифровые фоторамки Uhale на базе Android имеют множество критических уязвимостей в системе безопасности, а некоторые из них загружают и запускают вредоносное ПО во время загрузки.

Компания Quokka, специализирующаяся на мобильной безопасности, провела углубленную оценку безопасности приложения Uhale и обнаружила признаки, указывающие на связь с семействами вредоносных программ Mezmess и Voi1d.

Исследователи сообщили о проблемах в ZEASN (теперь Whale TV), китайскую компанию, стоящую за платформой Uhale, которая используется в цифровых рамках для фотографий многих брендов, но с мая не получили ответа на многочисленные уведомления.

Автоматическая доставка вредоносного ПО

Начиная с самых тревожных результатов, многие из проанализированных фоторамок Uhale при загрузке скачивают вредоносное ПО с серверов в Китае.

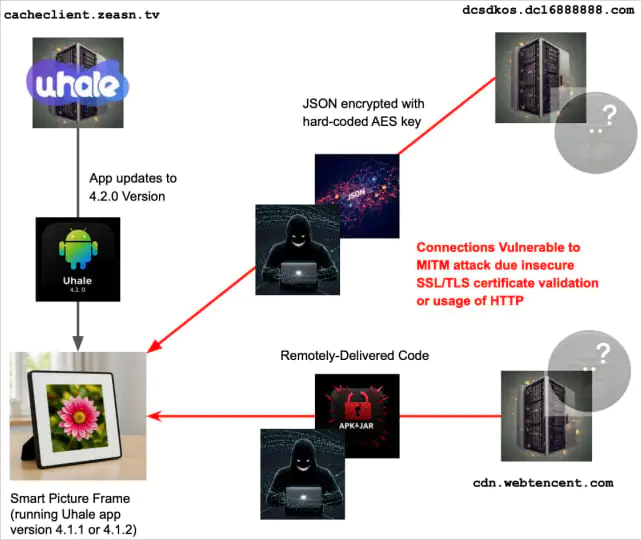

«При загрузке многие исследованные рамки проверяют наличие и обновляют приложение Uhale до версии 4.2.0», — Quokka исследователи пишут в отчёте.

«Затем устройство устанавливает эту новую версию и перезагружается. После перезагрузки обновлённое приложение Uhale инициирует загрузку и выполнение вредоносного ПО.

Загруженный файл JAR/DEX, сохранённый в каталоге файлов приложения Uhale, загружается и выполняется при каждой последующей загрузке.

На устройствах, которые исследовала Quokka, был отключён модуль безопасности SELinux, они были рутированы по умолчанию, а многие системные компоненты были подписаны тестовыми ключами AOSP.

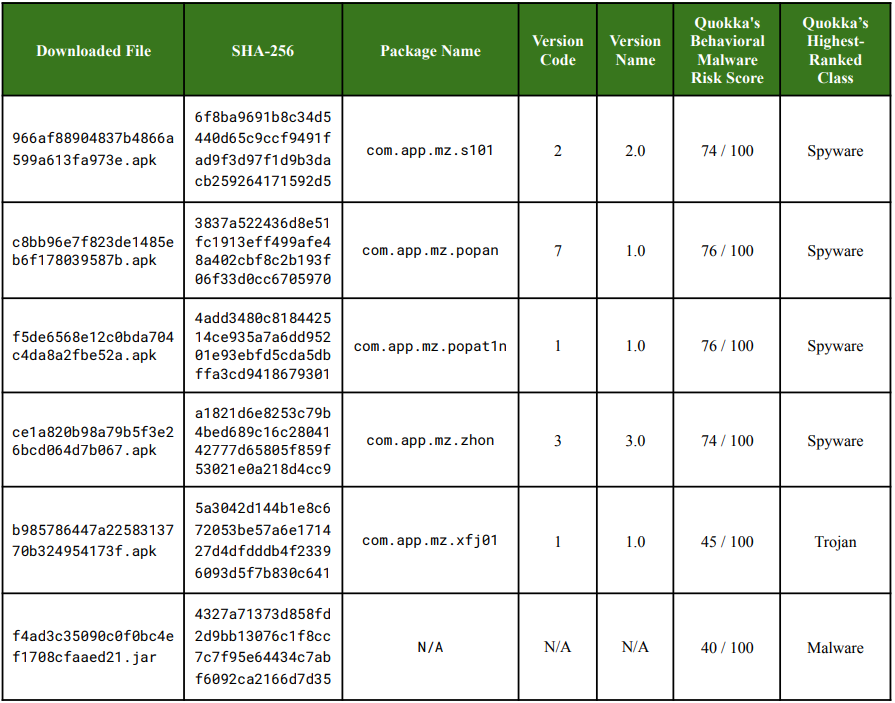

Загруженные полезные нагрузки

Источник: Quokka

Исследователи обнаружили доказательства, связывающие загруженные вредоносные программы с семействами ботнет Vo1d и Mzmess, на основании префиксов пакетов, строковых имён, конечных точек, процесса доставки и расположения артефактов.

Однако неясно, как устройства были заражены.

Рабочий процесс загрузки вредоносного ПО

Источник: Quokka

Множество уязвимостей в системе безопасности

Помимо доставки вредоносного ПО, которая происходила не на всех фоторамках бренда Uhale, исследователи обнаружили более десятка уязвимостей.

Среди 17 проблем с безопасностью, о которых Quokka сообщает в отчёте и 11 из которых имеют идентификаторы CVE, ниже перечислены наиболее значимые:

- CVE-2025-58392 / CVE-2025-58397 — небезопасная реализация TrustManager позволяет злоумышленнику внедрять поддельные зашифрованные ответы, что приводит к удалённому выполнению кода от имени пользователя root на уязвимых устройствах.

- CVE-2025-58388 — процесс обновления приложения передаёт непроверенные имена файлов непосредственно в команды оболочки, что позволяет внедрять команды и удалённо устанавливать произвольные APK-файлы.

- CVE-2025-58394 — все протестированные фреймы поставляются с отключенным SELinux, имеют root-доступ по умолчанию и используют общедоступные тестовые ключи AOSP, поэтому они, по сути, полностью скомпрометированы.

- CVE-2025-58396 — предустановленное приложение предоставляет доступ к файловому серверу на TCP-порте 17802, который принимает незащищённые загрузки, позволяя любому локальному сетевому узлу записывать или удалять произвольные файлы.

- CVE-2025-58390 — WebView в приложении игнорирует ошибки SSL/TLS и допускает смешанный контент, что позволяет злоумышленникам внедрять или перехватывать данные, отображаемые на устройстве, и использовать фишинг или подмену контента.

- Жестко запрограммированный ключ AES (DE252F9AC7624D723212E7E70972134D) используется для расшифровки ответов sdkbin.

- Некоторые модели включают в себя обновлённые компоненты Adups и устаревшие библиотеки, при этом в приложении используются слабые криптографические шаблоны и жёстко заданные ключи, что создаёт риски для цепочки поставок.

Поскольку большинство этих продуктов продаются под разными брендами без указания используемой платформы, сложно оценить точное количество пользователей, которых это может затронуть.

Приложение Uhale скачали более 500 000 раз в Google Play и 11 000 раз в App Store. Фоторамки Uhale на Amazon получили почти тысячу отзывов пользователей.

BleepingComputer самостоятельно связался с ZEASN и попросил прокомментировать ситуацию, но к моменту публикации ответа мы не получили.

Потребителям рекомендуется покупать электронные устройства только у проверенных брендов, которые используют официальные образы Android без модификаций прошивки, сервисы Google Play и встроенную защиту от вредоносного ПО.